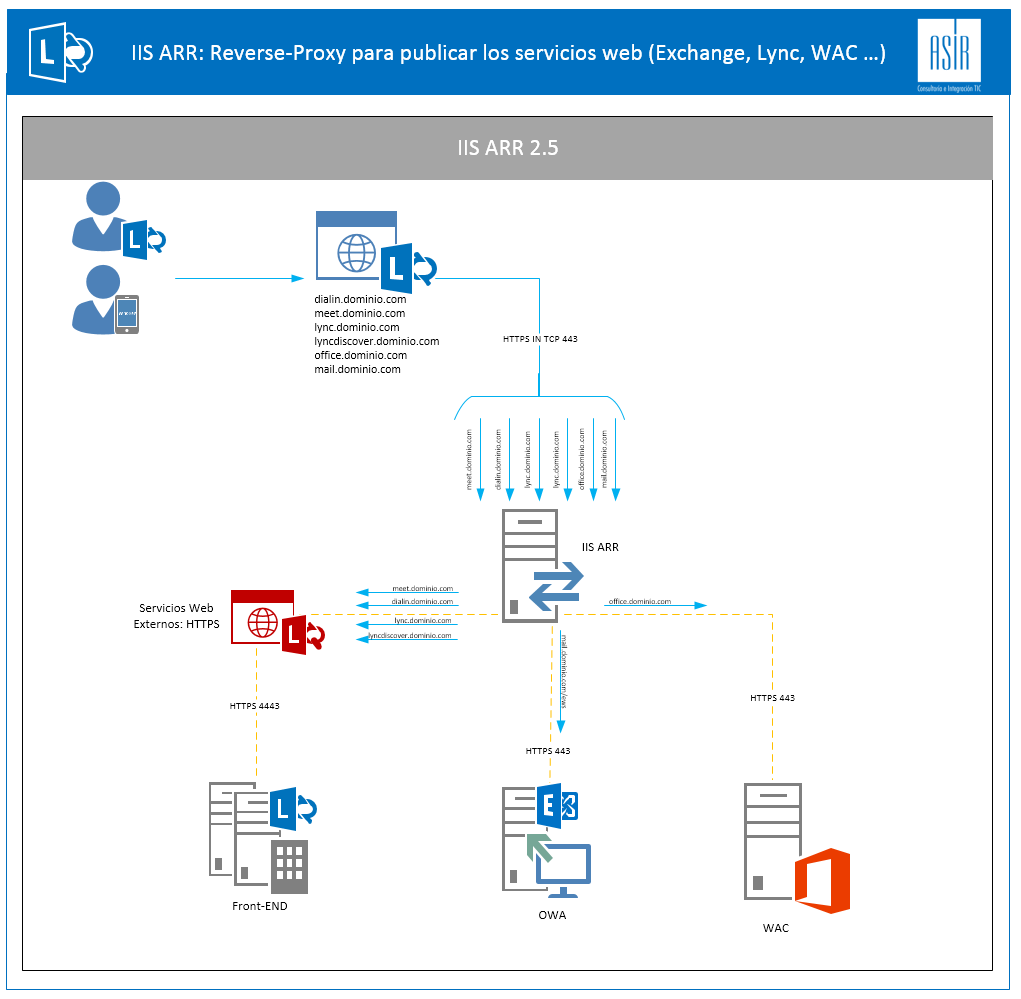

Todos los que tenéis implementaciones de Lync es posible que se os plantee la duda de que reverse-proxy debéis utilizar, si es o no necesario (Lync Server: Reverse-Proxy requisito indispensable) y como deberíamos configurarlo. Para estas preguntas hay múltiples respuestas, pero en este artículo vamos a centranos en IIS ARR ya que TMG 2010 se ha descontinuado por parte de Microsoft:

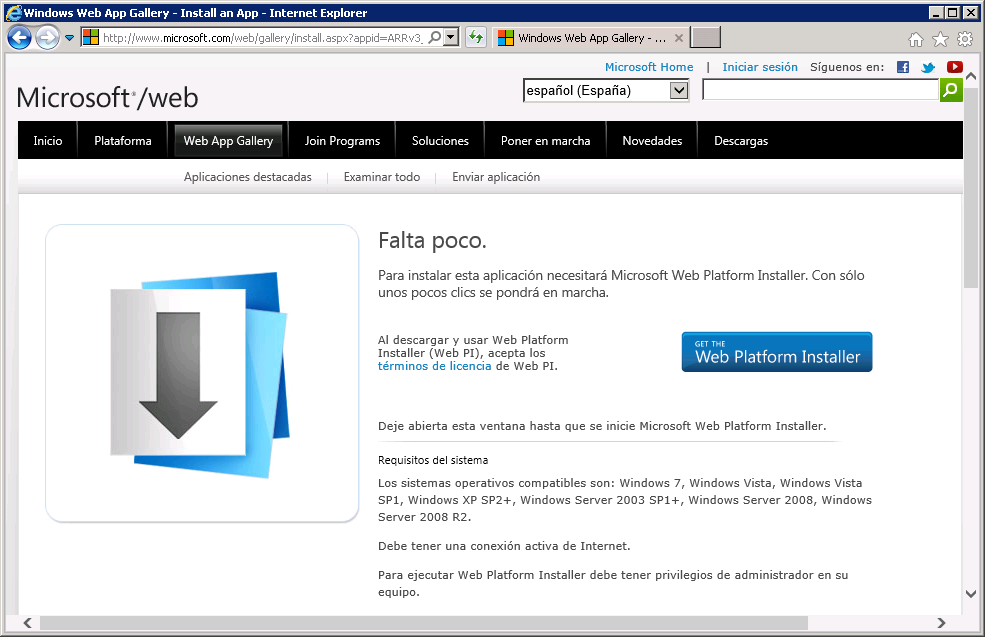

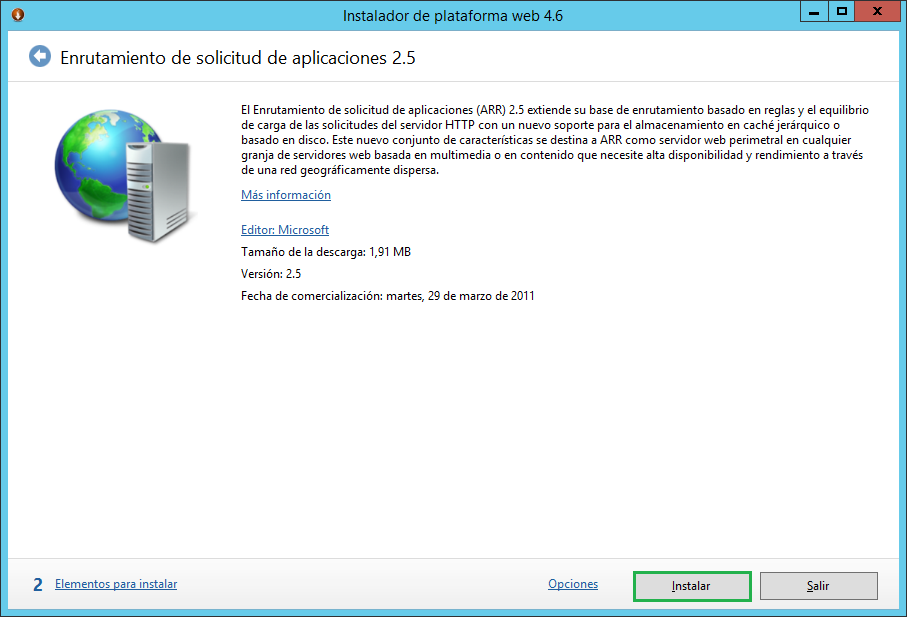

Ahora debemos descarganos el IIS ARR 2.5 (cuando he realizado esta instalación la versioón 3.0 era una versión Beta y he visto por algunos foros que la gente tenia bastante problemas con ella así que …), para ello podemos hacerlo desde la siguiente URL:

http://www.microsoft.com/web/gallery/install.aspx?appid=ARRv2_5, una vez descargada el proceso de instalación es muy sencillo:

Pulsamos en Get the Web Plataform Installer

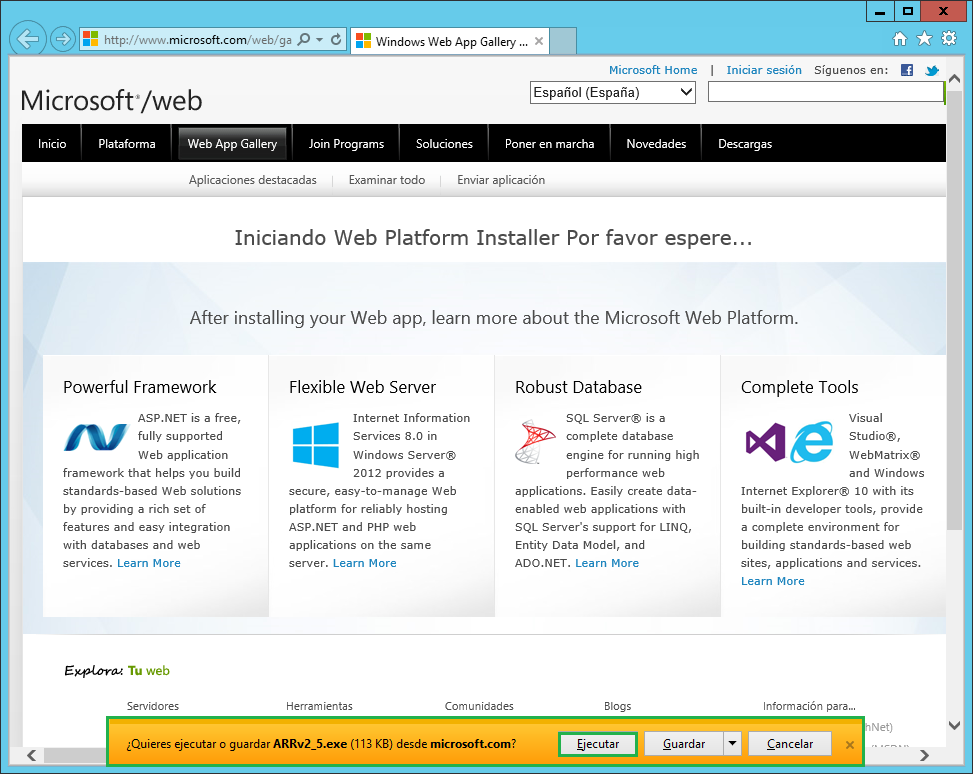

Pulsamos en Ejecutar (si preferís descargarla pues pulsar en Guardar)

Pulsamos en Instalar

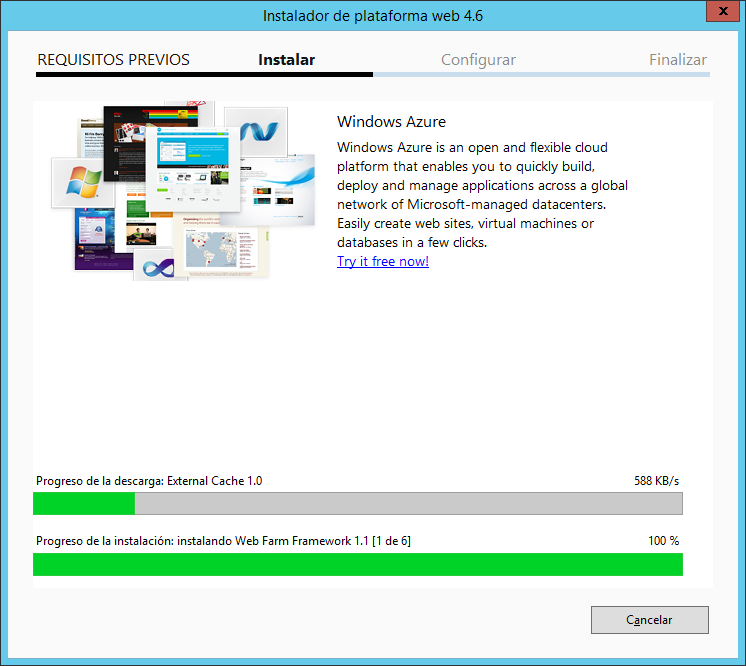

Antes de iniciar el proceso de instalación el instalador verificará si cumplimos con los requisitos previos y nos avisará que necesitaremos más complementos que debemos tener previamente instalados pero con pulsar en Acepto ya se encargará el asistente de realizar las descargas e instalaciones necesarias:

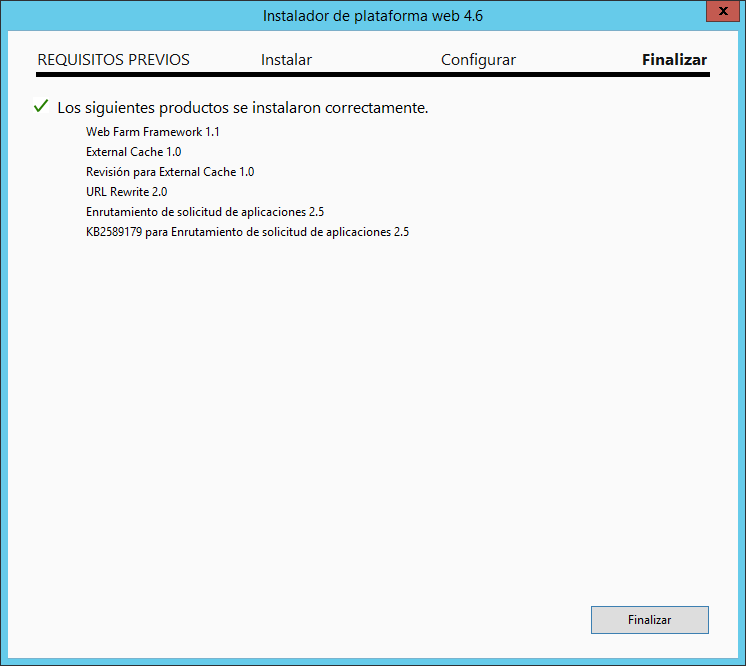

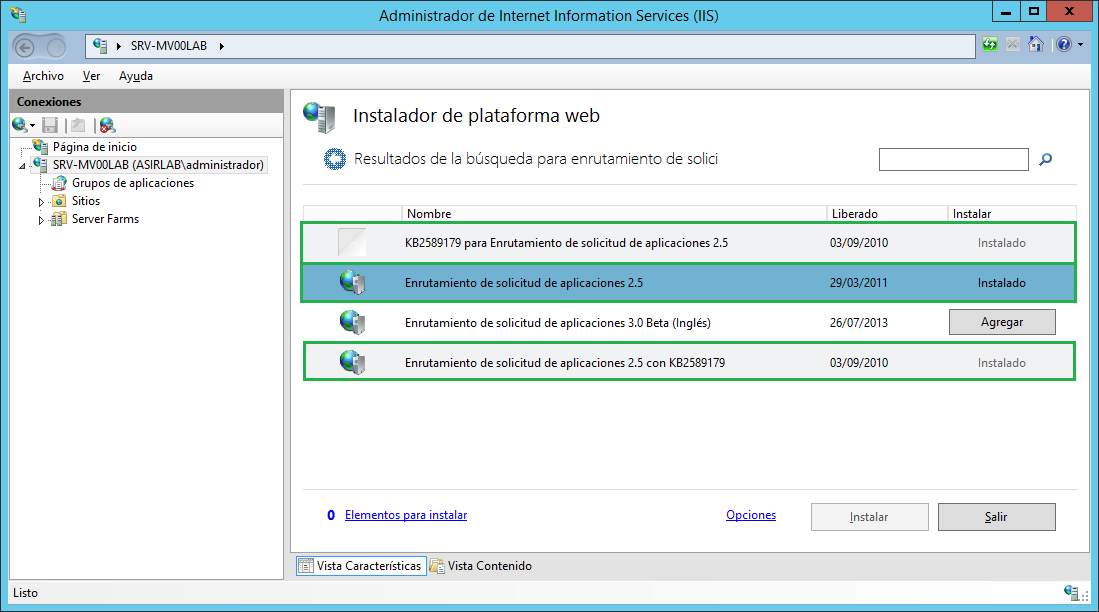

Una vez que hemos pulsado en Finalizar podemos ir al IIS ya podemos ver que tenemos el IIS ARR instalado porque ya tenemos disponible la opción de Server Farms. Además, si queremos “asegurarnos” de que está instalado, pulsamos en Instalador de plataforma web (que también podéis hacer la instalación del IIS ARR desde aquí)

Y como vemos lo tenemos disponible pero ya instalado

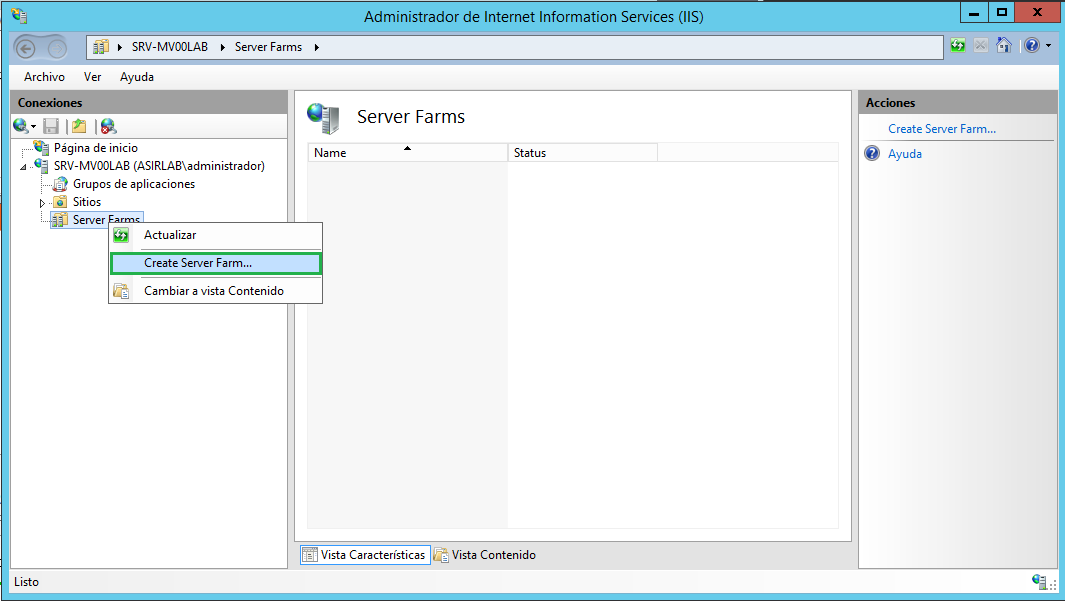

Una vez que tenemos todo instalado, debemos crear distintas granjas de servidores pero en este articulo solo nos centraremos en tener un servidor de Lync únicamente. Para ello pulsamos con el botón secundario del ratón encioma de Server Farms y pulsamos en Create Server Farm…

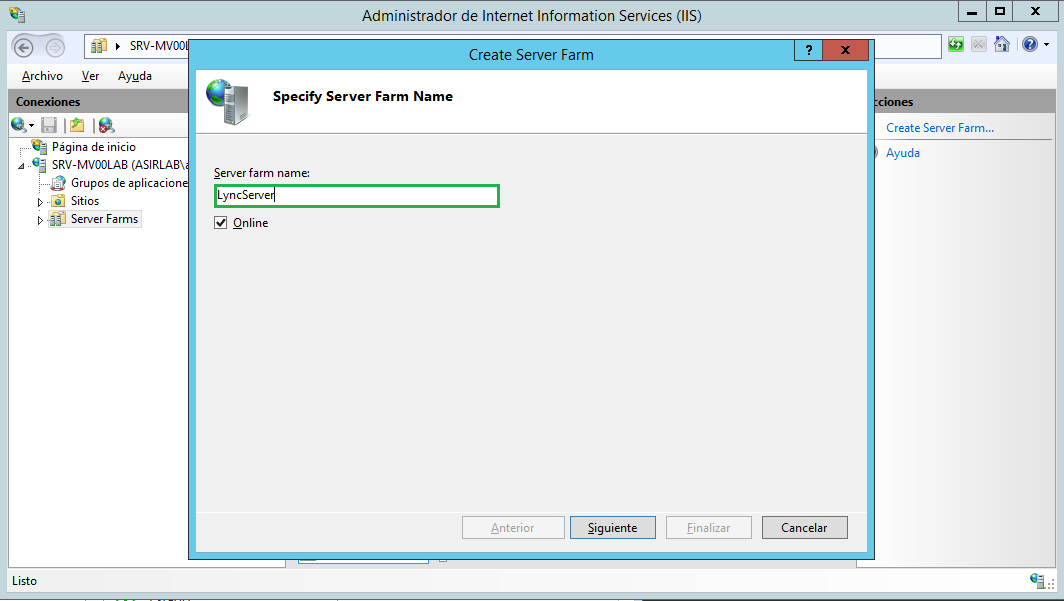

Escribimos un nombre descriptivo y pulsamos en Siguiente

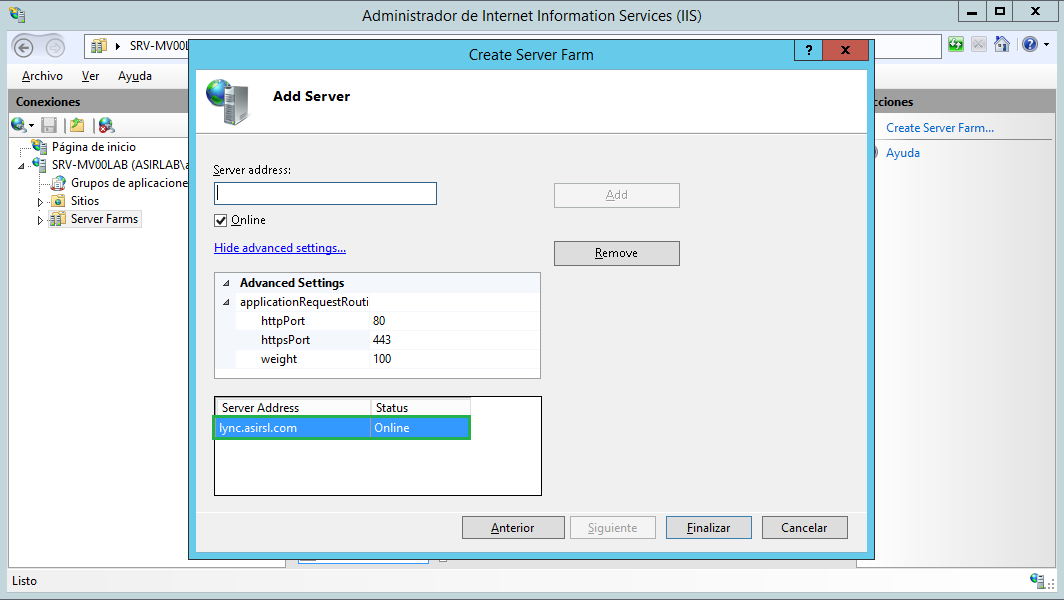

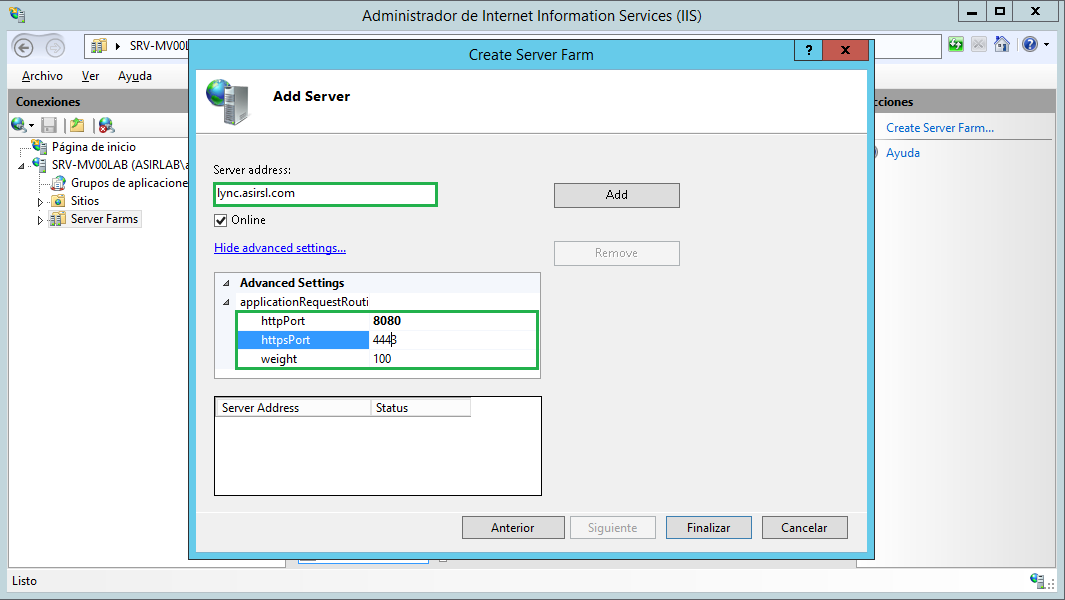

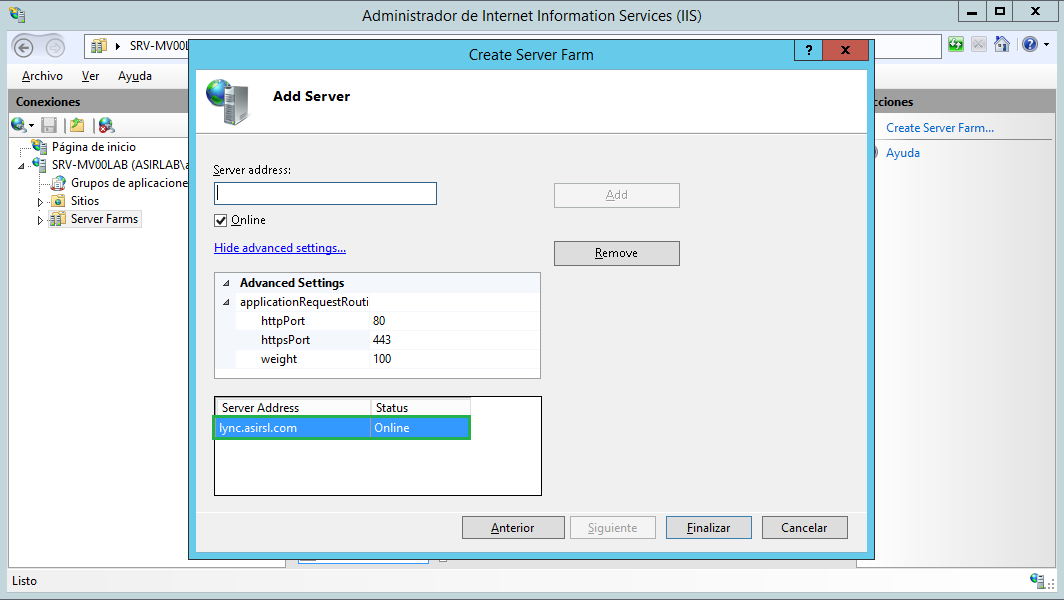

Escribimos el nombre del servidor o su dirección IP, además pulsamos en Show Avanced settings para modificar los puertos de destino de las peticiones enviadas a dicho servidor (8080 y 4443) a los servicios Web del Front-END y pulsamos en Add

y pulsamos en

Finalizar

Se nos abre una ventana informativa que nos comunica que se crearán las rutas entrantes para esta regla, debemos pulsar en Sí

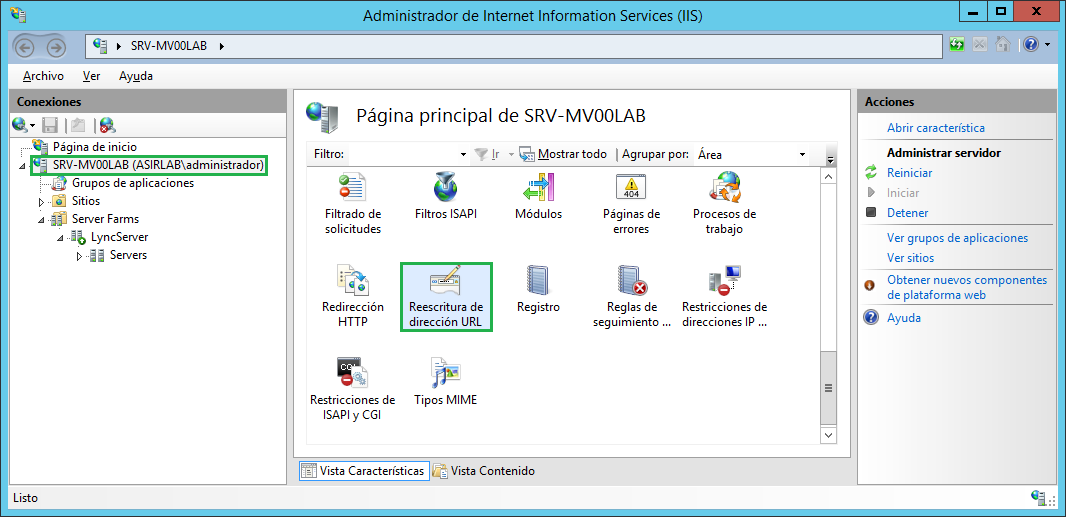

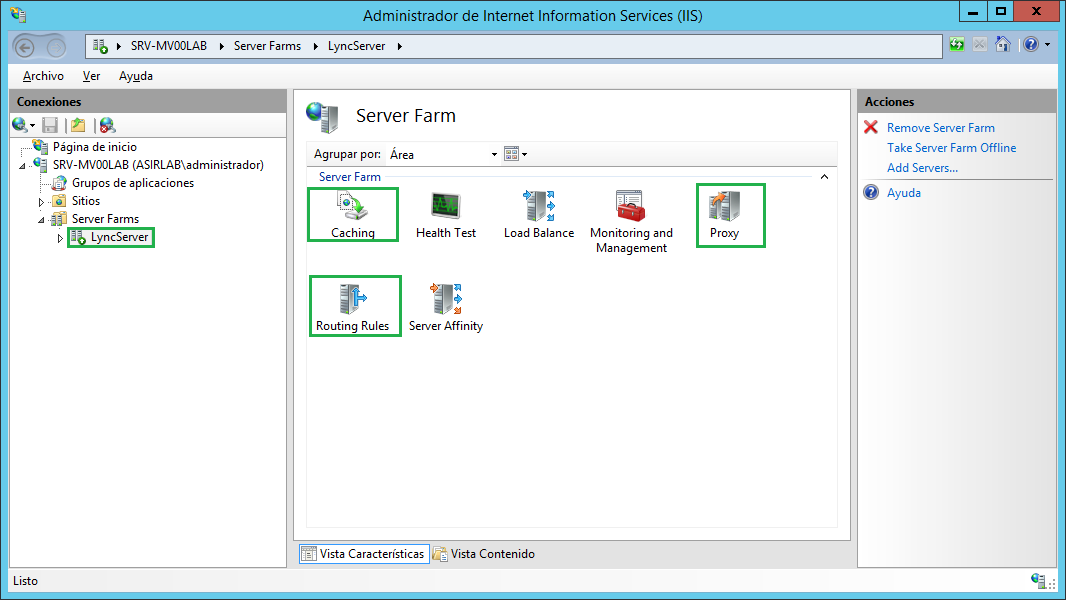

Lo siguiente que debemos hacer es configurar algunas de las siguientes opciones que tenemos disponibles (las marco en verde):

Caching

Proxy

Routing Rules

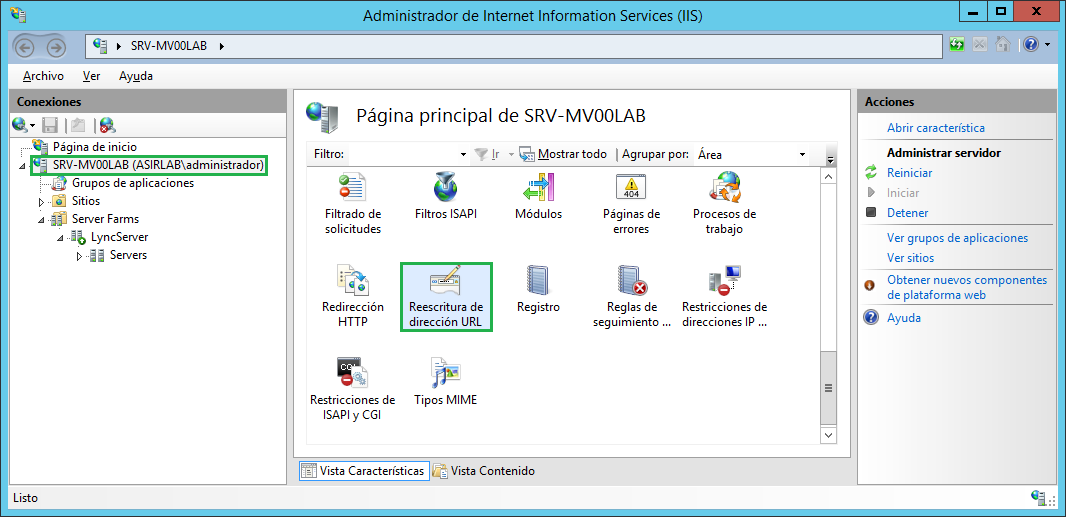

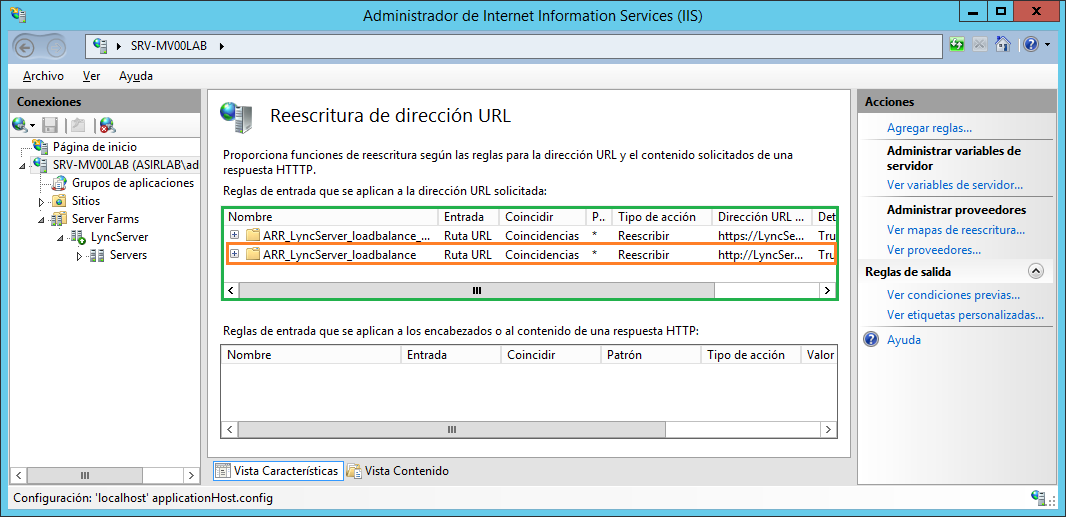

Una vez que hemos configurado las distintas opciones para la granja de servidores, debemos ver las reglas que se han creado de forma automática cuando se hemos creado la granja de servidores para Lync

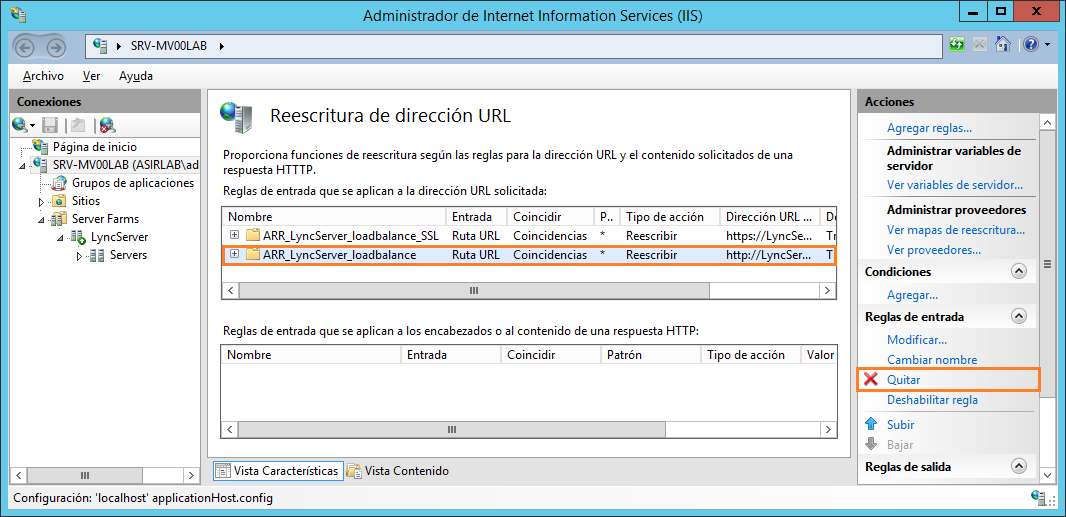

Como podemos observar tenemos reglas para HTTP y HTTPS, yo solo quiero permitir el tráfico HTTPS por lo que debemos borrar la configuración de HTTP

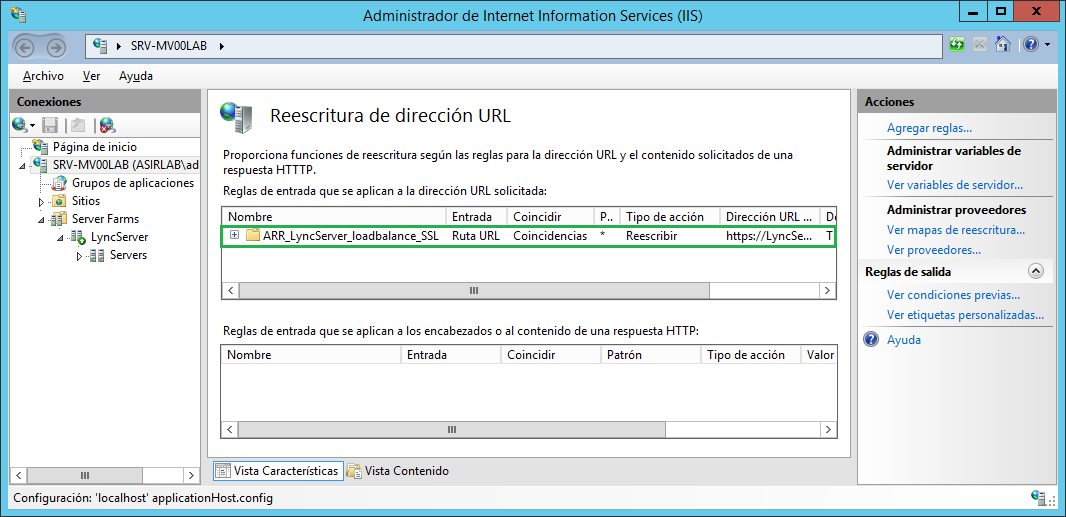

De esta forma ya solo tenemos HTTPS en la configuración de ruteo de las peticiones entrantes

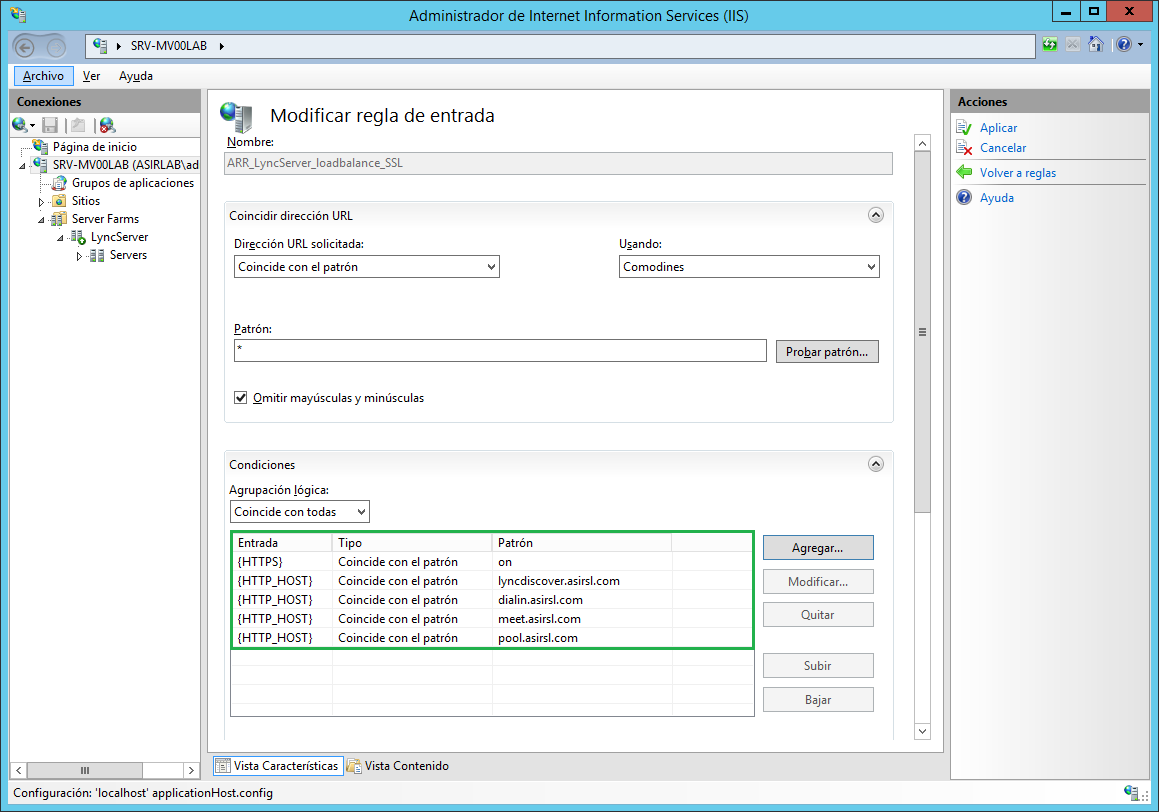

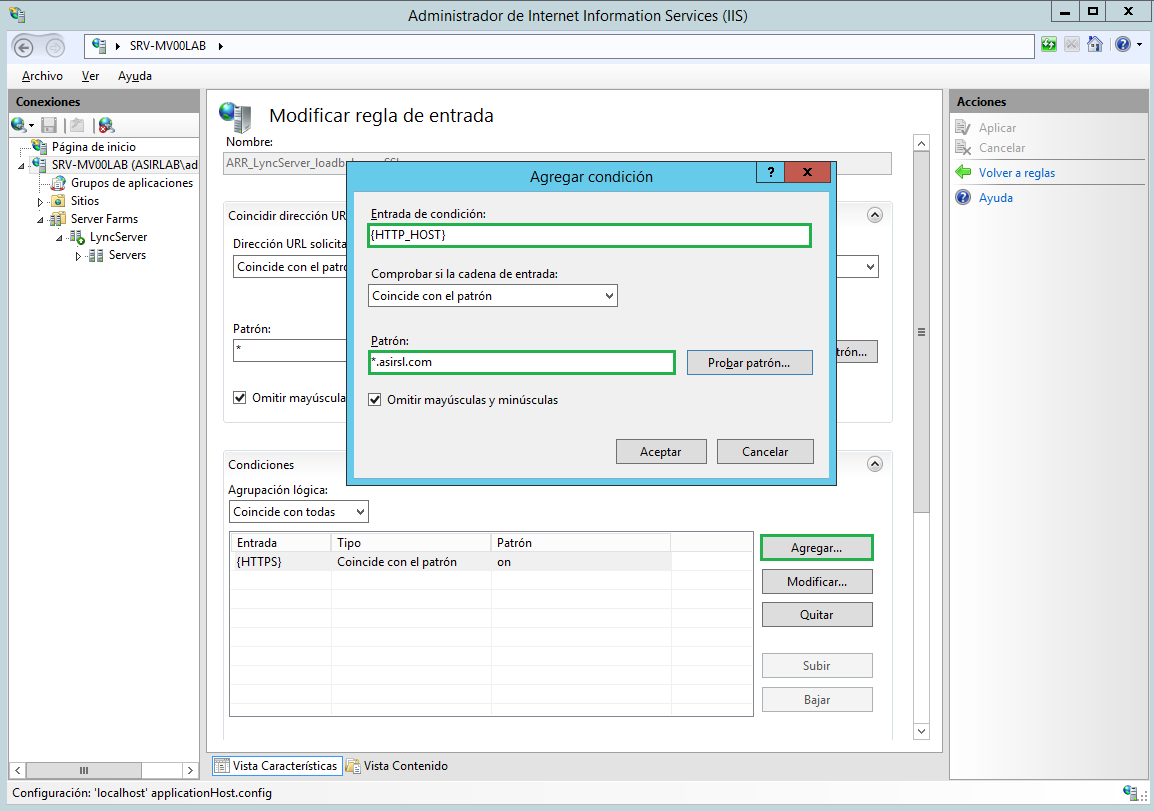

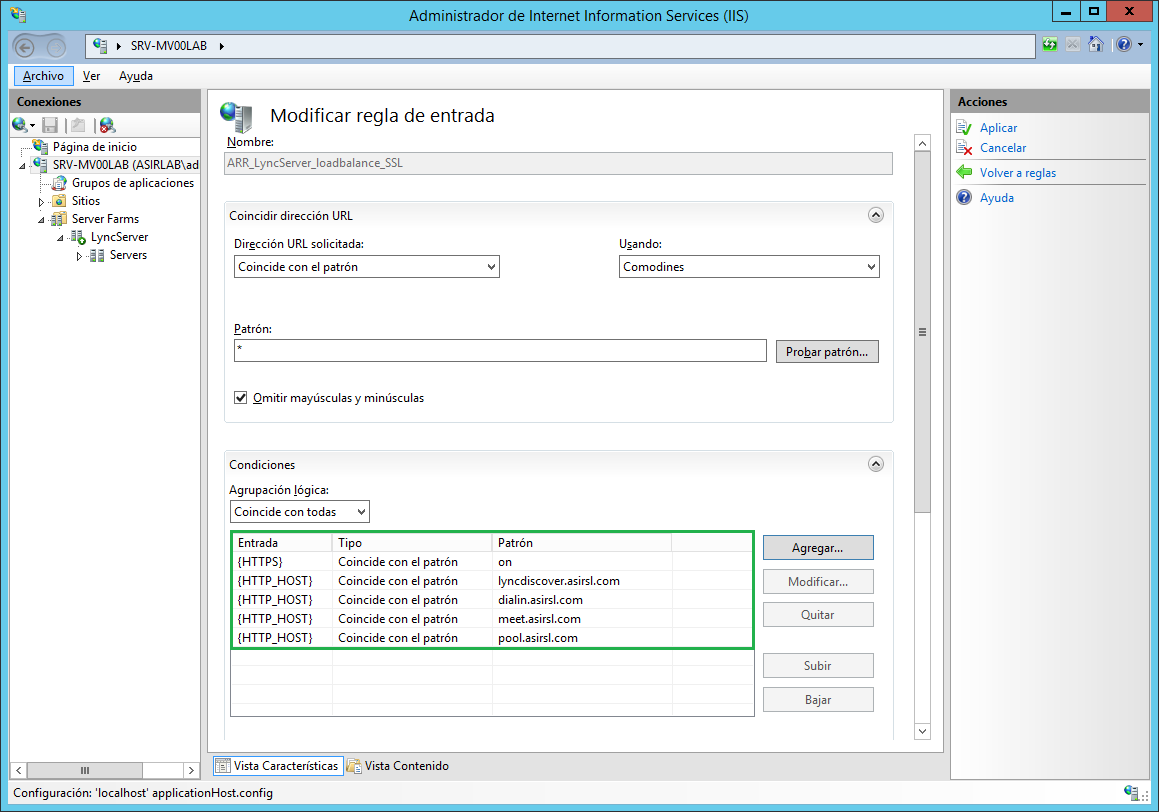

Lo primero que haremos será configurar los nombres públicos (similitud con TMG) para los que esta regla estará disponible, por lo que en la sección de condiciones pulsamos en agregar y añadimos como Entrada de condición {JHTTP_HOST} y como Patrón *.asirsl.com. De esta forma responderá a todas las solicitudes que en el encabezado de la petrición tenga cualquier URL con el dominio especificado. Esto nos serviría si solo vamos a publicar los servicios de un servidor, pero si tenemos más servicios para publicar en distintos servidores debemos introducir las URL o patrones que identifique a las URL de Lync (en este caso)

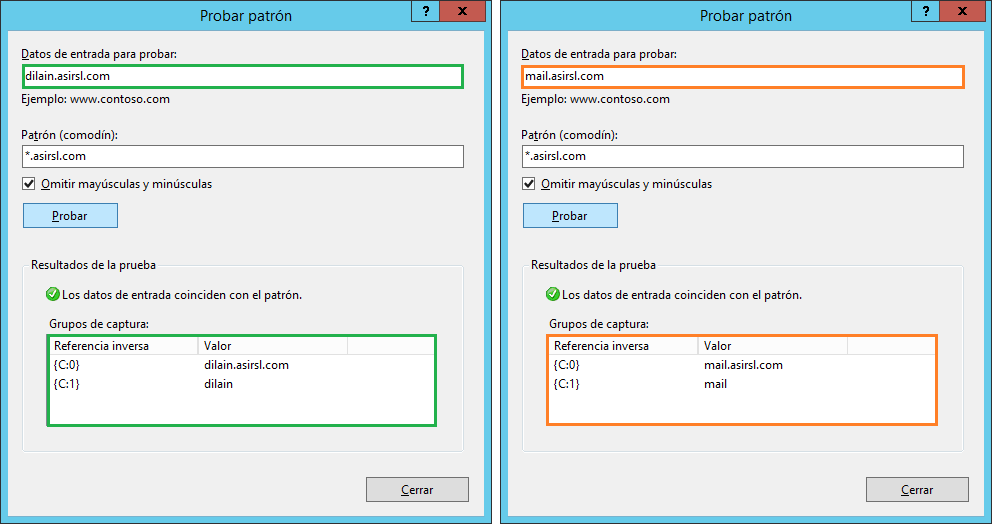

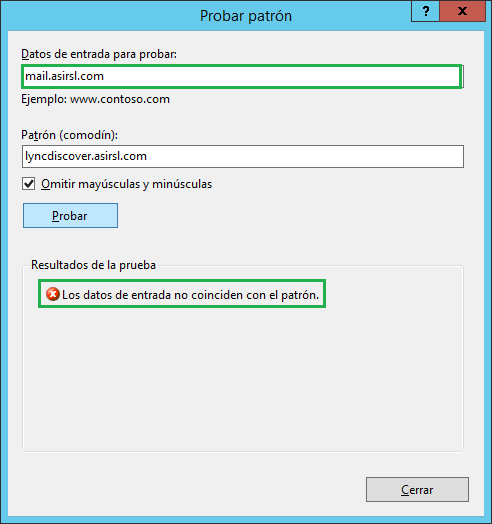

Si lo dejásemos así configurado y pulsásemos en Probar Patrón podemos observar que responderá a cualquier petición:

Y como las peticiones se enviarán a la granja de servidores de Lync, tendríamos un problema porque la petición mail.asirsl.com debería ir a otra granja de servidores que se corresponda con el servidor de Exchange.

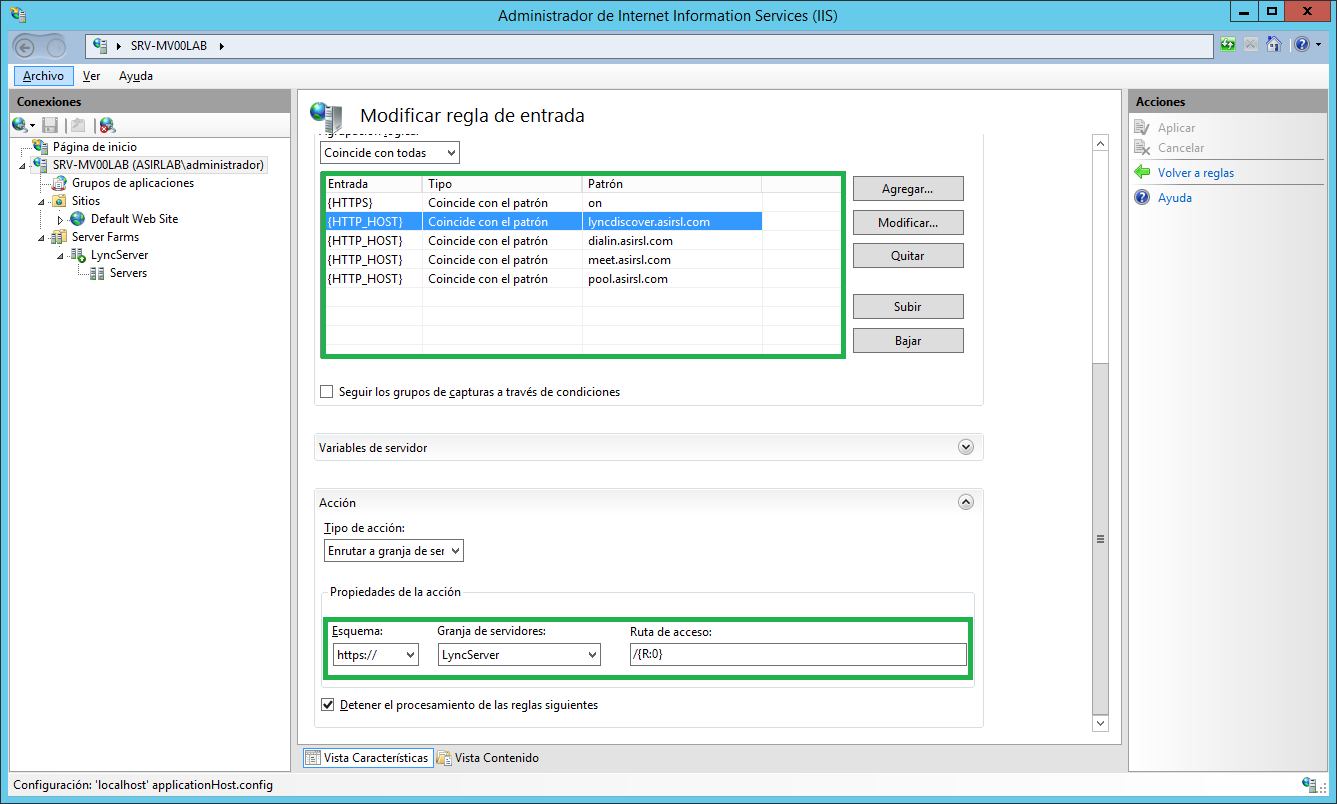

Por lo que para evitar este problema debemos añadir los siguientes patrones que se corresponderán con las URL que publicaremos en Lync:

- lyncdiscover.asirsl.com: Servicios Web Mobile

- meet.asirsl.com: Reuniones en línea

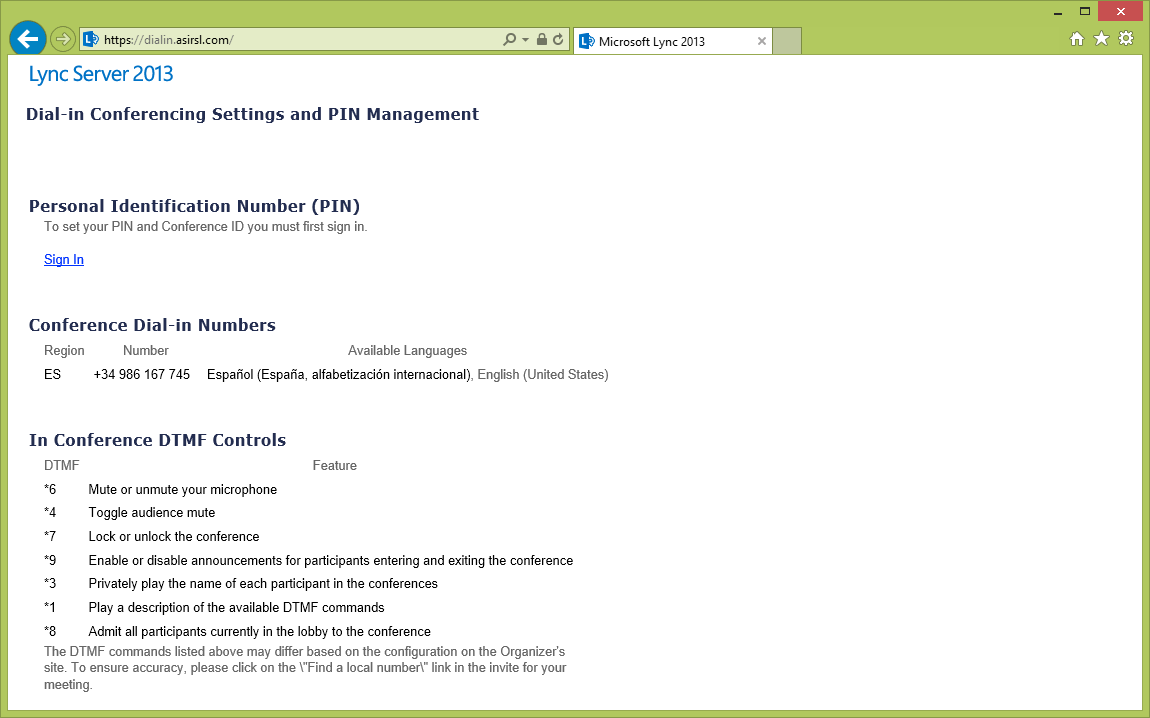

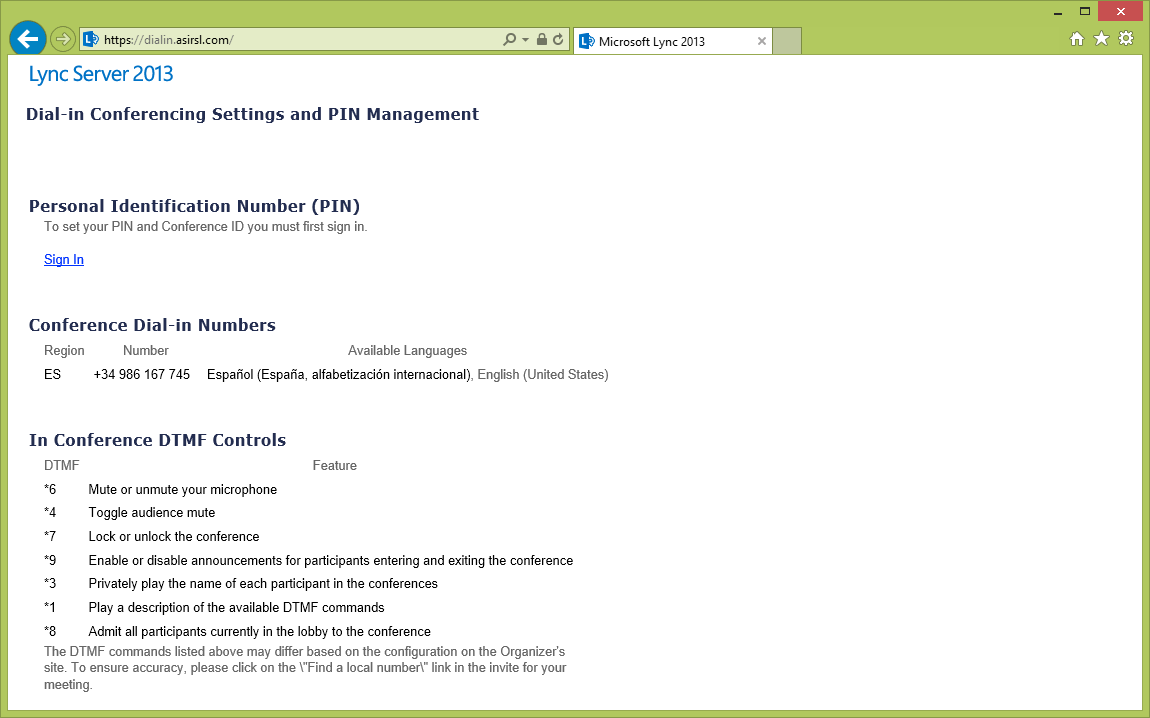

- dialin.asirsl.com: Conferencia Telefónica

- pool.asirsl.com: Servicios Web Externos

Sí ahora probásemos nuevamente a realizar una comprobación de alguno de los patrones, veremos que no coindirá nunca con la URL del correo (mail.asirsl.com)

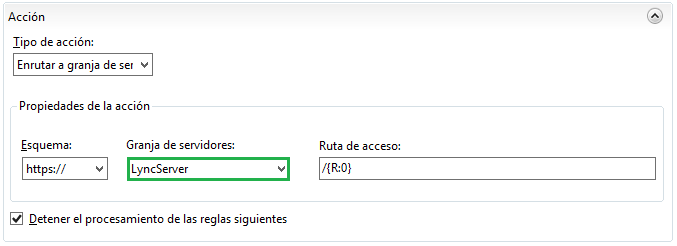

Para finalizar la configuración debemos especificar a que granja de servidores enviarmos las peticiones que tengan como encabezado de host las anteriormente configuradas, en nuestro caso elegiremos LyncServer (la granja que hemos creado anteriormente)

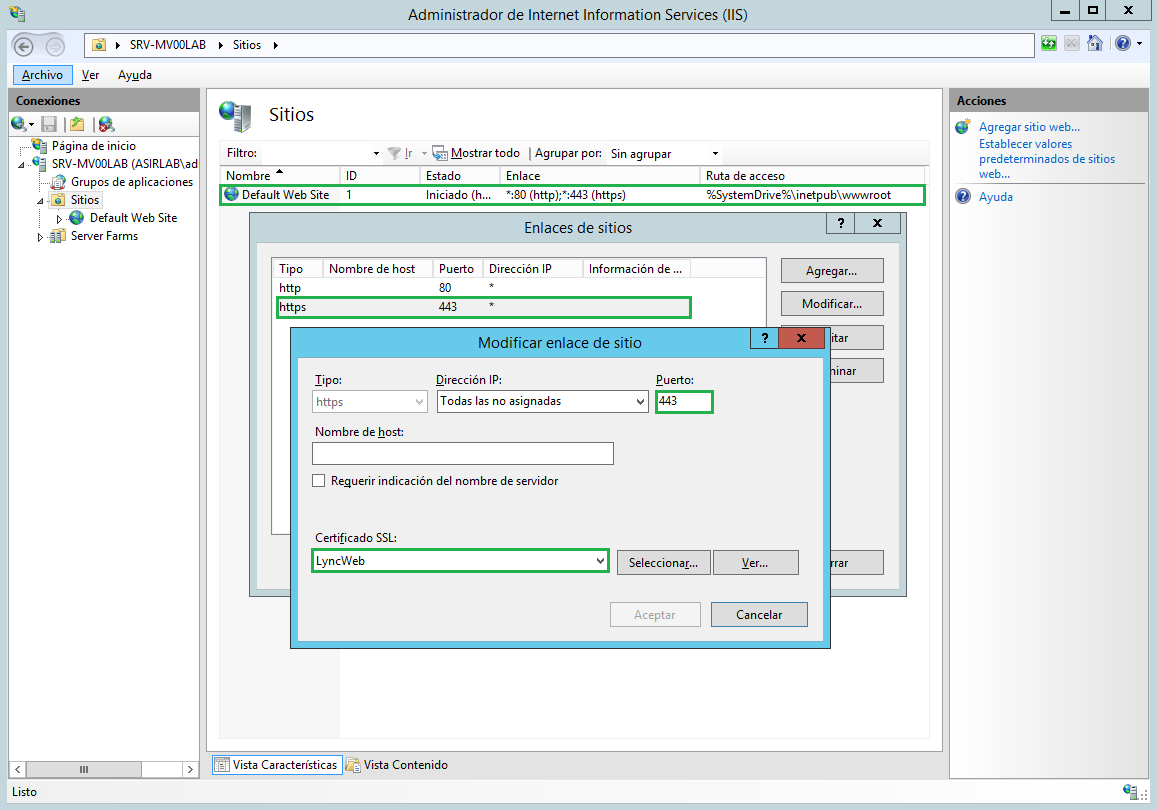

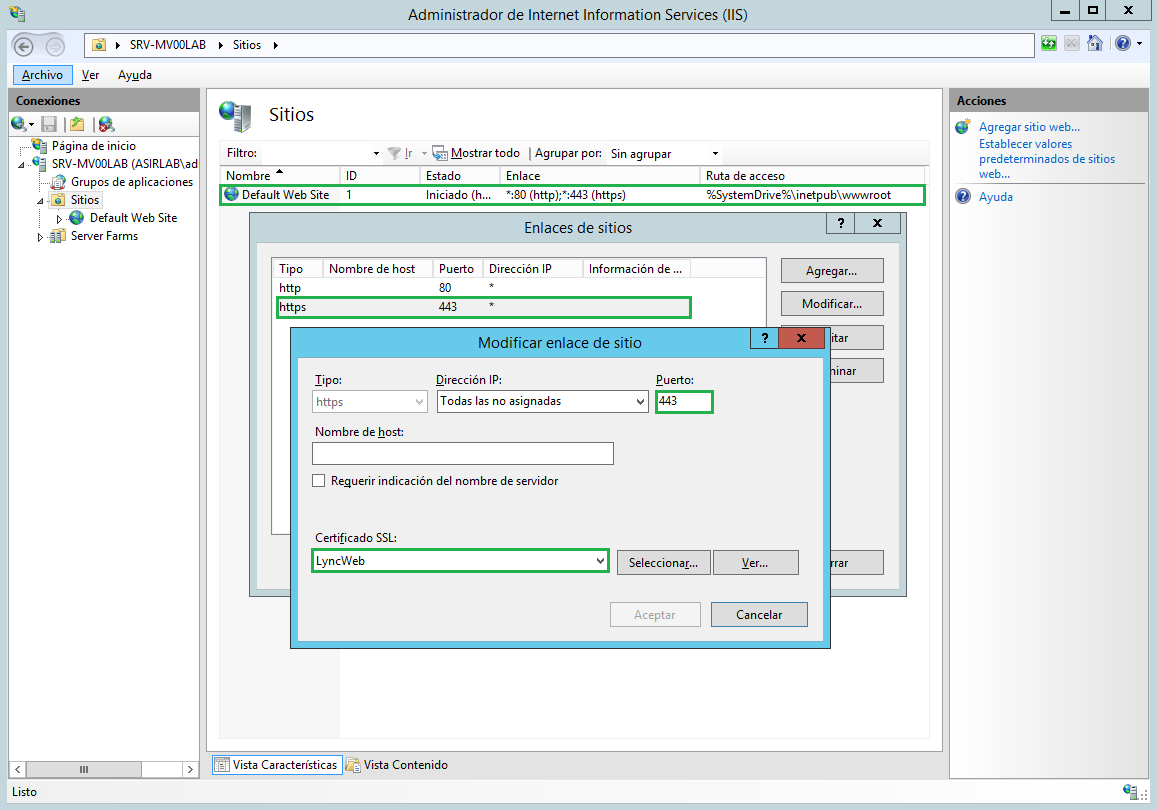

Y ahora nos queda la última parte (o primera) y que no hemos visto que ese la de configurar el certificado, que sin el no haremos nada. En el TMG se configura sobre el Listener y en el IIS ARR se debe configurar sobre un sitio web, debemos configurar el listerner para el puerto 443 (recordad que antes hemos elegido el 4443 pero ese es el puerto por el que escucha las peticiones de los servicios Web Externos el Lync) y el certificado correspondiente:

Me repito, en mi caso solo tengo Lync pero si tuviésemos más servicios a publicar por le mismo puerto (443) utilizaría también esta configuración. A todos los efectos es el listerner del TMG (con las limitaciones del IIS claro). Por lo que podríamos tener un certificado wildcard igualmente, porque podremos utilizarlo para publicar Exchange, Lync, SharePoint, WAC, etc.. para cada servicio que esté en un servidor difeernte debéis crear una granja de servidores y configurar las URL de estos servicios en las opciones de Reescritura de dirección URL. En mi caso (me vuelvo a repetir) solo tengo Lync, pero perfectamente puedo publicar WAC, SharePoint, Exchange, etc.. solo tendría que ajusta los

La configuración se puede extender y parametrizar algo más, pero esto es lo esencial para publicar los distintos servicios de Lync. Si habéis manejado en alguna ocasión TMG 2010 tiene muchísimas similitudes pero con diferentes nombres y opciones, pero también es cierto que es un producto muy muy simple y con muchas limitaciones con respecto a TMG u otras soluciones pero bueno, cumple el objetivo:

Algo que no he comentado, es que los servidores publicados no tienen que tener como puerta de enlace el servidor en donde tengamos el IIS ARR ni tampoco el IIS ARR debe tener de forma obligatoria más de una tarjeta de red. Yo he publicado Lync, Exchange y SharePoint con un servidor con una única tarjeta de red y funciona todo sin problmeas. Lo recomendable, claramente dos tarjetas de red, etc… pero funciona sin problema con los mínimos recursos de los que dispongáis.

Si aún sois de los que tenéis TMG 2010, igualmente aquí tenéis las configuraciones en algunos artículos que había subido hace algún tiempo:

Espero que os sea de utilidad!!!

¿Mala configuración de reglas? / Autor / 17 febrero, 2015

Hola. Ante todo felicitarte por tu blog, y agradecerte toda esta documentación que nos facilitas a los que empezamos.

Sólo comentar que me da la impresión de que las agrupaciones lógicas en las reglas de entrada están mal declaradas. Pienso que si queremos poner todas juntas, debemos elegir la opción “coincide con alguna”. El problema de eso, es que cualquier petición https va a tener el valor {HTTPS} en “on”, así que pasaría el filtro sin siquiera compararse con el resto de coincidencias.

Supongo que la mejor manera de hacerlo es crear reglas diferentes para cada dirección.

Agradecería me indicases si me equivoco.

Muchas gracias de nuevo.

Saludos.

Respuesta / Autor / 17 febrero, 2015

Hola Juanca:

Estás en lo cierto, el problema es que la captura no se corresponde con mi realidad y me quedó ahí pendiente el cambio. Porque yo solo tenía la de HTTPS en ON y luego un *.asirsl.com para que coindícese todas las peticiones HTTPS sobre el dominio asirls.com, pero ya te digo que fue por eso. Desde luego lo suyo es crear las distintas configuraciones pero con la agrupación de que sea en base de que lo coincidan algunas si las pones todas.

Un saludo

guia lync / Autor / 23 septiembre, 2015

Hola Santiago, mcuhas gracias por la info ha sido muy util, quería pedirte un favor, hace un tiempo vi que publicaste una guia de instalación de lync, pero ya no está disponible para descargas, es posible que me puedas ayudar con ella?

slds.

Dario Mateus

Creación proxy / Autor / 16 febrero, 2016

Hola Santiago,

una consulta, tengo una migración de lync 2010 a SFB y van a convivir un tiempo las maquinas de ambas versiones.

puedo tener un solo proxy dando servicio?

si es así, que registro al interior de mi topología y de mis dns internos debo apuntar a la ip del que será el proxy

Muchas gracias