GPO: Securizando Administradores Locales en un Dominio

Seguro que muchos de vosotros os habréis encontrado equipos del dominio en los cuales hay usuarios que pertenecen al grupo de administradores locales. Esto a parte de ser un potencial problema de seguridad, nos genera un pequeño descontrol al no tener conocimiento de que usuarios son administradores en que equipos. Siempre debemos tener el control sobre este tipo de configuraciones, puesto que podemos comprometer seriamente la seguridad del equipo y la red. No porque el usuario tenga privilegios para acceder directamente al dominio con derechos administrativos, pero por que podría utilizar herramientas de hacking que podrían comprometer nuestro sistema, bien tratando de saltar cualquier error de configuración que podamos tener, buscando alguna debilidad del sistema o simplemente degradando el servicio de los servidores con un ataque de DDOS.

Seguro que muchos de vosotros os habréis encontrado equipos del dominio en los cuales hay usuarios que pertenecen al grupo de administradores locales. Esto a parte de ser un potencial problema de seguridad, nos genera un pequeño descontrol al no tener conocimiento de que usuarios son administradores en que equipos. Siempre debemos tener el control sobre este tipo de configuraciones, puesto que podemos comprometer seriamente la seguridad del equipo y la red. No porque el usuario tenga privilegios para acceder directamente al dominio con derechos administrativos, pero por que podría utilizar herramientas de hacking que podrían comprometer nuestro sistema, bien tratando de saltar cualquier error de configuración que podamos tener, buscando alguna debilidad del sistema o simplemente degradando el servicio de los servidores con un ataque de DDOS.

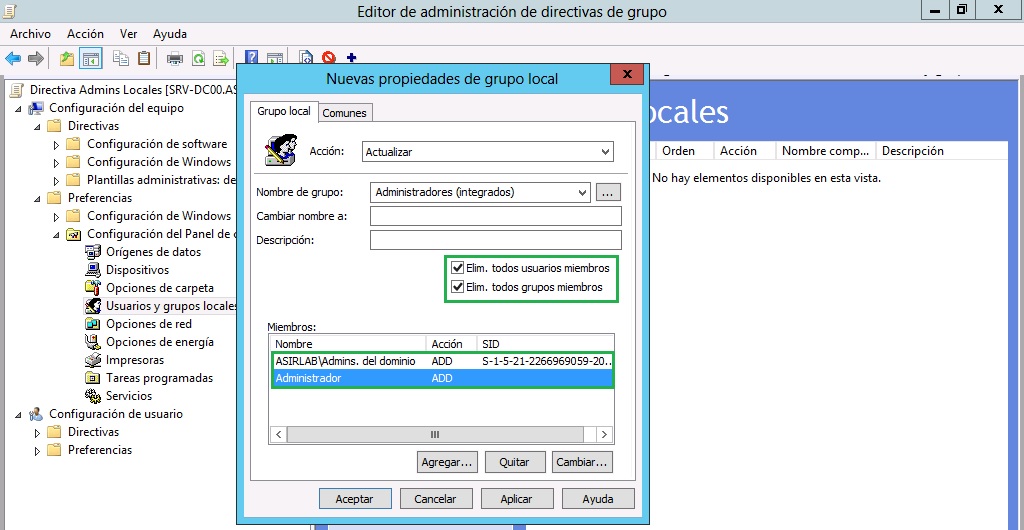

La idea se controlar en todo momento que usuarios o grupos pertencen al grupo de Administradores locales de los equipos del dominio. Para ello podemos controlarlo con la opción de Grupos Restringidos que ya tenemos desde Windows 2000, pero lo haremos desde la opción Configuración del equipo – Preferencias – Configuración del Panel de Control – Usuarios y Grupos Locales (sobre todo porque nos permitirá tener más control que hacerlo desde la opción de Grupos Restringidos)

Este artículo podemos extenderlo todo lo que queramos, pero creo que la idea ha quedado clara. Porque ahora podríamos filtrar a que equipos se la aplicaría la GPO, o si queremos aplicarla a los servidores del dominio, etc… Por ejemplo, podríamos tener un grupo GRP Admin Hyper-V para administrar los servidores que tengan el Rol de Hyper-V instalado. Para ello podríamos aplicar la GPO siempre y cuando exista la carpeta Hyper-V en la siguiente ubicación C:\Program Files\Hyper-V (mejor utilizar siempre variables: %systemdrive%\Program Files\Hyper-V)

En este caso lo que queremos es agregar el grupo GRP Admin Hyper-V como miembro del grupo Administradores locales de los servidores que tengan la carpeta Hyper-.V en la ubicación que se muestra. Si queremos hacerlo con los servidores SQL, pues más de lo mismo pero especificando la ruta de los ficheros del SQL..

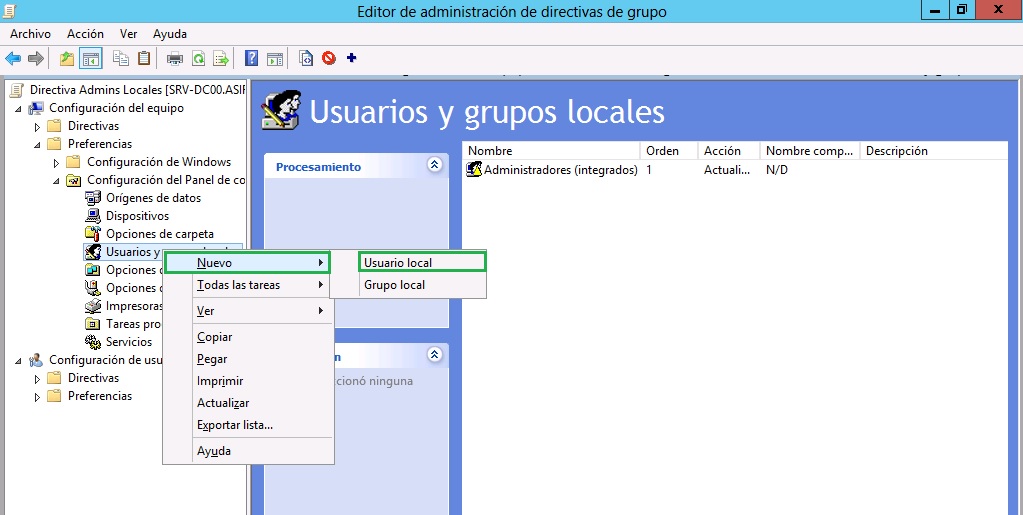

Como véis esto nos permite más control sobre las membresías de los distintos grupos locales de los equipos del dominio que los grupos restringidos. Este procedimiento lo hemos hecho con la cuenta de administrador local, Admins. del Dominio y un grupo de seguridad creado por nosotros, pero nos puede interesar deshabilitar el usuario Administrador local o cambiarla la contraseña, para ello en la misma GPO y vamos a Configuración de equipo – Preferencias – Configuración del Pandel de control – Usuarios y grupo locales , ahora vamos a Nuevo – Usuario Local

y lo que hacemos es configurar la cuenta de Administrador coo deshabilitada, si os fijáis esta regla está después (2) de la que gestiona la membresía del grupo Administradores Locales. Está claro que no tiene mucho sentido primero agregarlo como administrador local y luego deshabilitarlo, pero así lo explico en el mismo artículo :-).

La cuestión es que veáis como se puede configurar muy fácilmente cualquier parámetro en cuanto a la configuación de las cuentas, membresía, etc.. además ahora podríamos crear otros usuarios locales, borrar la cuenta de invitado (cuidado con los cambios que hacéis, antes de hacer nada siempre probarlo en vuestro laboratorio). No tenemos la posibilidad de renombrar la cuenta de algún usuario, a excepción de la cuenta de Invitado y Administrador, pero esto desde otra opciónn de la directiva: Configuración del equipo – Configuración de Windows – Configuración de Seguridad – Directivas Locales – Opciones de Seguridad

en cada una de las opciones podemos cambiar el nombre de las cuentas

Espero que os sea de utilidad!!!

Buen articulo / Autor / 24 octubre, 2014

Encontré muy bueno el articulo, muy entendible, lo aplicare en mi empresa, pero primero en ambiente QA

Muy Util / Autor / 19 enero, 2016

Muchas gracias por la información publicada. nos resulto de mucha utilidad para nuestro dominio.