Microsoft Azure: Supervisar las actualizaciones de Windows con Update Compliance

Si estamos alienados con la estrategia de migración al Cloud de nuestra gestión de identidades (ADDS), estamos pensando en AzureAD y todo lo que ello conlleva. De forma “tradicional” hemos implementado WSUS para la descarga, despliegue e inventario de las actualizaciones en nuestros equipos Windows. Pues bien, esto mismo lo vamos a necesitar e incluso con más importancia en un entorno completamente distribuido por el mundo, cientos de equipos de nuestras redes cada uno en ubicaciones completamente diferentes.

Necesitamos tener el control sobre el nivel de parcheado de nuestros equipos, conocer en todo momento que versión de Windows tienen y si se han desplegado correctamente o no. “Recientemente” había salido Windows Update para empresas:

(texto de la Web de MSFT) Windows Update for Business permite a los administradores de TI mantener los dispositivos cliente de Windows en su organización siempre actualizados con las últimas defensas de seguridad y características de Windows conectando directamente estos sistemas al servicio de actualización Windows. Puedes usar soluciones de directiva de grupo o administración de dispositivos móviles (MDM) como Microsoft Intune para configurar la configuración de actualización de Windows para empresas que controla cómo y cuándo se actualizan los dispositivos.

En concreto, Windows Update para empresas te permite controlar las ofertas y experiencias de actualización para permitir pruebas de confiabilidad y rendimiento en un subconjunto de dispositivos antes de implementar actualizaciones en toda la organización. También proporciona una experiencia de actualización positiva para los usuarios de su organización. (+ info https://docs.microsoft.com/es-es/windows/deployment/update/waas-manage-updates-wufb)

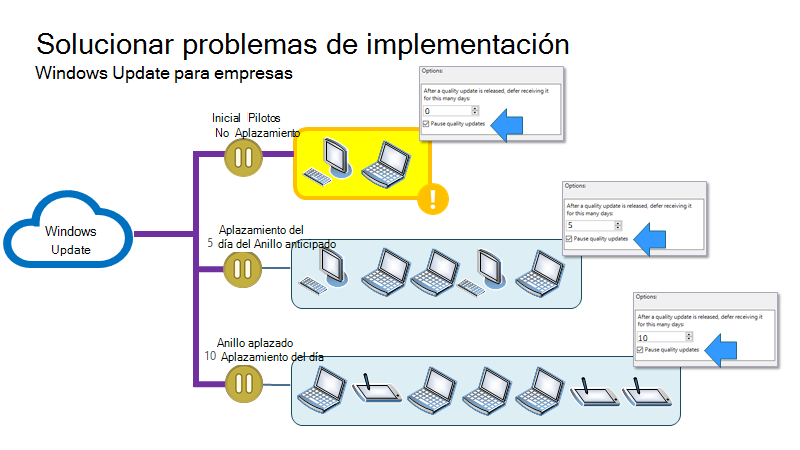

Pues bien, con este servicios podemos configurar como se actualizarán nuestros, cuando, como y si queremos bloquear alguna versión en concreto. MSFT tiene como referencia un servicio de actualizaciones en tres anillos de calidad para las actualizaciones:

- Pilot: equipos que probarán las nuevas actualizaciones

- Fast: equipos que instalará las actualizaciones 14 días después que los equipos Pilot, siempre y cuando los equipos Pilot no hayan presentado problemas con las actualizaciones

- Slow: equipos que instalarán las actualizaciones 14 días después que los equipos de Fast, siempre y cuando los equipos de Fast no haya presentado problemas con las actualizaciones

Si en alguna fase de las dos primeras instalaciones se encuentran problemas, o entre ellas, encontramos problemas (rendimiento, bugs, etc..) podríamos detener la instalación de la actualización al resto de equipos. Esto, nos permitirá evitar problemas con el despliegue de ciertas actualizaciones. A continuación os dejo una imagen del proceso (+ info Configurar Windows para empresas a través de la directiva de grupo – Windows Deployment | Microsoft Docs)

No voy a entrar en muchos más detalles, solo comentar que lo estamos desplegando en nuestros clientes y nos funciona muy bien. Pero bueno, una vez que tengamos nuestra política de actualizaciones, necesitamos monitorizar el despliegue de la mismas en nuestros equipos. Como he comentado al principio del artículo, en su momento utilizábamos WSUS y ahora vamos a utilizar Update Compliance desde Azure utilizando Log Analytics (gratuito, únicamente se factura la ingesta de datos en Log Analytics):

En la infografía lo que tenemos es un entorno 100% Cloud (podemos tener un entorno híbrido u On-Premises 100%) gestionado con Intune, en donde hemos implementado Update Compliance vía Intune en nuestros equipos. Una vez que el servicio recibe la información enviada desde cada equipo, nuestro departamento de IT tendrá una información muy valiosa sobre el estado de las actualizaciones los equipos corporativos. Este sería un “informe” típico al cual podríamos tener acceso desde el portal de Azure:

El proceso de configuración es muy sencillo:

- Crear un espacio de trabajo de Log Analytics en Azure

- Agregar Update Compliance a nuestra suscripción de Azure.

- Configurar vía GPO (On-Premises) o Intune una definición manual de dispositivos para el cumplimiento de actualizaciones

- Esperar entre 24 y 72 horas para recibir los datos de los equipos y que podamos analizarlos desde Update Compliance

Dicho esto, voy a mostraros paso a paso como podemos configurarlo nuestro Update Compliance para nuestro entorno. Requisito previo: Windows 10

Crear un espacio de trabajo de Log Analytics en Azure

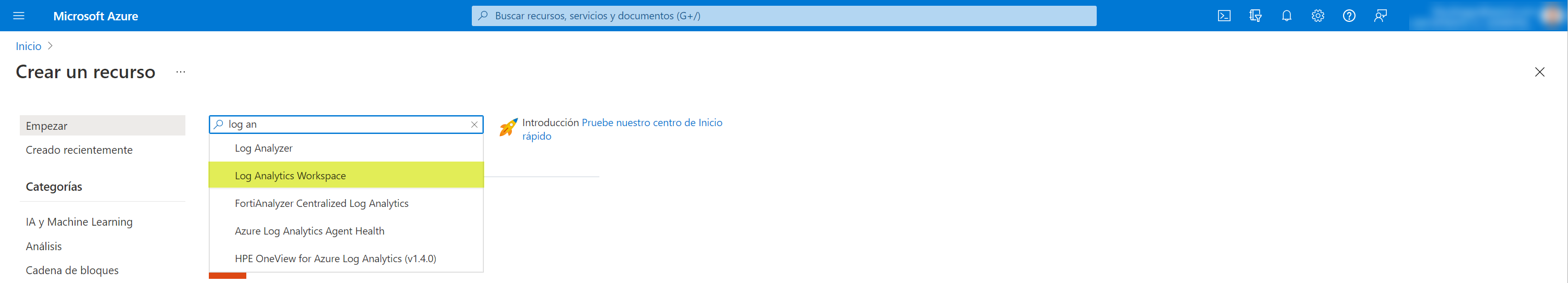

Desde nuestra suscripción de Azure añadir un nuestro recurso, buscamos por Log Analytics y elegimos Log Analytics Workspace (si ya tenemos uno, esta paso lo podemos saltar):

Elegimos suscripción, grupo de recursos donde ubicar nuestro Log Analytics Workspace

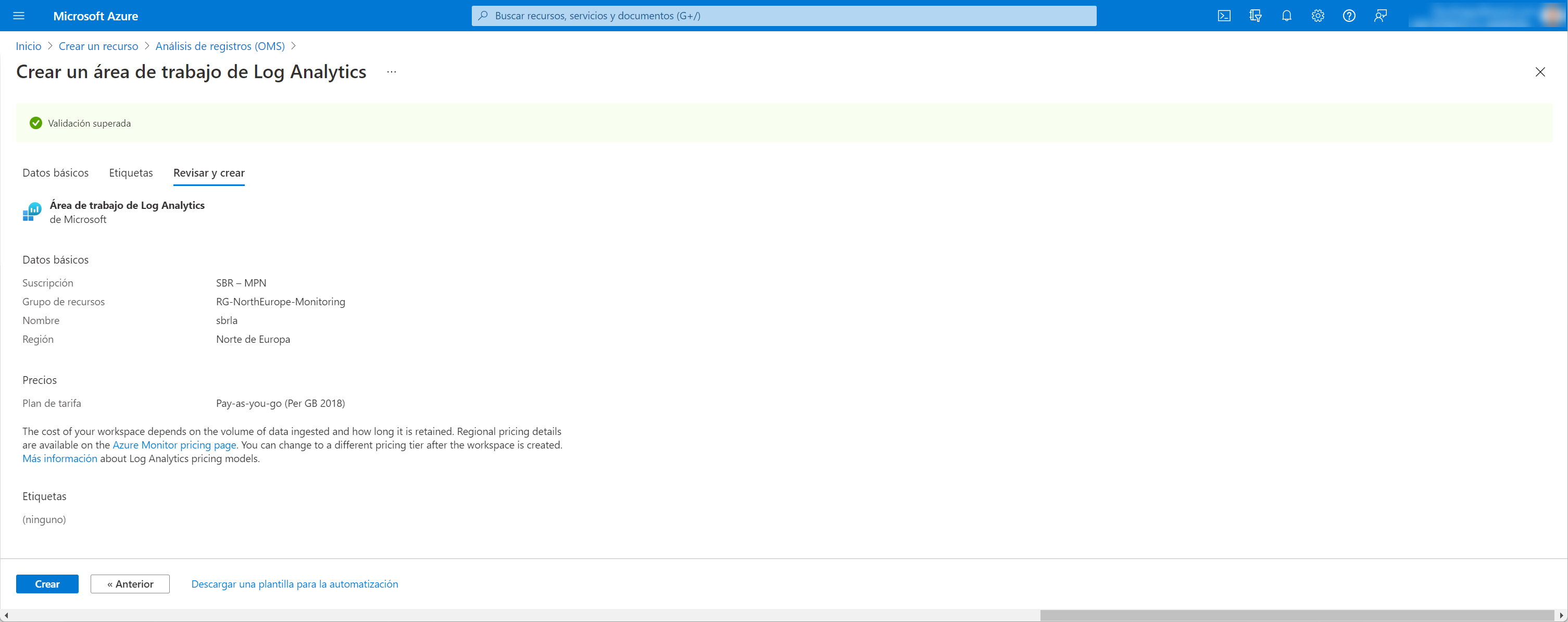

Definimos un nombre para nuestro Workspace de Log Analytics y pulsamos en Revisar y Crear:

En la última parte del asistente revisamos que todo esté correcto, si es así, pulsamos en Crear:

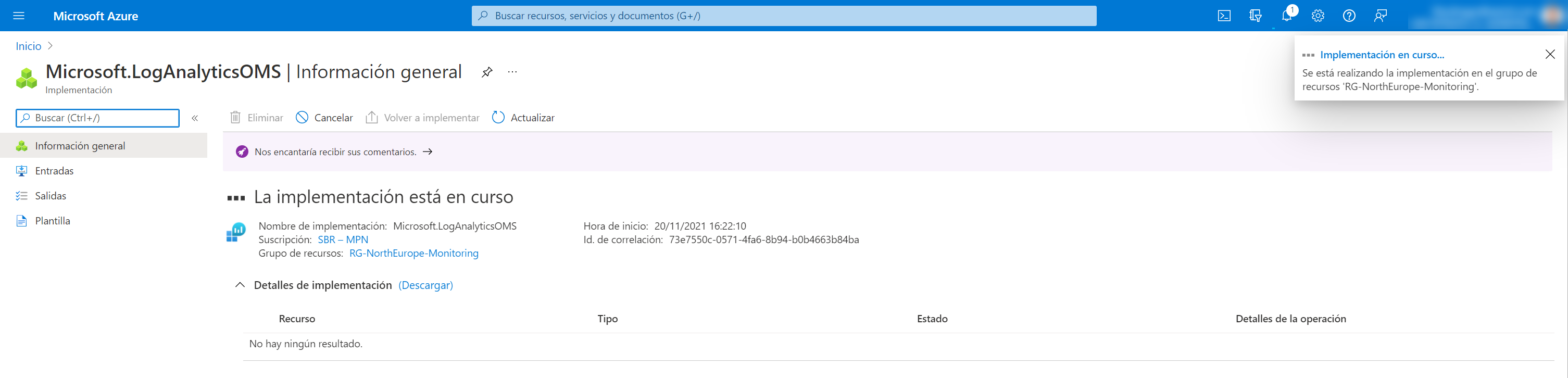

Y se iniciará el proceso de creación de nuestro Log Analytics Workspace:

En cuestión de segundos lo tendremos creado y pulsamos sobre Ir al recurso

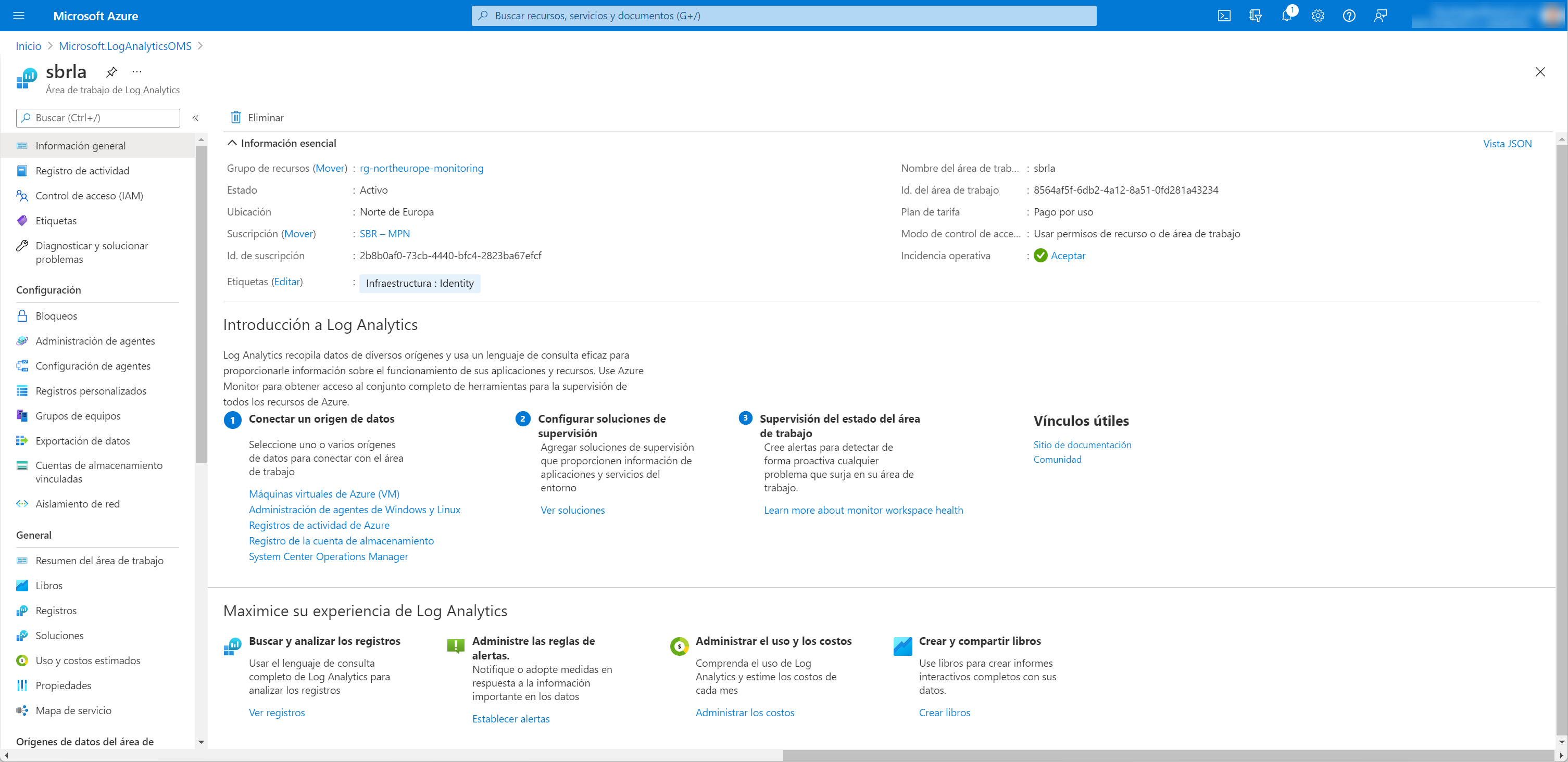

Ya lo tenemos, listo para seguir con nuestra implementación de Update Compliance.

En nuestro Log Analytics Workspace para lo que lo necesitamos no necesitamos hacer nada más, tal cual está, es más que suficiente.

Agregar Update Compliance a nuestra suscripción de Azure

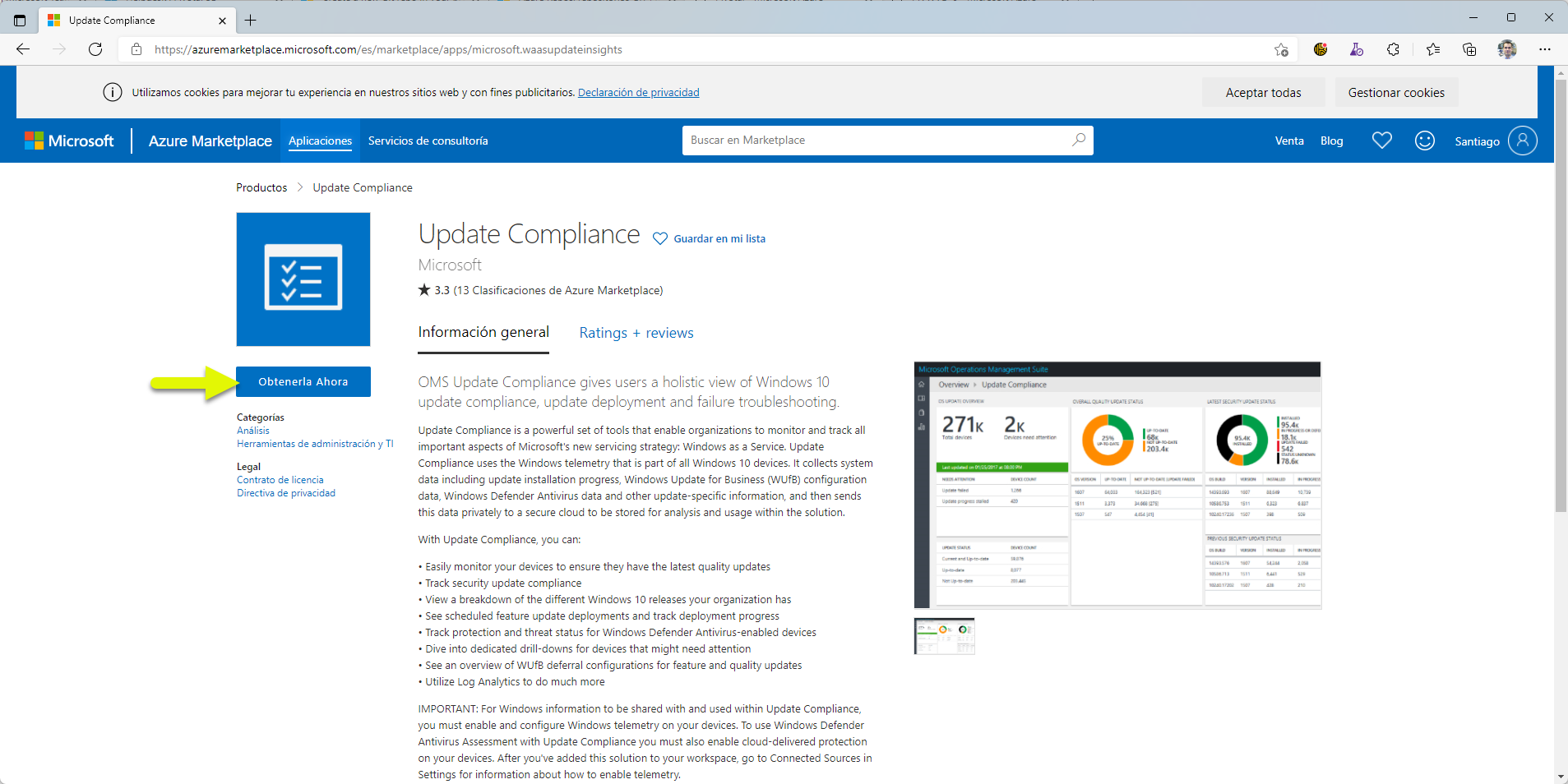

Una vez creado nuestro Workspace de Log Analytics, vamos a crear nuestro servicio de Update Compliance desde el marketplace de Azure: Update Compliance (microsoft.com) y pulsamos en Obtener ahora:

Sino hemos iniciado previamente sesión en Azure, lo tendremos que hacer ahora:

Una vez que hayamos iniciado sesión, pulsamos nuevamente en Obtener ahora:

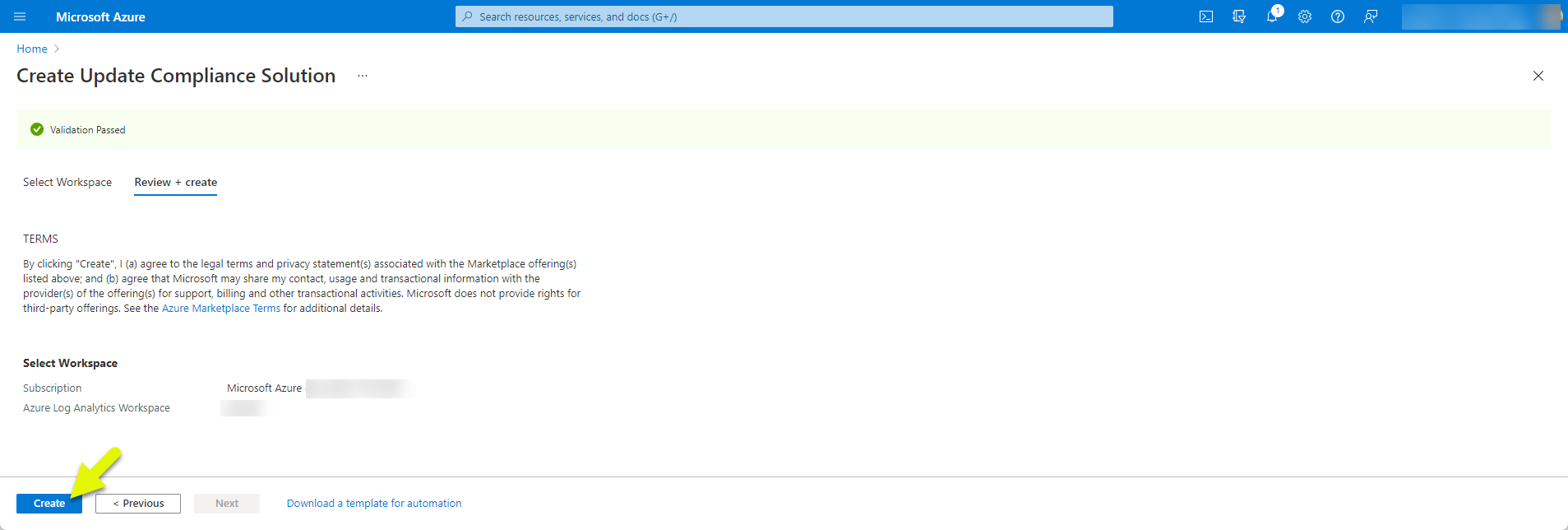

Ahora debemos elegir nuestro Azure Log Analytics Workspace que hemos creado anteriormente en punto 1:

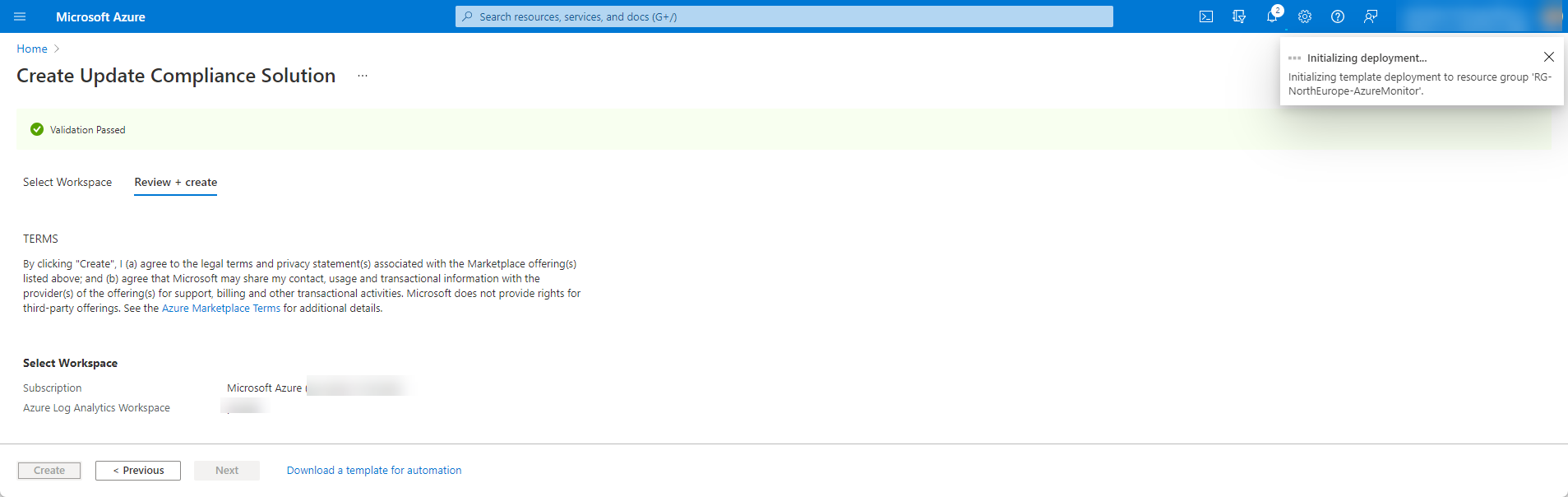

En cuestión de segundos ya lo tenemos listo, ahora pulsamos en Go to resource Group:

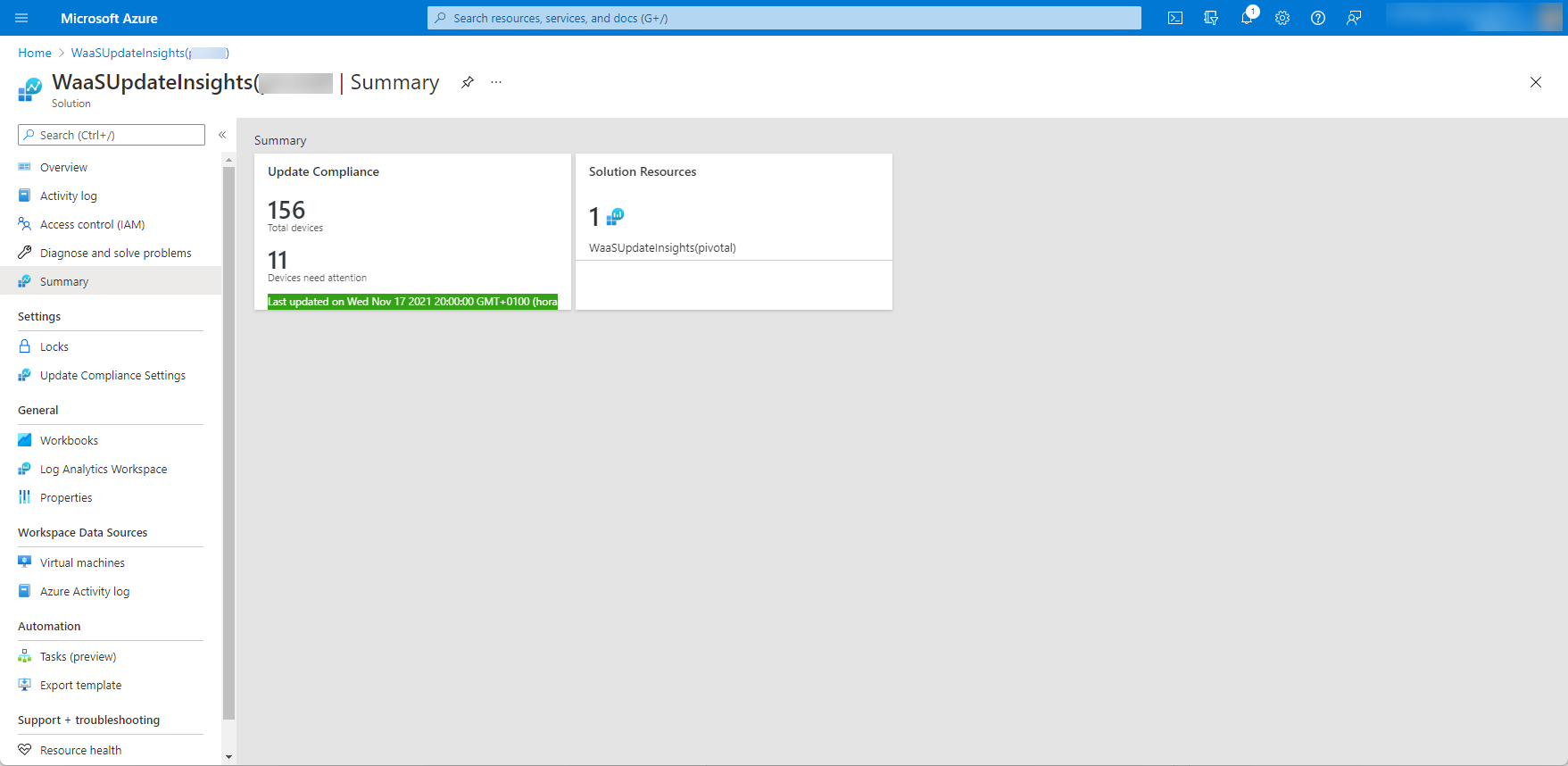

Ahora accedemos a la solución que se ha creado: WaaSUpdateInsight:

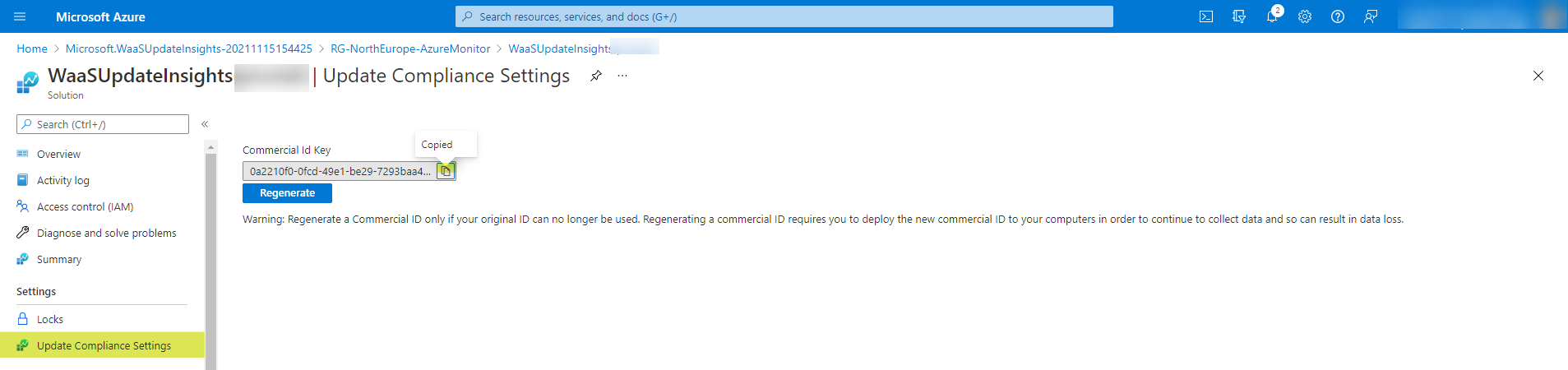

Lo primero que haremos será obtener (copiar) el Commercial id Key desde la sección Update Compliance Settings desde WaaSUpdateInsight, este ID lo necesitamos para que los equipos sepan a que espacio de trabajo enviar sus datos de actualizaciones, etc..

Hasta aquí la configuración de la solución de Update Compliance, ahora nos tocará configurar nuestros equipos para que nos envíen su telemetría.

Configurar vía GPO (On-Premises) o Intune una definición manual de dispositivos para el cumplimiento de actualizaciones

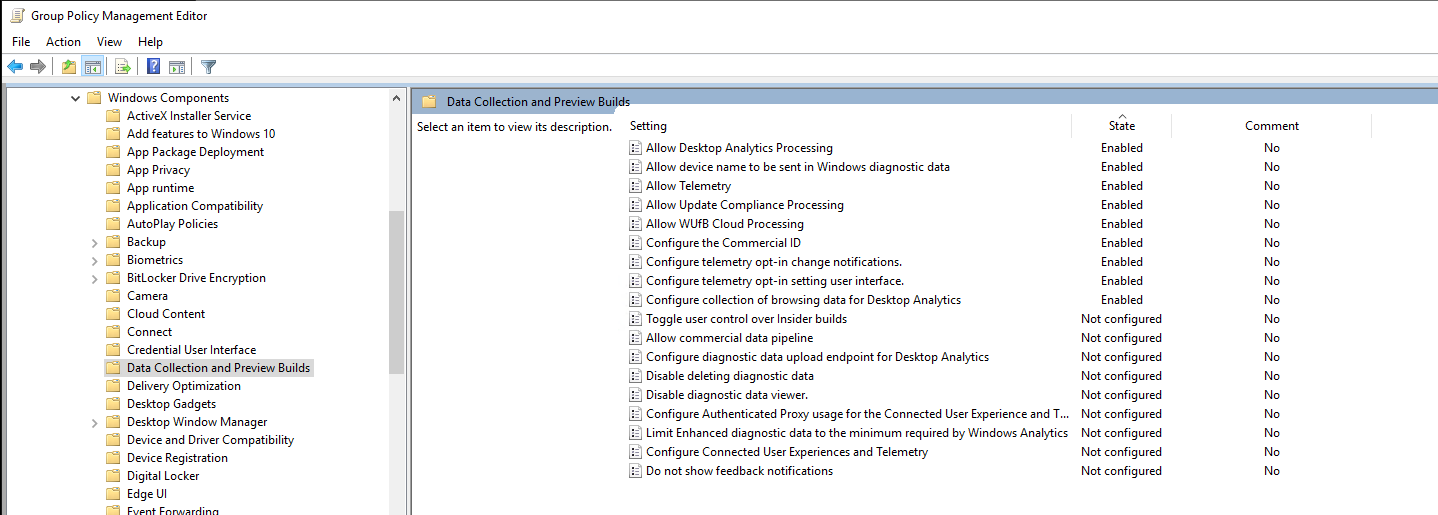

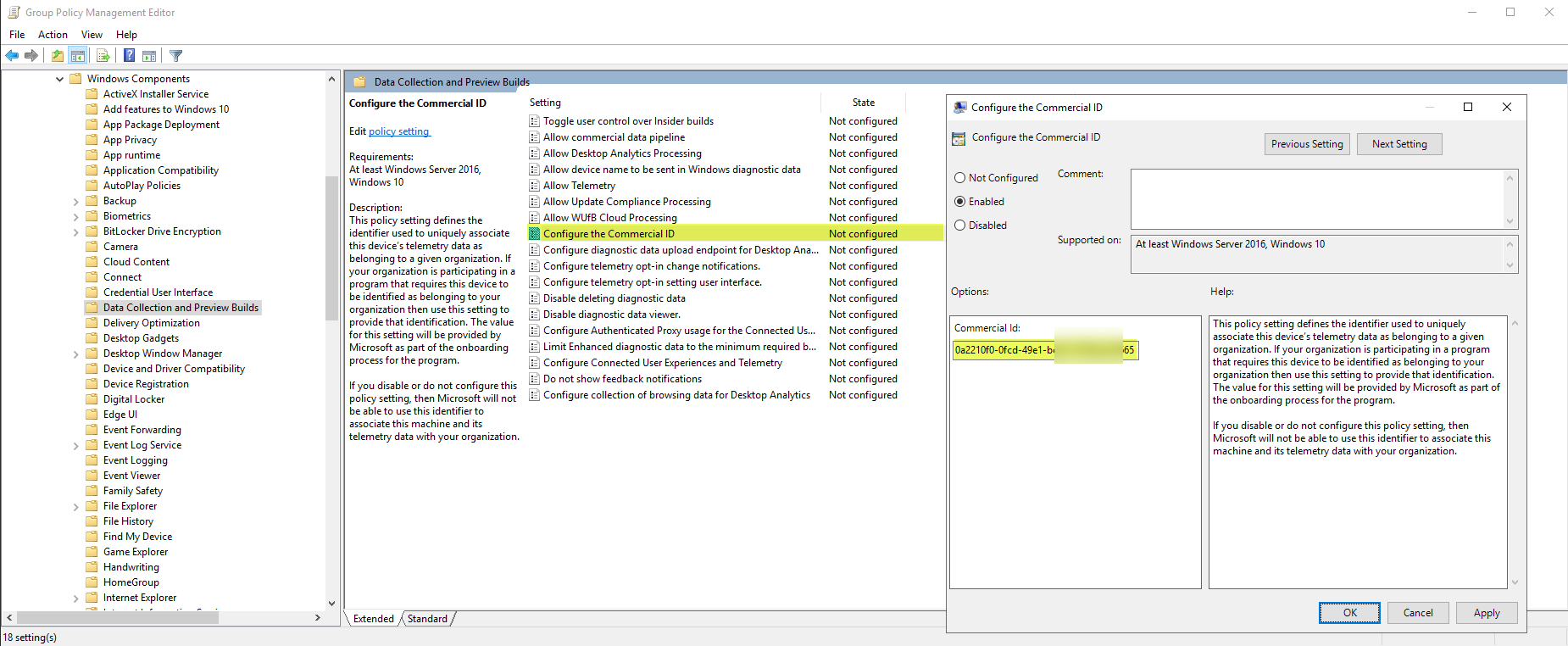

El último proceso que debemos configurar que los equipos envíen su telemetría a nuestro Update Compliance, esto podemos hacerlo vía GPO o Intune. La configuración vía GPO es muy sencilla, aquí os muestro las opciones que debemos configurar como mínimo. Si os recordáis, antes hemos copia la Commercial id Key, pues la necesitamos para configurar en la siguiente directiva (Configuración del equipo>plantillas administrativas>Windows Componentes\Recopilación de datos y Versiones preliminares):

Luego, el resto de opciones es habilitar las siguientes que os muestro:

Y a continuación, os muestro las mismas configuraciones desde Intune:

En cuanto los equipos reciban las diferentes directivas, podemos ver la siguiente clave de registro configurada con el CommercialiD y el resto de opciones: HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\DataCollection

Con esto, ya tenemos nuestros equipos preparados para enviar su telemetría a nuestra solución de Update Compliance

Esperar entre 24 y 72 horas para recibir los datos de los equipos y que podamos analizarlos desde Update Compliance

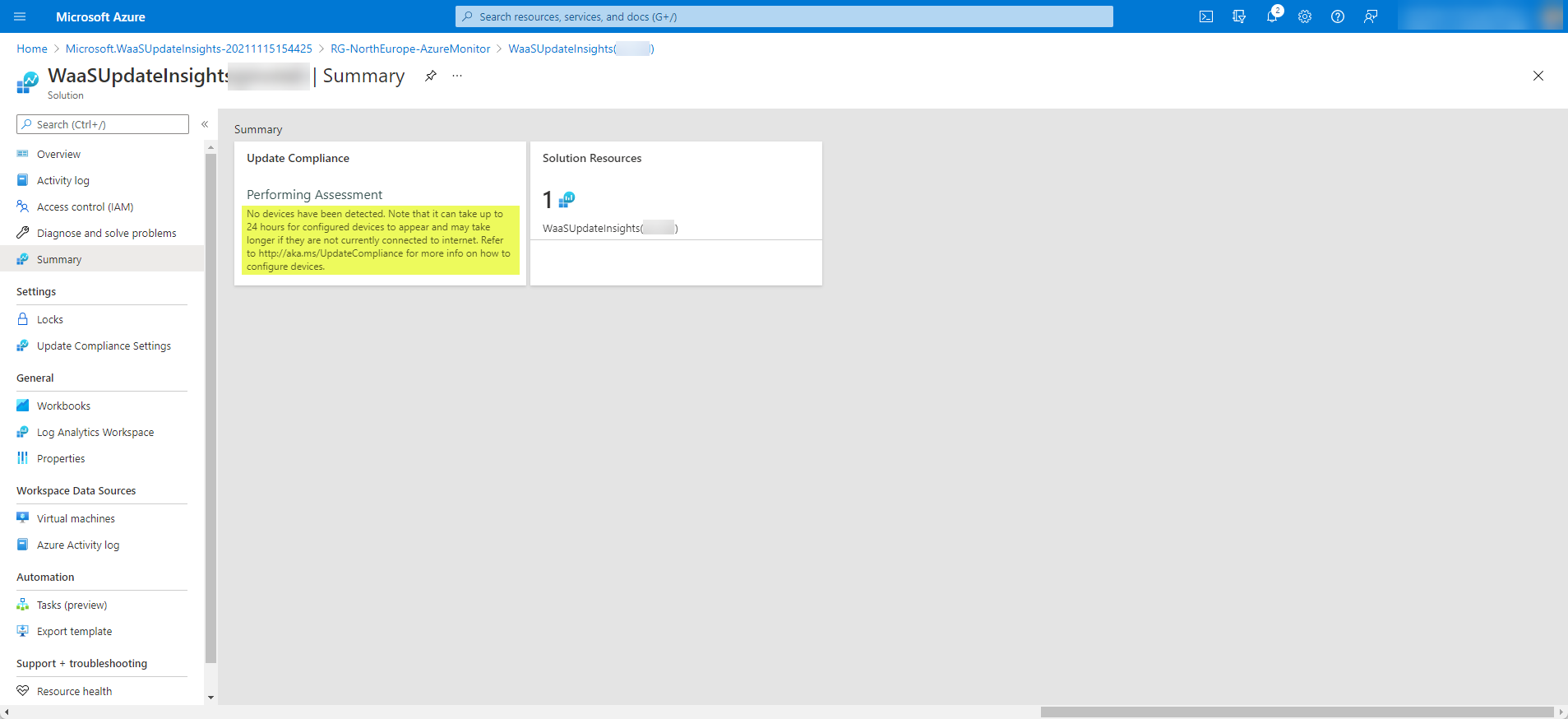

Si ahora volvemos a nuestra solución de Update Compliance, veremos que aún no tenemos datos disponibles desde la opción Summary:

Los datos pueden tardar en aparecer varios días, en función del tiempo que estén los equipos conectados a Internet, pero una vez que ya vayan enviado datos, nos irán apareciendo así:

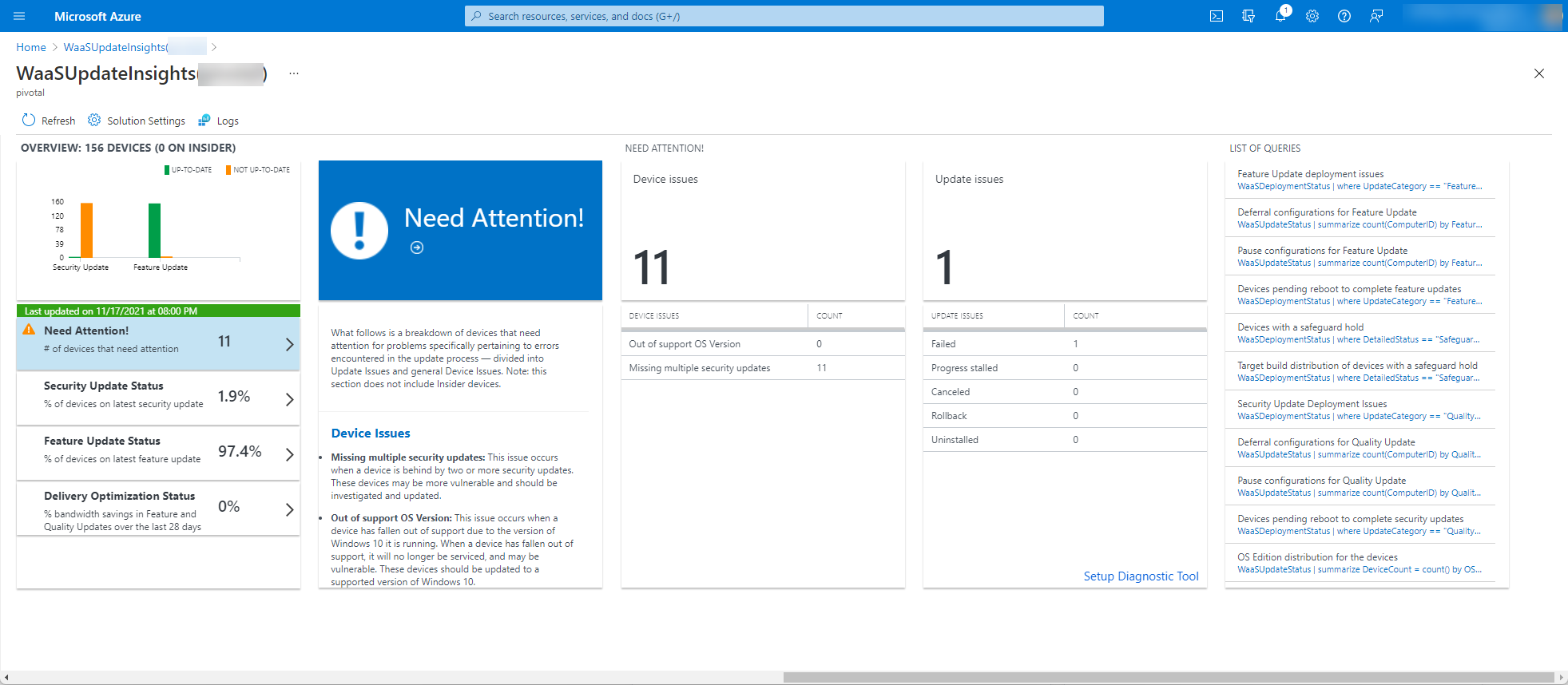

Si accedemos al Update Compliance, ya podemos ver nuestro primer informe con los equipos que hayan subido sus datos:

Podemos ver las actualizaciones en los equipos, los que tienen parches pendientes, etc…

Si accedemos a alguna de las secciones, podemos ver del detalle de los equipos. En mi caso, os estoy mostrando los equipos que tienen varias actualizaciones de seguridad pendientes:

+ info Uso del cumplimiento de actualizaciones – Windows Deployment | Microsoft Docs

Como vemos, nos da una estupenda visibilidad sobre los parches aplicados, pendientes o con problemas en nuestros equipos. El proceso de configuración es muy sencillo, el coste del Log Analytics es casi ridículo, por lo que es algo que podemos/deberíamos configurar en todos nuestros entornos.

Ahora, como siempre, os toca probarlo a vosotros!!