Windows Server 2012: Prevenir la promoción, despromoción o clonación de controladores de dominio

En algunas ocasiones seguro que deseamos controlar que servidores se promocionan o despromocionan en nuestra infraesctructa. Ya no es solo por una cuestión de inventario, costes de licencias o eficiencia de en la gestión de los recursos de TI, sino por seguridad. Debemos tener en cuenta que al promocionar una servidor a controlador de dominio, automáticamente tiene una copia exacta del directorio activo (replicación multimaestro). Esto es un gran problema, si tenemos algún técnico malicioso el cual instala a nuestras espaldas una máquina virtual en su equipo y promociona un controlador de dominio sobre el cual puede realizar ciertas configuraciones offline. Esto es un grave riesgo de seguridad para la organización, pero no es el único problema al que podemos estar expuestos, sino que algún otro técnico despromocione un controlador de dominio sin autorización de la empresa.

En algunas ocasiones seguro que deseamos controlar que servidores se promocionan o despromocionan en nuestra infraesctructa. Ya no es solo por una cuestión de inventario, costes de licencias o eficiencia de en la gestión de los recursos de TI, sino por seguridad. Debemos tener en cuenta que al promocionar una servidor a controlador de dominio, automáticamente tiene una copia exacta del directorio activo (replicación multimaestro). Esto es un gran problema, si tenemos algún técnico malicioso el cual instala a nuestras espaldas una máquina virtual en su equipo y promociona un controlador de dominio sobre el cual puede realizar ciertas configuraciones offline. Esto es un grave riesgo de seguridad para la organización, pero no es el único problema al que podemos estar expuestos, sino que algún otro técnico despromocione un controlador de dominio sin autorización de la empresa.

?Comentado esto a modo de introducción quería mostrar como en Windows Server 2012 podemos evitar mediante una GPO que algún usuario con derechos administrativos en el dominio, pueda realizar alguna de las siguientes tareas en los servidores:

- Promocionar

- Despromocionar

- Clonar

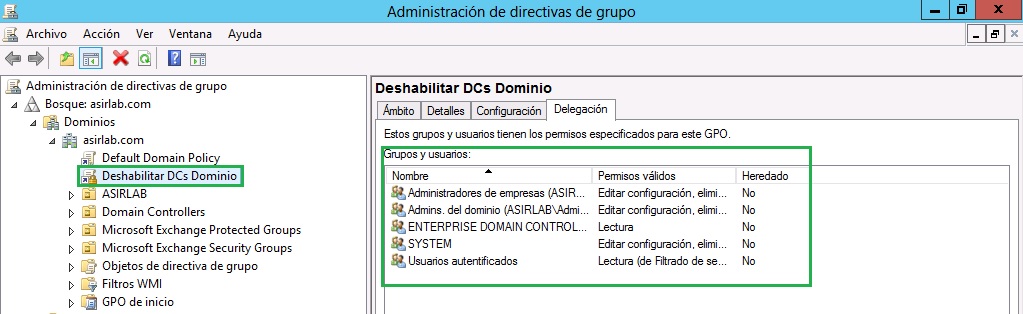

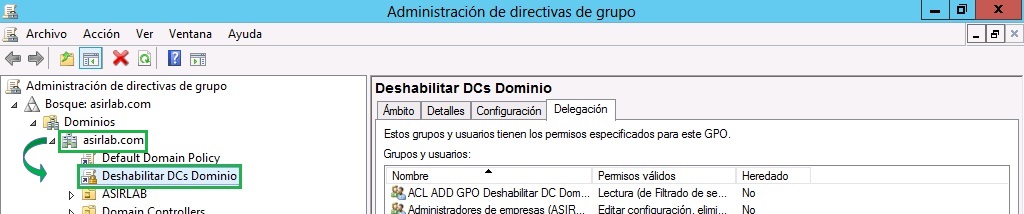

Ahora en Windows Server 2012 todo estos procesos se gestionan desde un servicio: Servidor de roles de DS. Lo que haremos es deshabilitarlo evitando así su ejecución automática, además podemos editar que grupo de usuarios pueden tener acceso a este servicio, por lo que sería otro nivel de segregación de delegación de tareas. De esta forma podemos también definir quien si puede agregar, quitar o clonar controladores de dominio con los permisos adecuados para iniciar este servicio.

Una vez revisada la delegación de permisos sobre la GPO, debemos vincularla a nivel de dominio (como recomendación)

Como véis es bastante sencillo el poder evitar que algún técnico trate de realizar alguna tarea no autorizada, o que nos veamos con 4 DC’s cuando deberíamos tener 5 🙂

Por último comentaros que esto mismo podemos hacerlo en las versiones anteriores a Windows Server 2012, más bien co nel mismos resultado pero la confinguración no era tan trivial. Aqui os dejo algunos ejemplos de como evitar estas manipulaciones en los DC’s:

- Limitar los usuarios del grupo Admins. del Dominio

- Utilizar IPSec entre los controladores de dominio evitando así replicación con otros servidores

- Modificar los permisos sobre el fichero dcpromo.exe evitando que cualquier administrador pueda tener acceso

- En la OU de Controladores de Dominio modificar los permisos mediante la delegación de permisos

Como véis ahora es mucho más sencillo y tenemos más control de manera centralizada. De todas formas siempre es bueno que no todos los técnicos pertenezcan al grupo de Admins. del Dominio o similares.

Espero que os sea de utilidad!!!