Hoy voy a mostrarnos como se hace bueno el dicho “lo perfecto es enemigo de lo bueno”, si si, he visto en muchas ocasiones como el no poder utilizar AutoPilot de la “forma correcta” dejamos de pensar que hay opciones para “simularlo”. Cuando digo simularlo es más bien otra forma de implementar de forma semiautomática la unión de los equipos a AzureAD de los equipos entregados a nuestros usuarios. Al fina lo buscamos optimizar los tiempos en este tipo de tareas, el maquetar los equipos desde cero y así evitar seguir guías interminables y los errores que siempre vamos a cometer cuando los procesos son manuales.

La idea de este artículo es mostraros como sería el proceso de entrega de equipos a nuestros usuarios sin poder obtener el hash de hardware desde el proveedor. Esto suele ocurrir cuando tenemos que comprar y entregar equipos a usuarios en diferentes partes del mundo, pero tampoco tenemos un volumen de compra muy algo con algún proveedor, lo que nos “obliga” a comprar por ejemplo en Amazon para “asegurarnos” la entrega en tiempo y forma. El proceso a alto nivel sería:

- El equipo de IT compra el equipo

- El proveedor lo entrega al usuario final

- El equipo de IT envia las credenciales de acceso y una guía de instalación al usuario final

- El usuario final realiza la mini instalación del equipo

- Intune hace su magia y el equipo se prepará en cuestión de minutos sin intervención del equipo de IT

Este artículo será muy sencillo, será básicamente teórico pero os haré referencia a otros artículos que he escrito en otras ocasiones sobre Intune. Pero antes, os dejo aqui una pequeña infografía:

El objetivo es claro, que un usuario final pueda completar el proceso de unir su equipo a AzureAD, minimizando el tiempo de implementación por parte de IT y asegurarnos que el equipo funciona según las políticas previamente definidas. Aquí os voy a dejar algunos puntos claves para poder definir un entorno que nos permita cumplir con nuestro objetivo además de optimizar el trabajo de Intune:

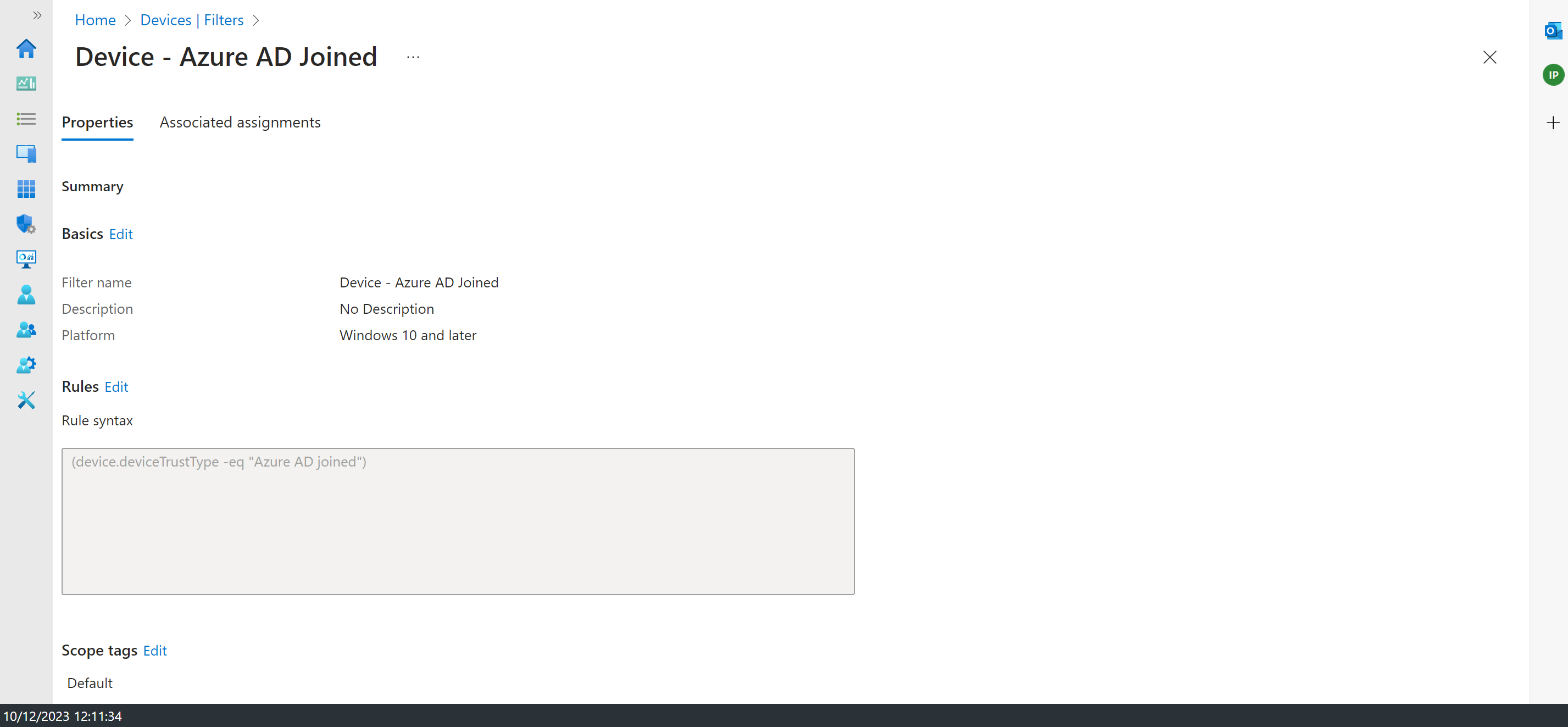

- Instalación de aplicaciones: siempre que sea posible (casi siempre lo es) debemos configurar las aplicaciones para que se distribuyan mediante Intune. La asignación de aplicaciones se recomiendan asignarlas los grupos virtuales Todos lo usuarios o Todos los dispositivos que tenemos por defecto en Intune, pero utilizando los filtros que podemos crear con múltiples condiciones. Por ejemplo, si tenemos un entorno híbrido es posible que queramos distinguir los equipos unidos a AzureAD o Hibrido, pues podemos crear un filtro con la siguiente regla: (device.deviceTrustType -eq “Azure AD joined”) (+ info sobre Performance recommendations for Grouping, Targeting and Filtering in large Microsoft Intune environments).

Hay muchísimas aplicaciones que podéis despldgar y/o actualizar desde Intune, aquí os dejo algunos ejemplos:

-

- Microsoft Intune: Cambiar el idioma de tu Windows y las sesiones de tus usuarios: si, con scripts de PowerShell podemos cambiar el idioma de Windows de nuestros dispositivos y forzarlo para que nadie lo cambie. Esto nos viene genial, porque si tenemos usuarios en diferentes partes del mundo cada uno querrá instalar el suyo, pero si el “idioma oficial” de la empresa es el inglés o el que sea, se lo vamos cambiar sin problema.

- Microsoft Intune: Actualización del Cliente VPN de Fortinet: se instalará o actualizará el cliente VPN de Fortinet y además se configurará.

- Microsoft Intune: Instalación de impresoras mediante el Portal de Empresa: como ocurre con el cambio de idioma, podemos ya instalar las aplicaciones a los usuarios vía scripts de PowerShell y desplegado como un .intunewim

- Microsoft Intune: Instalación de Adobe Acrobat: este script os puede servir para instalar otras aplicaciones similares en cuanto al concepto de buscar aplicaciones instaladas, desinstalarla e instalar la nueva. Aquí otra aplicación con el mismo concepto: https://santiagobuitragoreis.azurewebsites.net/microsoft-intune-instalacion-de-java/

- Aquí os dejo más enlaces sobre Intune: Artículos de Intune

- Configuración de perfiles: en cuanto a la asignación de los perfiles más de lo mismo, siempre que podamos a los grupos virtuales aplicando filtros, pero sino es posible, utilicemos grupos de AzureAD para asignarles los perfiles (también las aplicaciones) a dichos grupos. Si tenéis una buena estructura de grupos de AzureAD (ADDS también), tipo: Empresa–Departamentos–Roles en cuanto el usuario esté en su rol ya tendrá también sus aplicaciones y configuraciones para su rol. Aquí os dejo algunas de las configuraciones que podéis aplicar por defecto:

- OneDrive: configuración automática de OneDrive sin que el usuario tenga que inciarlo (backup de carpetas y optimización del almacenamiento)

- Navegadores: si tienes directivas de acceso condicional y utilizáis Chrome es imprescindible tener las siguientes extensiones: Windows Accounts (ppnbnpeolgkicgegkbkbjmhlideopiji), My Apps Secure Sign-In (ggjhpefgjjfobnfoldnjipclpcfbgbhl) y esta es recomenable TabMemFree (pdanbocphccpmidkhloklnlfplehiikb). Además de las páginas de inicio, bloqueo de descargas, etc..

- VPN: si utilizáis VPN AlwaysOn la podéis configurar desde Intune, pero ya deberíais tener configurada la parte de Azure y si utilizáis una CA en On-Premises también podéis utilizarla (Microsoft Endpoint Manager: Conectores de certificado para Microsoft Intune + VPN Always On en Azure). Si tenéis una VPN de terceros tipo Fortinet, la configuración se realizará mediante la instalación del cliente VPN e importar su configuración (Microsoft Intune: Actualización del Cliente VPN de Fortinet)

- Entorno: configuración del menú de inicio, fondo de escritorio y de bloqueo de Windows, etc..

- Restricciones: algo básico es el control sobre los puertos USB: Microsoft Intune: Gestión de Dispositivos de Almacenamiento Extraíbles vía Device Control (Windows Defender)

- Actualizaciones de Windows: configurar Windows Update For Business, aquí os dejo un artículo muy útil Manage Windows 10 and Windows 11 software updates in Intune y se asignan con la misma filosofía, grupos y filtros.

Ya por último (es una forma de hablar), debemos crear diferentes políticas de seguridad en la sección de EndPoint Security de Intune:

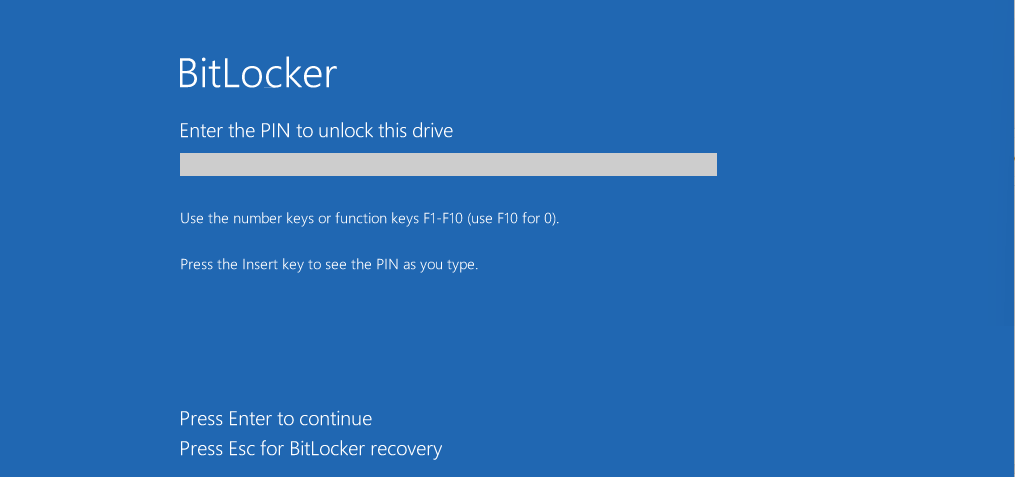

- Cifrado de disco: hablitaremos BitLocker para que cifre nuestros discos además de subir las claves de recuperación de AzureAD: Microsoft Endpoint Manager: Cifrado de discos con BitLocker. Aquí os dejo como establecer un PIN de desbloqueo en el inicio del equipo vía Intune Intune: Cómo habilitar BitLocker para desbloquear el disco del sistema operativo con Tpm+PIN

- Antivirus: definiremos directivas básicas de Windows Defender (+info Directiva antivirus para la seguridad de los puntos de conexión en Intune)

- Firewall: siempre debemos forzar que se habilite Windows Firewall, evitar que nadie pueda hacer cambios locales (Allow Local Policy Merge: False). Además, podemos/debemos bloquear conexiones salientes via SSH, RDP, MySQL, SQL, etc..

- Grupos Locales: directiva súper importante que si o si debemos configurar, el que administremos las membresías del grupo de administradores locales. Os voy a poner un artículo que habia publicado en su momento, por lo menos para que lo tengáis como referencia (Microsoft Intune: Administración del Grupo Local de Administradores), pero ahora podéis configurarlo más facilmente desde Endpoint security | Account protection en Intune. Account protection policy for endpoint security in Intune (siempre reemplazar los administradores locales por los que vosotros queráis).

- Laps: vital, implementar LAPS desde AzureAD para establecer rotaciones de las contraseñas a la cuenta de administrado local que defináis: Microsoft AzureAD: Laps (Solución de contraseñas de Administrador local de Windows)

Esto es una base inicial de las cosas que podríamos/deberíamos configurar, pero además, es recomendable tener una infraestructura de PKI bien desplegada integrada con Intune para entregar certificados a usuarios y equipos unidos a AzureAD porque seguro que los vamos utilizar y así ya lo tenemos avanzado y las transciones serán más sencillas. Además, algo fundamental a dia de hoy, las directivas de acceso condiciona las cuales podemos utilizar en múltiples circunstancias:

- Azure MFA: Acceso Condicional

- Azure AD: reglas de acceso condicional (Ubicación + Azure AD Híbrido)

- Microsoft Defender for Cloud Apps: Acceso Condicional para Bloquear Descargas

- Microsoft Azure: Requerir Intensidad de Autenticación (FIDO2) con las Reglas de Acceso Condicional

- Microsoft Defender for Cloud Apps: autenticación con certificado en tu cliente VPN con autenticación via AzureAD SSO (si tenemos desplegado el cliente VPN de Fortinet), aquí os dejo la configuración del Firewall Fortinet en Azure con la integración de AzureAD (Microsoft Azure: Instalación y Configuración de un Firewall Fortinet (Parte IV))

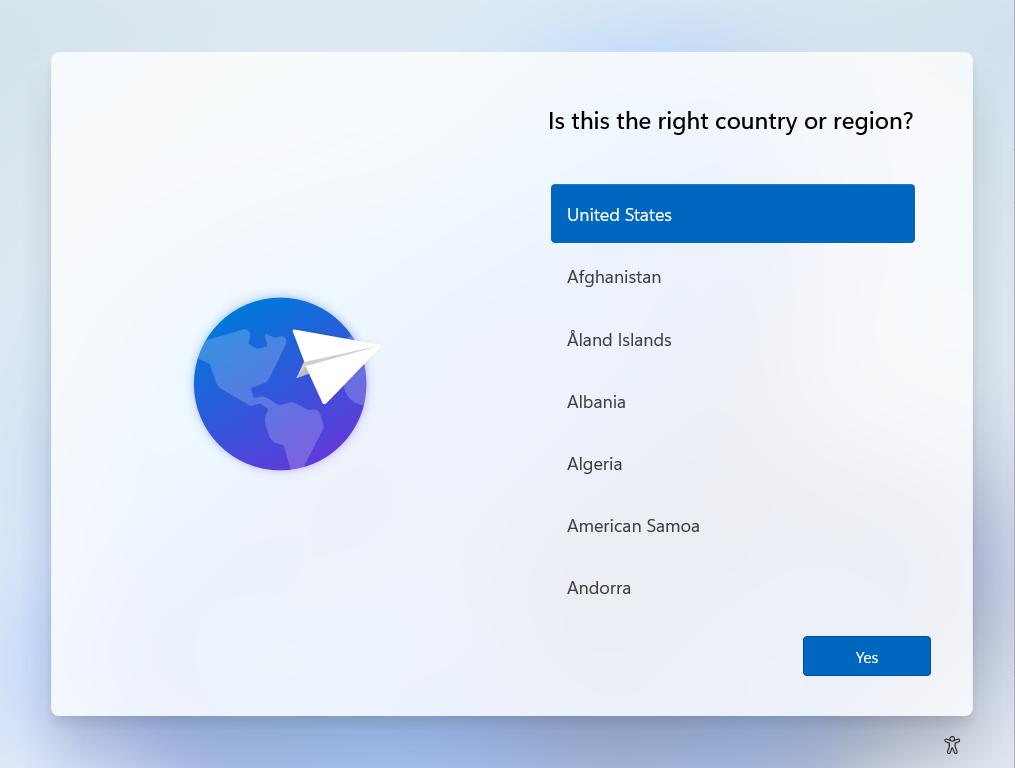

Pues con todo esto y algunas configuraciones adicionales, podemos hacer que un usuario pueda realizar su parte de forma muy sencilla. Aquí os dejo las primeras capturas de pantalla de lo que verá el usuario y en la que realmente tendrá que prestar atención,

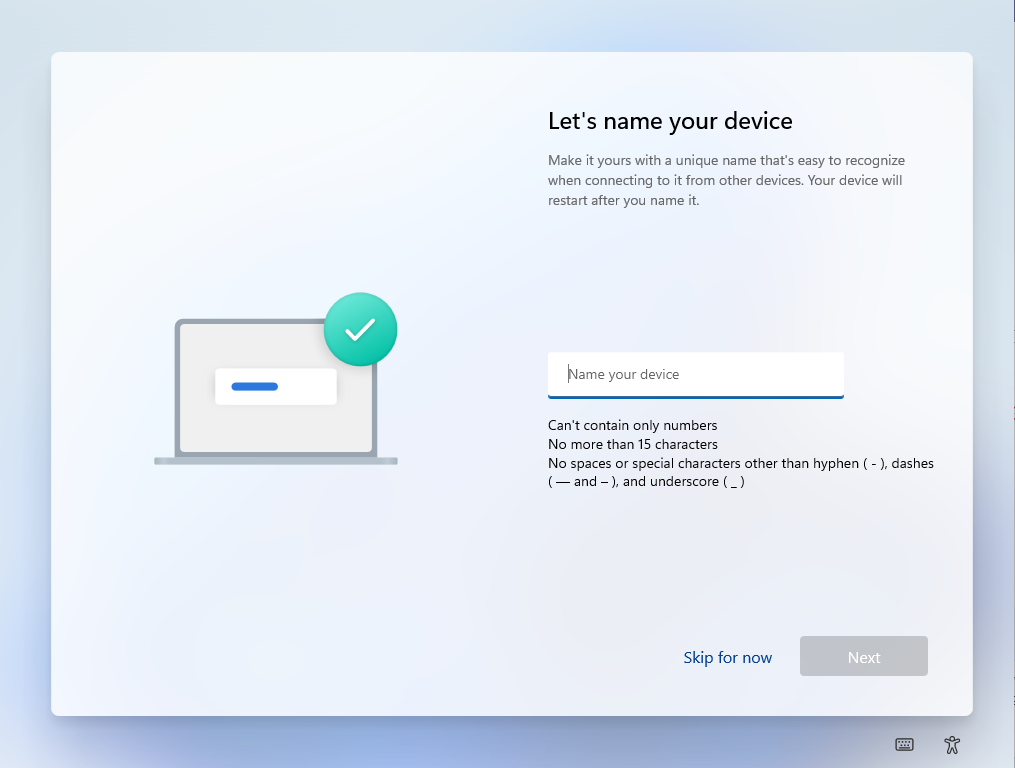

El usuario puede escribir lo que quiera, luego se lo vamos a renombrar:

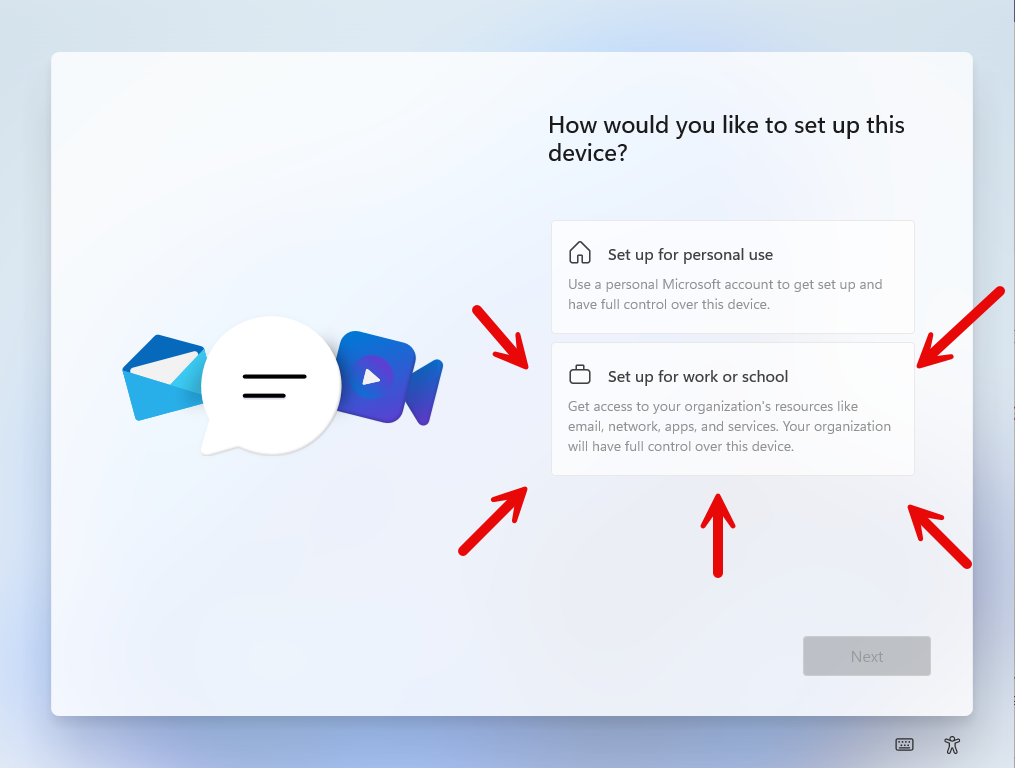

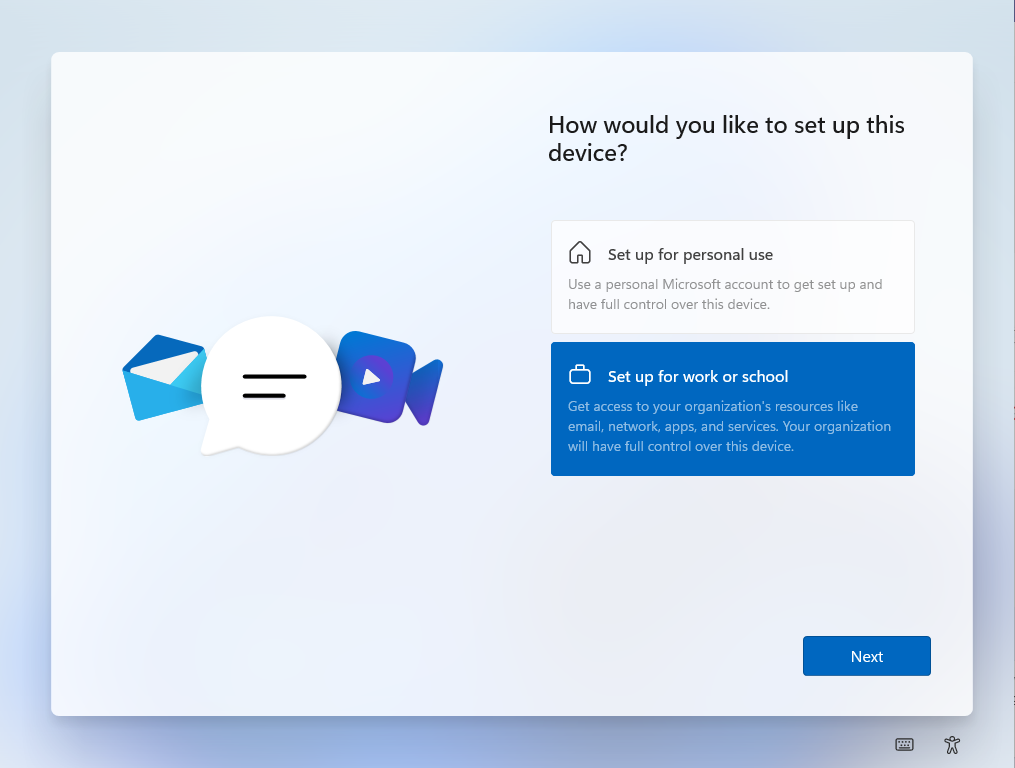

Este es el único paso que el usuario debe estar atento, claramente debe elegir Set up for work o school

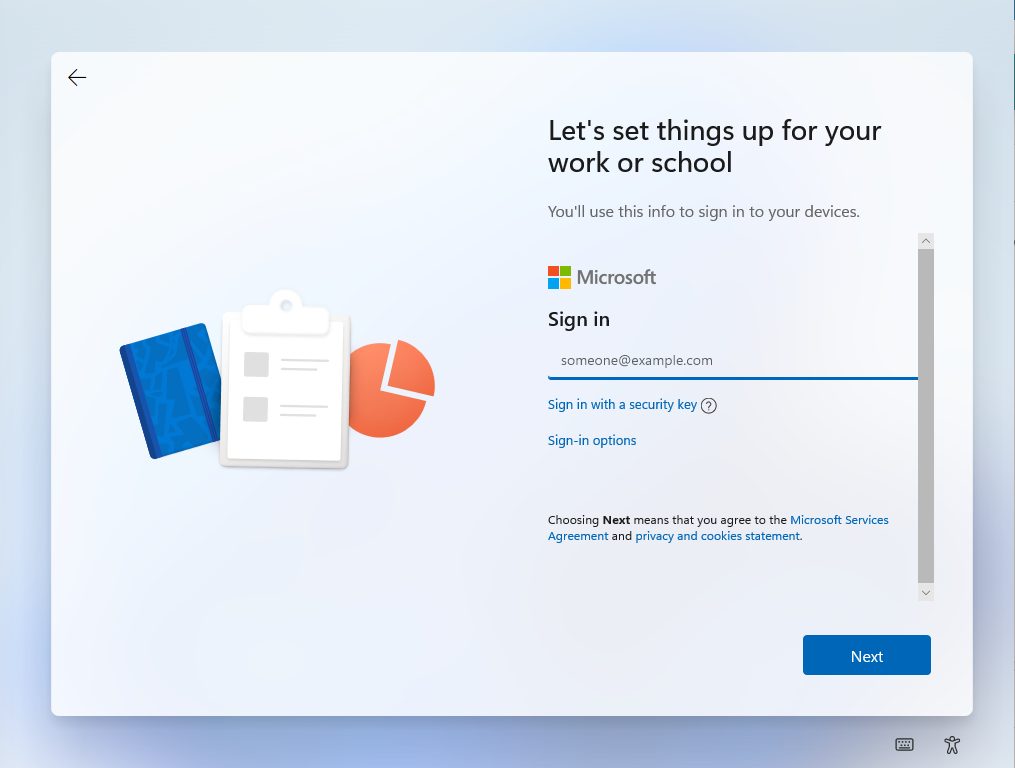

Ahora debe introducir el usuario que le hemos enviado vía enlace seguro de Keeper (https://docs.keeper.io/user-guides/one-time-share)

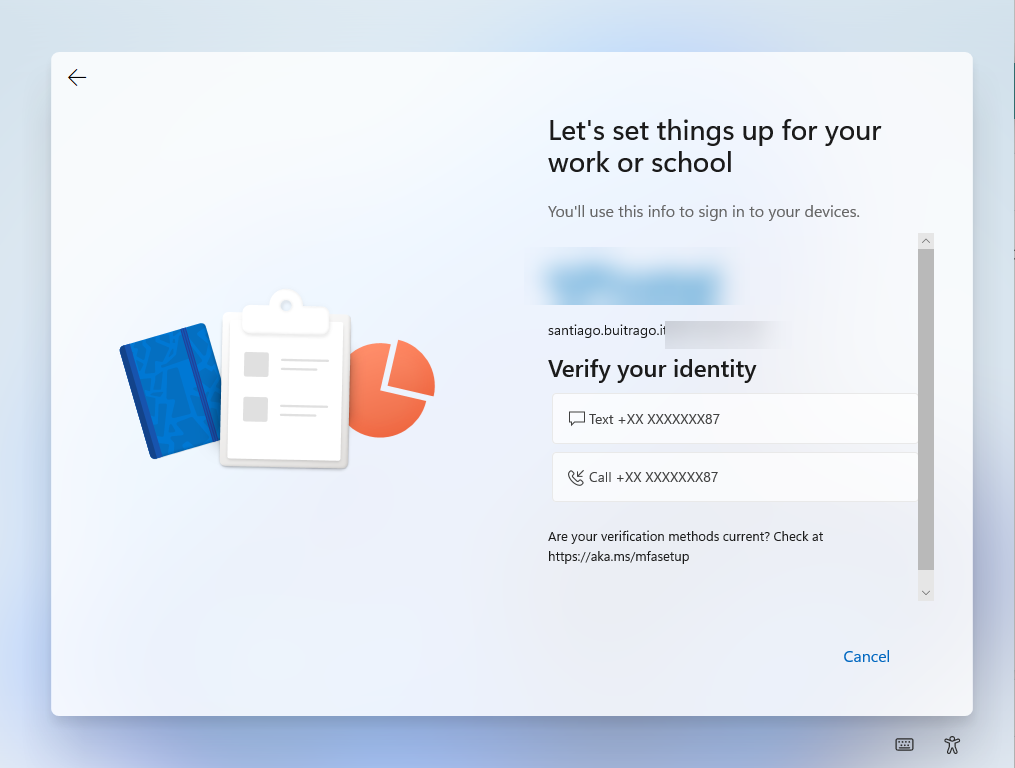

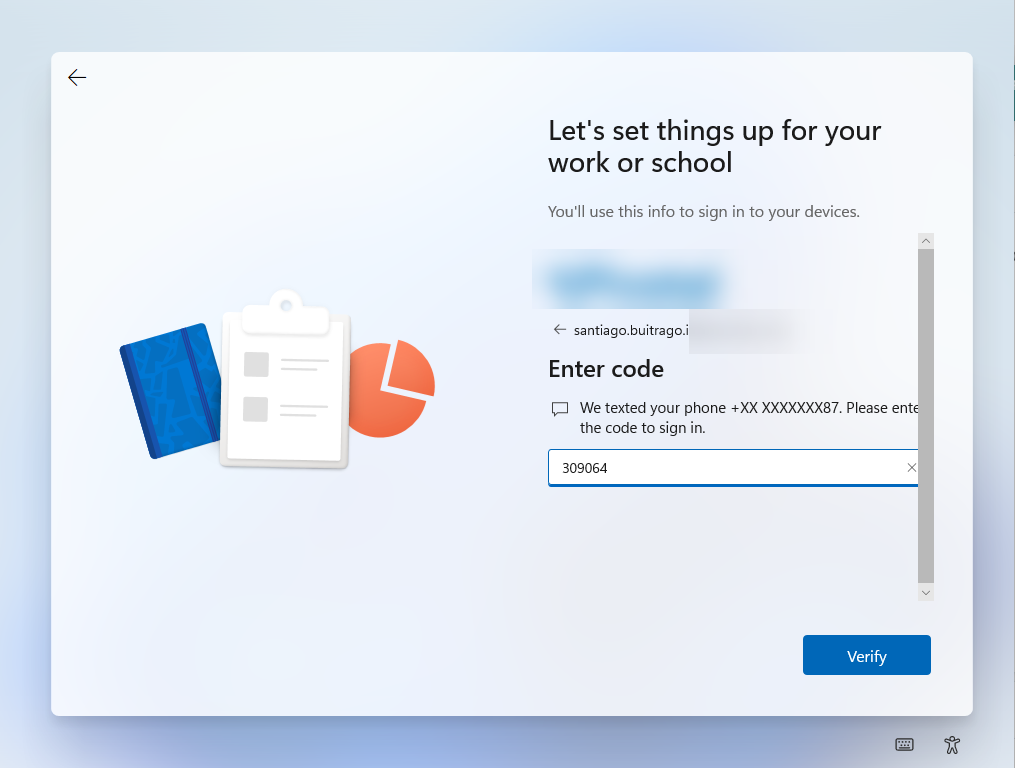

YO ya tenía el MFA configurado de ahí que me lo solicite, pero sino es así, le pedirá que registre su móvil, etc..

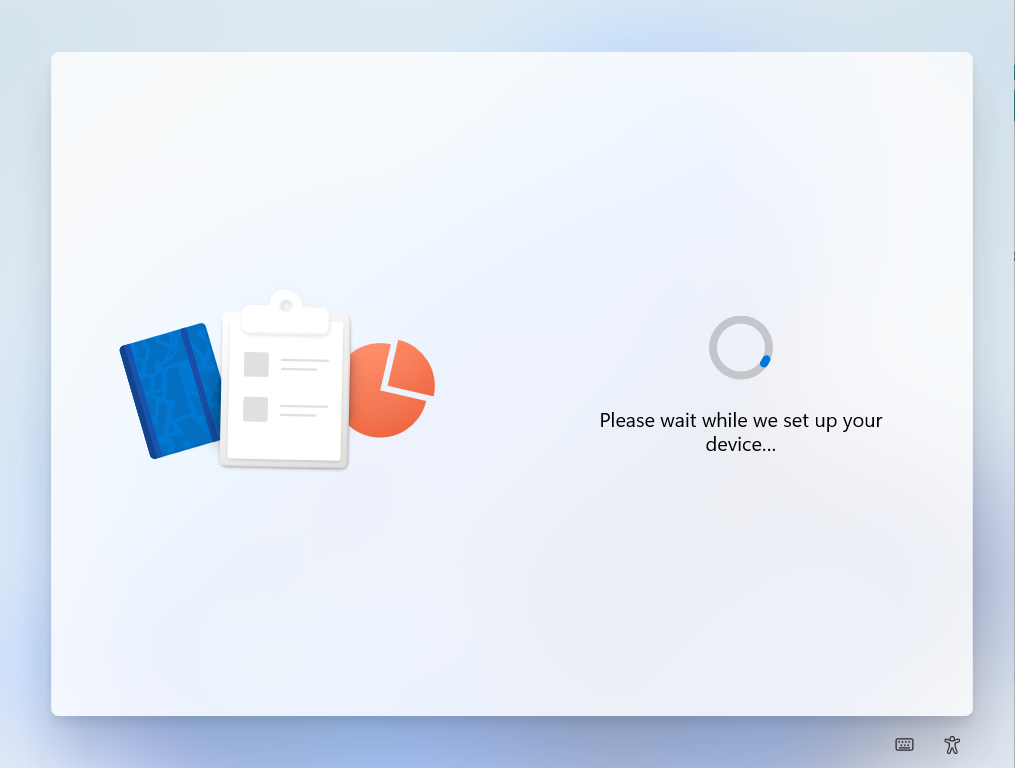

Si nos hemos autenticado correctamente, ya simplemente esperamos a que Intune haga su magia 🙂 (hay más opciones que el usuario va a configurar, pero no importa lo que configure, no tiene “importancia” y lo vamos a cambiar todo vía Intune)

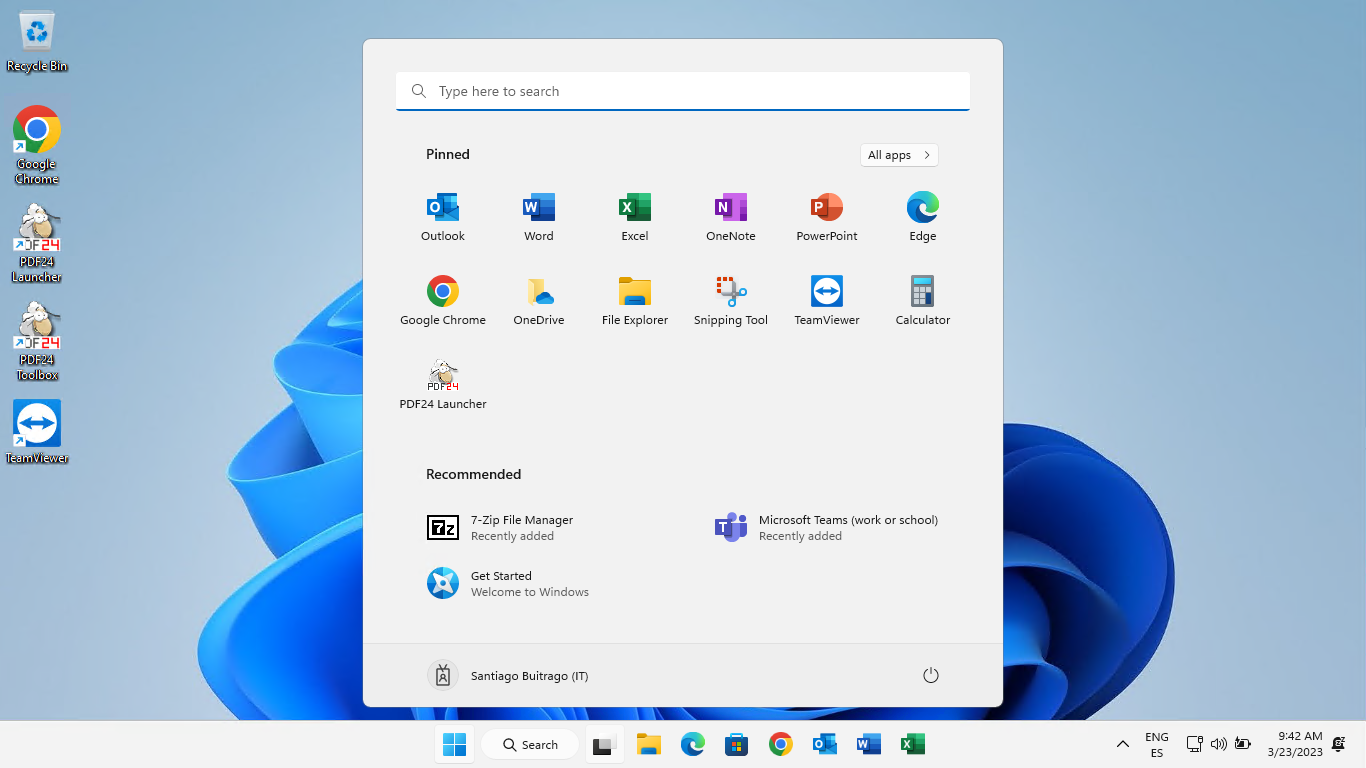

Una vez completado el proceso, el usuario podrá iniciar su sesión con lo básico que le hemos definido en Intune:

Podríamos configurar una tarea programada para que 5min después de que el usuario inicie sesión se reinicie, pensar que el usuario la primera vez que inicia aún es administrador local del equipo. En cuanto el equipo se reinicie, ya le pedirá el PIN de BitLocker si lo hemos configurado:

Si tenemos más aplicaciones para instalar a los usuarios, se irán instalando cuando el usuario vuelva a iniciar sesió y así completando el proceso del setup:

Pues ya lo tendríamos todo:

- Instalación de aplicaciones

- Configuración del entorno

- Control de dispositivos

- Sistema Operativo actualizado

- Claves de BitLocker en AzureAD

- Grupo de administradores locales gestionado

- Contraseña de la cuenta de administrado local cambiada y en AzureAD

- Cumplimiento: si hemos establecido que para tener cumplimiento tenemos que tener el cifrado de disco, antivirus, firewall y windows actualizado .. lo tenemos 🙂

Sin llegar a ser perfecto, creo que es bueno. Hay más detalles que se pueden contemplar y que aqui no lo puedo hacer sino quedaría un artículo súper extenso, pero vamos, que se pueden hacer muchas más cosas en este proceso. No he hablado del compliance y el acceso condicional, pero si está en alguno de los artículos que he puesto anteriormente.

Este artículo solo pretende mostrarmos que con poco podemos hacer mucho, no es perfecto, pero creo que es bueno!!