Cloud App Security en Office 365

Uno de los retos que todos los que trabajamos en IT tenemos muy presentes, sobre todo cuando estamos en proceso de migración o tenemos servicios de nube, es la capacidad de identificar que servicios están consumiendo nuestros usuarios. No hace mucho tiempo, nuestro mayor preocupación era proteger nuestros CPD locales y servidores de aplicaciones y ficheros. Los usuarios se conectaban únicamente a los servicios de las empresas desde la red local, y en el mejor de los casos utilizaban clientes VPN o DirectAccess:

- Windows Server 2012, Configuración VPN con PPTP

- Windows Server 2012, Configuración VPN con SSTP

- Windows Server 2012: DirectAccess (Actualizado 15-02-2013)

- Windows Server 2012: DirectAccess en un clúster con Windows NLB

Esa era nuestra máxima preocupación, limitar el acceso a la información desde Internet e implementar diferentes medidas de seguridad a nivel corporativo para acceso a nuestra red local:

- NPS: Autenticación 802.1X y Asignación de VLAN

- NPS: Autenticación 802.1X Red Cableada

- GPO: Autenticación 802.1x WLAN

- NPS: Autenticación 802.1x para nuestra red inalámbrica

Además, aplicábamos ciertas medidas y controles de seguridad de acceso a los servidores de ficheros, aplicaciones de negocio, SharePoint y nuestros usuarios eran usuarios del dominio sin privilegios en sus estaciones de trabajo … además, teníamos nuestros firewall locales que nos permitían configurar nuestras VPN entre sedes:

Y realizábamos algunos filtrados de puertos, dejando únicamente los explícitamente necesarios para nuestros sistemas estuviesen operativos con un rendimiento aceptable. Por último (hay más cosas, pero por no extendernos mucho), se configurar un servidor SYSLOG para que, posteriormente pudiéramos analizar que iba sucediendo en cada uno de los dispositivos/elementos de red que teníamos en nuestra empresa:

Esto es algo que aunque muchas empresas siguen en este escenario, a día de hoy lo que está muy impulsado y creando cultura en casi todas las empresas, es la posibilidad de trabajar con servicios en Cloud. Trabajar en Cloud no sólo significa subir nuestros documentos a un gestor documental, conectarnos a la web de la empresa o utilizar nuestro ERP de forma remota (Citrix, RemoteApp, 2xApplication Server). Es un adaptación en nuestros procesos, nuestros hábitos, en muchos casos es cambiar la filosofía/cultura de una empresa. Buscar entornos colaborativos, descentralizados y optimizando todos los recursos tecnológicos hasta el famoso BOYD. Y a nosotros los de IT se nos abre un mundo de posibilidades, de nuevas profesiones dentro del sector de la tecnología y sobre todo nuevos retos a todos los niveles.

Antes te preocupas de tu servidor, tus equipos y tu firewall, hoy tienes que preocuparte por cualquier dispositivo que tenga acceso a internet.

Esta a lo mejor es una reflexión muy poco reflexiva, pero desde mi punto de vista es una realidad. Antes todo se reducía a un entorno casi local, pero hoy en día tenemos que preocuparnos de vigilar no sólo los equipamientos locales, sino todos los elementos allá donde un usuario pueda tener Internet y conectarse a estos nuevos servicios en Cloud. Ahora muchas de esas aplicaciones además, las mantiene un tercero (Microsoft, Google, Amazon, Apple), pero nos dota de una infraestructura muy potente para que nosotros con menos esfuerzo que antes, podamos tener más control, más agilidad y capacidad de gestionar ahora un entorno completamente descentralizado (cientos y miles de usuarios). Para ello, en el caso de Microsoft con su suite de Office 365, tenemos múltiples herramientas para gestionar diferentes capas de seguridad:

- Autenticación Multifactor

- Gestión de Identidades

- Cifrado de información

- Auditorías

- Accesos segregados

- Monitorización

- Roles por tipos de usuarios

- Suites de seguridad como EMS

- Etc…

En resumen, ahora tenemos más tecnología con menos esfuerzo y menos recursos propios. Hoy en muchas ocasiones consumimos tecnología que antes nos suponía unos esfuerzos importantes a nivel de consultores de IT, a nivel de infraestructura, licenciamientos, etc… hoy casi se reduce al pago por uso de casi cualquier producto. En este articulo de hoy, queríamos mostraros un servicio muy interesante, que puede ayudaros a tomar muchas decisiones con respecto a la seguridad y disponibilidad de vuestros entornos: Cloud App Security. Para no desvirtuar la explicación de que es Cloud App Security, aquí os dejo un texto de Microsoft al respecto:

Cloud App Security es un componente crítico de la pila de Microsoft Cloud Security. Es una completa solución que puede ayudar a su organización a sacar el máximo partido de la promesa de aplicaciones en la nube sin perder el control con una mejor visibilidad de la actividad. También ayuda a aumentar la protección de los datos críticos de las aplicaciones en la nube. Con herramientas que ayudan a detectar TI en la sombra, evaluar riesgos, aplicar directivas, investigar actividades y detener amenazas, su organización puede migrar a la nube de forma más segura sin perder el control de los datos críticos.

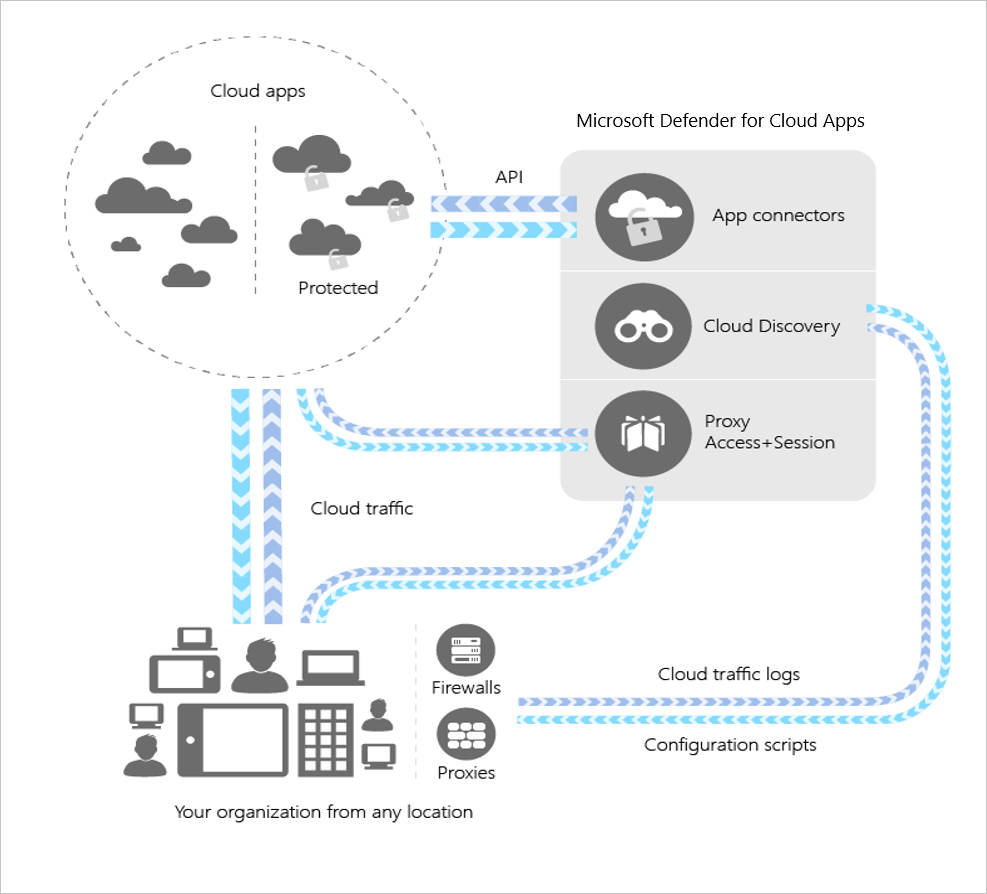

A nivel de arquitectura, este es el modelo utilizado para que nos vayamos familiarizando:

Al final es un colector de registros de LOG de todo lo que pasa por nuestros Firewalls/Proxies, el cual se analizan y determinan a que vulnerabilidades estamos expuesto en función de los hábitos de utilización de las diferentes aplicaciones disponibles en Internet por parte delos usuarios. Dicho esto, voy a ir directo a lo que nos interesa que es configurarlo y ver que cosas podemos hacer realmente con esta solución.

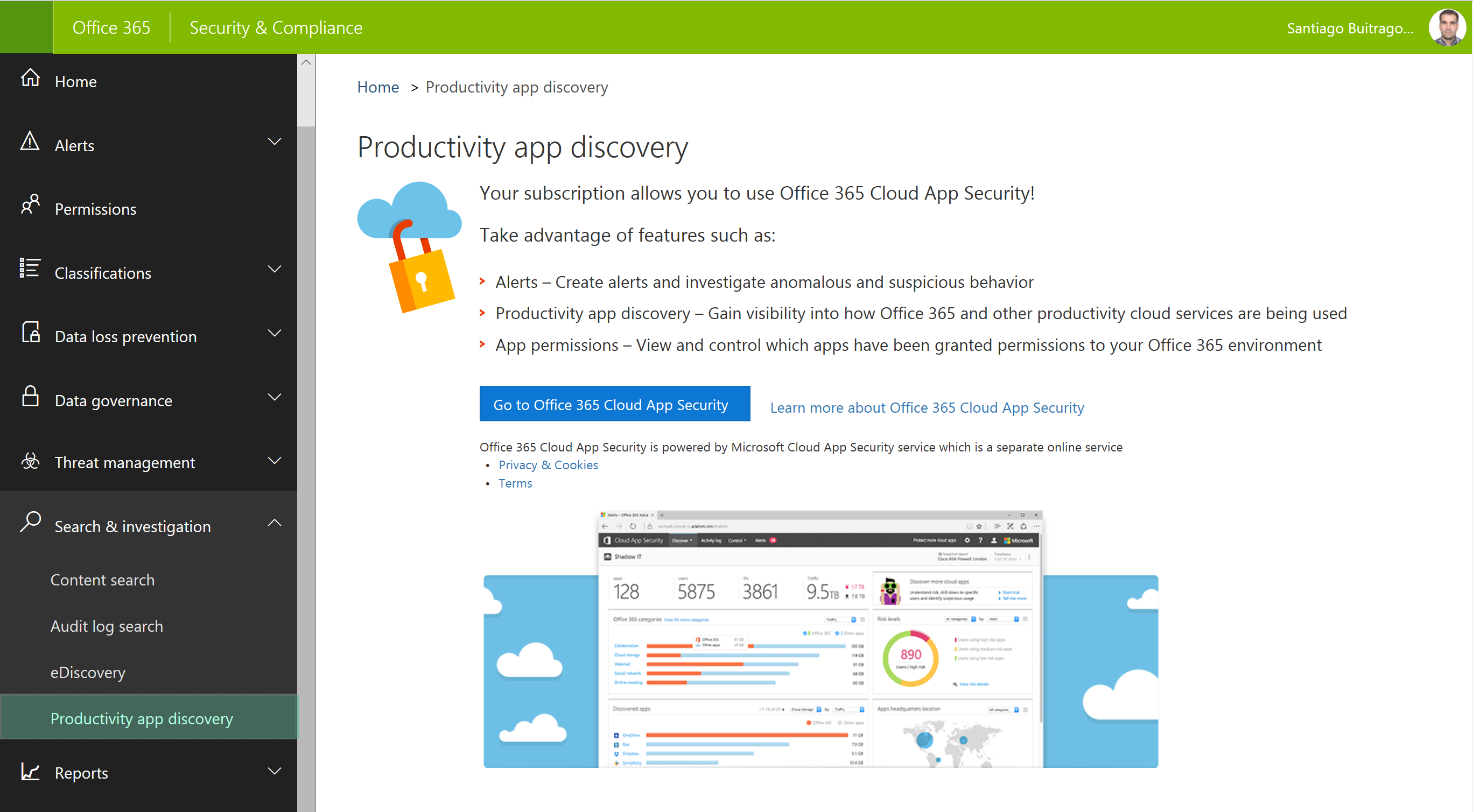

Claramente, lo primero es contratar el producto, es como siempre así que no lo voy a comentar. Una vez lo tengamos disponible, podemos acceder a él desde la sección de Search & Investigation dentro de Security & Compliance, vemos que nos aparece la opción de Go to Office 365 Cloud App Security, pues vamos a ello: Lo primero que nos pide o que podemos hacer, es configurar un primer informe de la situación actual de nuestras comunicaciones. En mi caso, e es lo que quiero hacer, ver cuales son los patrones de utilización de aplicaciones en Internet en mi compañía. Los datos para el informe, se pueden subir de forma manual o automática, en este primer artículo lo haré de forma manual y ahora os explico el proceso. Lo que haremos, será subir un fichero de LOG de mi servidor de SYSLOG en donde mi Firewall ha ido registrando todos los datos de las conexiones a Internet de mis usuarios. Por lo tanto, para este proceso manual, debéis contar con ese fichero de registro para poder subirlo. Otra cosa importante, que vuestro dispositivo de seguridad sea compatible con esa plataforma: Firewalls y servidores proxy compatibles

Lo primero que nos pide o que podemos hacer, es configurar un primer informe de la situación actual de nuestras comunicaciones. En mi caso, e es lo que quiero hacer, ver cuales son los patrones de utilización de aplicaciones en Internet en mi compañía. Los datos para el informe, se pueden subir de forma manual o automática, en este primer artículo lo haré de forma manual y ahora os explico el proceso. Lo que haremos, será subir un fichero de LOG de mi servidor de SYSLOG en donde mi Firewall ha ido registrando todos los datos de las conexiones a Internet de mis usuarios. Por lo tanto, para este proceso manual, debéis contar con ese fichero de registro para poder subirlo. Otra cosa importante, que vuestro dispositivo de seguridad sea compatible con esa plataforma: Firewalls y servidores proxy compatibles

- Barracuda – Web App Firewall (W3C)

- Blue Coat Proxy SG – registros de acceso (W3C)

- Check Point

- Firewall de Cisco ASA (en el caso de los firewalls de Cisco ASA, es necesario establecer el nivel de información en 6)

- Cisco ASA con FirePOWER

- Cisco IronPort WSA

- Cisco ScanSafe

- Cisco Meraki – Registro de direcciones URL

- Clavister NGFW (Syslog)

- Dell Sonicwall

- Fortinet Fortigate

- Juniper SRX

- Juniper SSG

McAfee Secure Web Gateway - Microsoft Forefront Threat Management Gateway (W3C)

- Firewalls de la serie Palo Alto

- Sophos SG

- Sophos Cyberoam

- Squid (Common)

- Squid (Native)

- Websense – Web Security Solutions – Investigative detail report (CSV)

- Websense – Web Security Solutions – Internet activity log (CEF)

- Zscaler

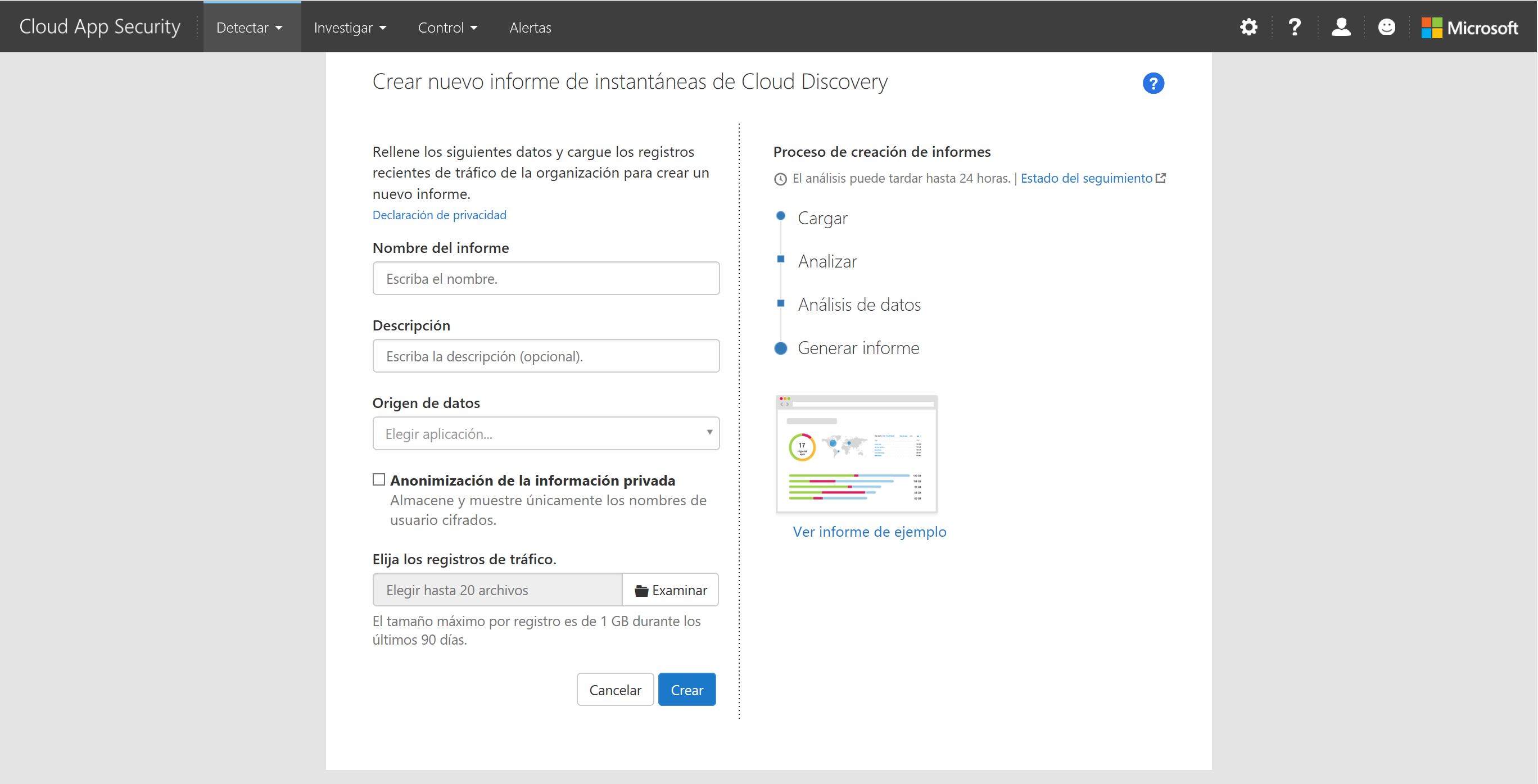

Sino está en esta lista aún no os deis por vencidos, porque con algo más de trabajo en el manejo de los LOG seguro que podéis configurarlo y preparar vuestros informes. En mi caso yo tengo un Fortinet, el cual estoy registrando todo vía SYSLOG en un servidor SYSLOG de SolarWinds. Lo normal, es que antes de configurar vuestros dispositivos de seguridad para que estén cargando los ficheros de registro de forma automática (SYSLOG o FTP), es que hagamos esta carga manual y ver si todo está soportado entre nuestro dispositivos y Cloud Discovery. Pues vamos a ello, la primera vez que accedemos nos muestra directamente un pequeño asistente para configurar un informe manual o automático (en próximos artículos os enseñaré la forma automática), así que pulsamos Crear un informe manual

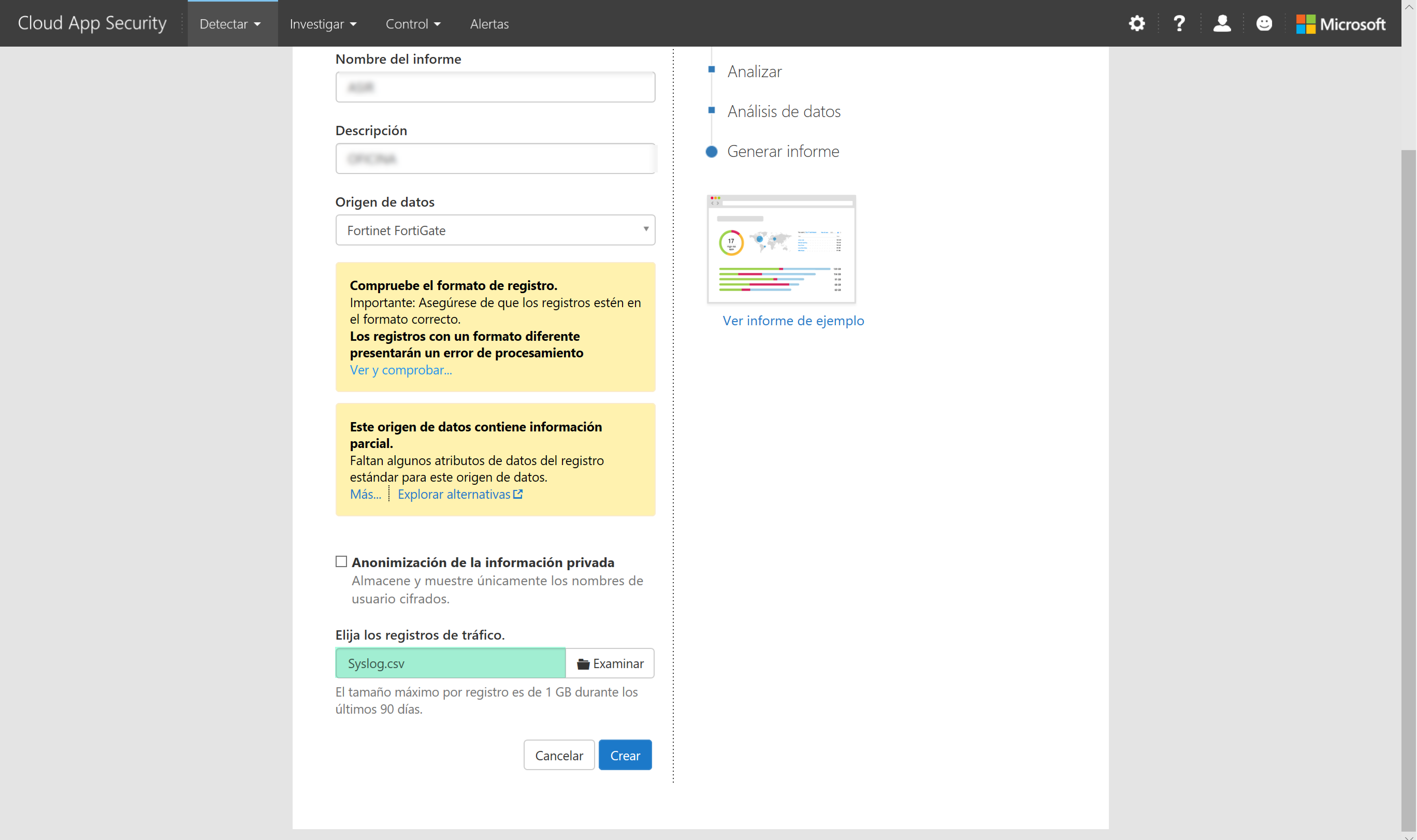

Escribimos el nombre del informe, una pequeña descripción y elegimos el origen de datos (nuestro dispositivos de seguridad), que servirá para indicarle a la plataforma que estructura tendrá el fichero que le vamos a subir:

En mi caso he elegido Fortinet Fortigate, y tenemos un vínculo en esta misma ventana para descargarnos un fichero “demo” y ver la estructura que debe tener el registro que vamos a cargar, aquí os muestro el de los dispositivos Fortinet Fortigate:

Como os comentaba, yo utilizo la suite de SolarWinds para la monitorización de mis dispositivos de red, el backup automático de las configuraciones y además como servidor SYSLOG. Pues dicho esto, lo que haré será primero exportar los registros de los últimos 30 días y en la exportación a CSV le digo que sólo exporte la columna Message sino el fichero tendrá un estructura diferente a lo que espera la herramienta y dará un error al subir el fichero:

Una vez exportado, desde el botón examinar buscamos el fichero y pulsamos en crear (el tiempo de creación del informe depende del volumen de registros que tenga el fichero)

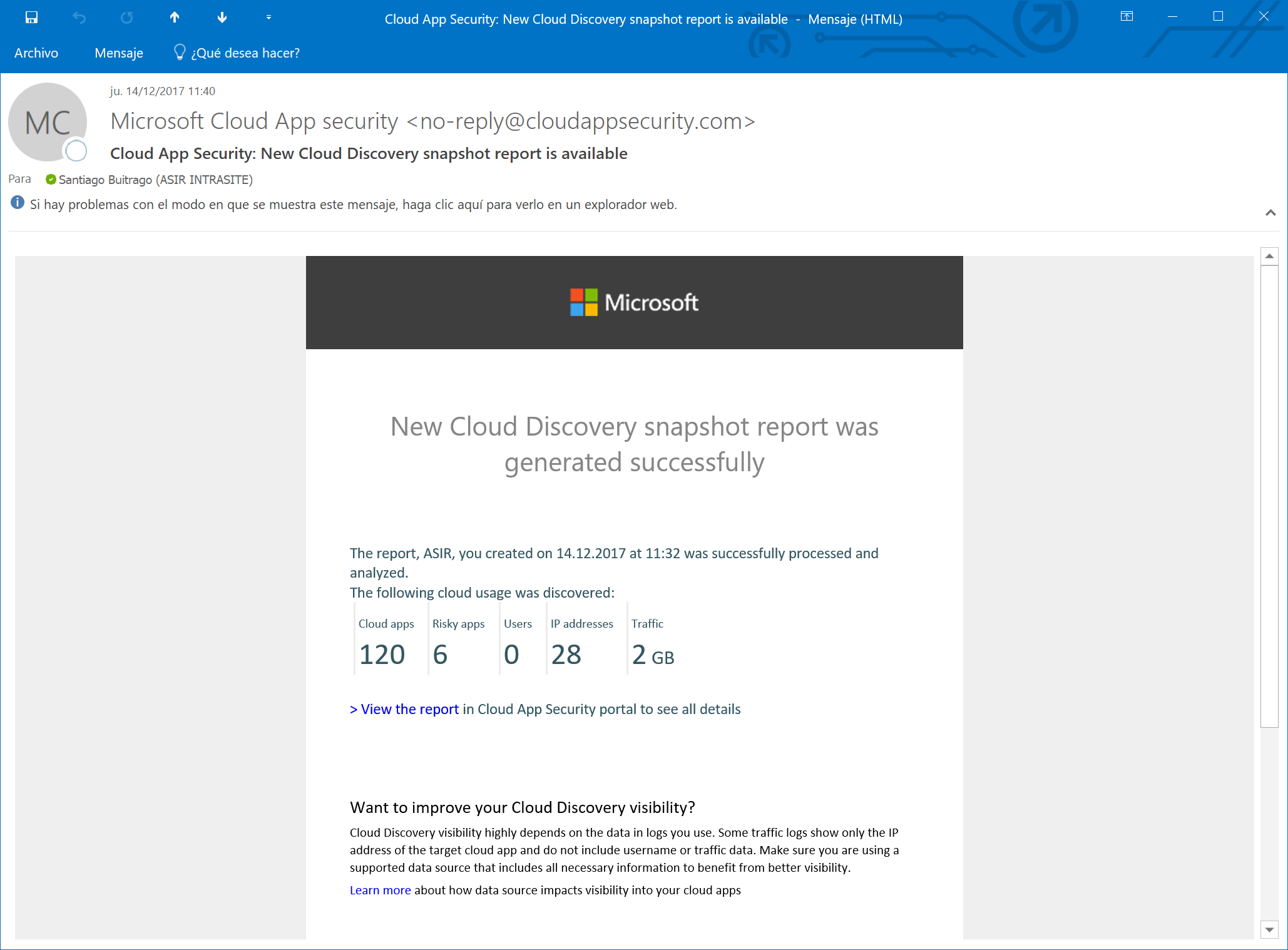

Cuando se haya finalizado el proceso, os llegará un correo a vuestro buzón indicando que ya tenéis el informe disponible y con un enlace para acceder al mismo:

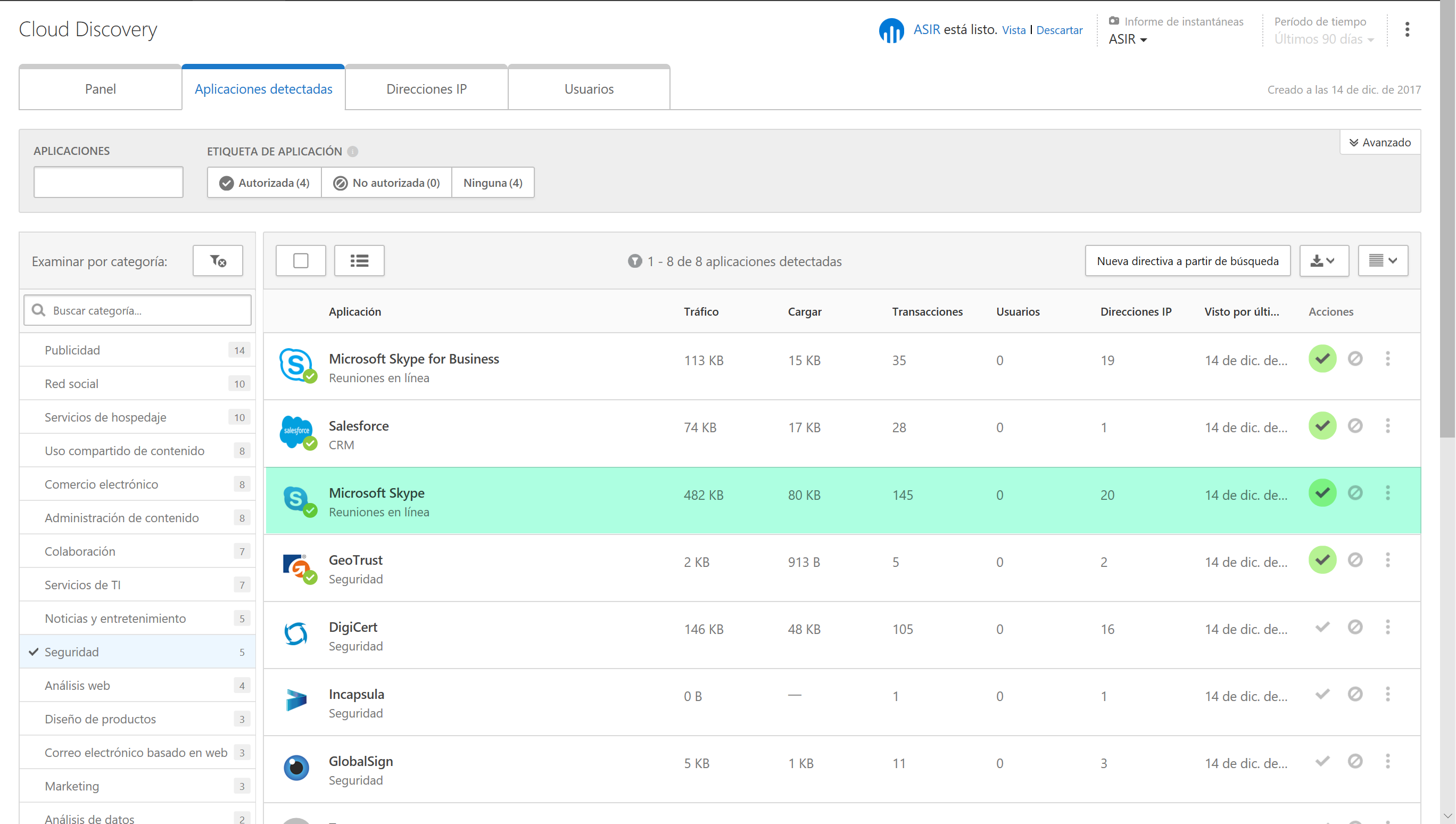

Al acceder al informe, nos llevará a un precioso dashboard donde nos muestra las diferentes categorías que ha aplicado a las diferentes conexiones, las cuales ha detectado en nuestro CSV que le hemos subido:

Si nos vamos a la pestaña de aplicaciones detectadas, podemos ver que las aplicaciones que han utilizado nuestros usuarios y la plataforma ha descubierto:

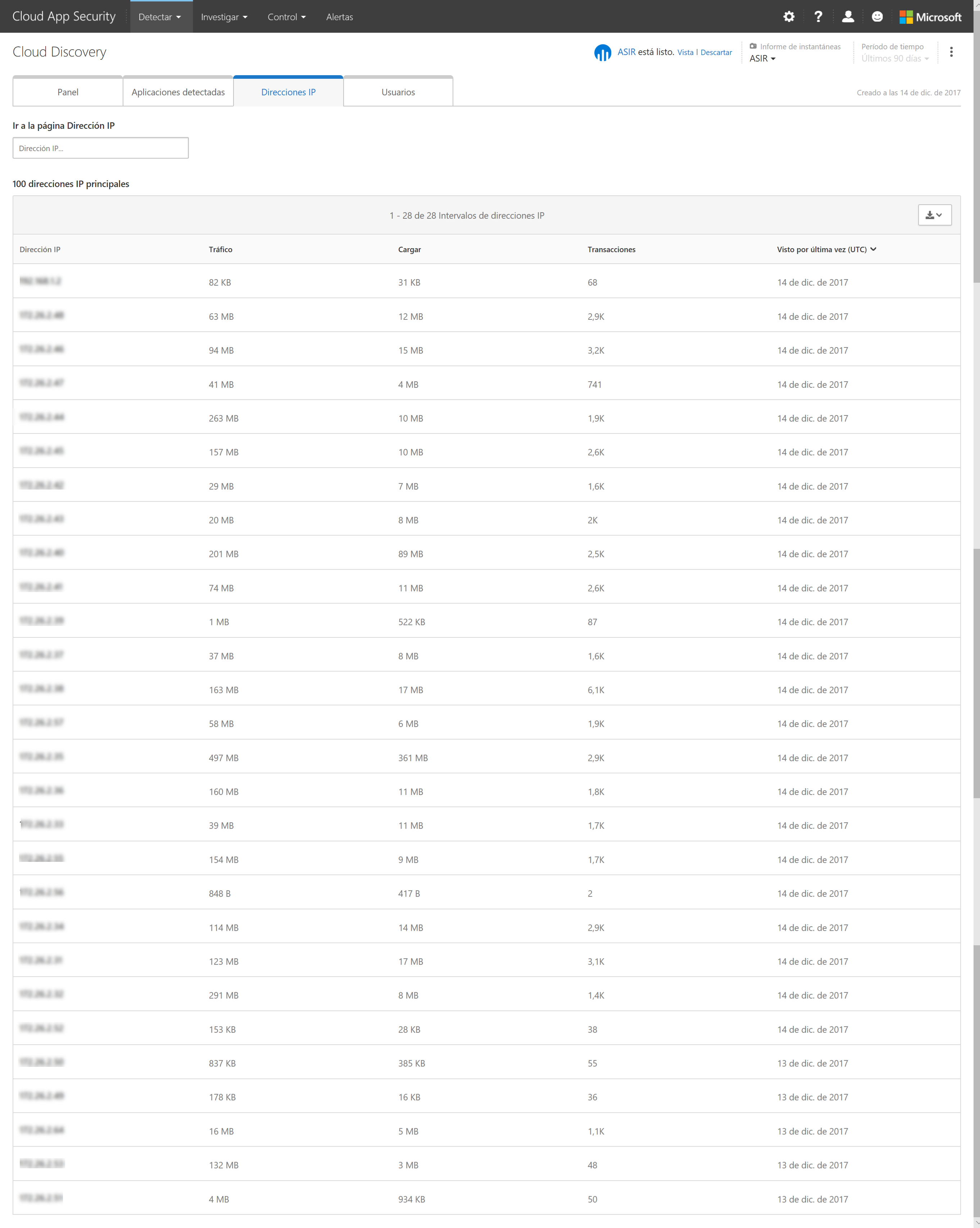

En la pestaña de Direcciones IP nos muestra el listado de direcciones IP y el volumen de tráfico que ha cursado en la ventana temporal del informe que hemos subido:

En la pestaña de Aplicaciones detectadas, podemos filtrarlas en el menú lateral izquierdo en donde tenemos todas las categorías que la aplicación ha sido capaz de detectar en función de las conexiones realizadas desde el Firewall (el fichero CSV que le hemos subido)

También puede mostrar los nombres de los usuarios que han realizado las conexiones, pero en mi caso ese registro yo no lo tenía en el fichero de registros, de ahí que no lo tenga.

Este articulo es más corto de lo normal, porque poco más tengo que comentar cuando el proceso es manual en cuanto a la creación del informe. En el próximo artículo veremos como configurar la carga de registros automáticos, la creación de políticas, alertas, etc…

Ya veréis la cantidad de cosas muy interesantes y potentes que podemos llegar a hacer, pero de momento lo dejamos aquí y espero que os animéis a probarlo.

Espero que os sea de utilidad!!!