Microsoft Azure: Infraestructura VDI con Azure Files, DFS, GPOs y Licenciamiento Usuarios Automático

Después de iniciar en el anterior artículo una serie de artículos sobre VDI (Microsoft Azure: Windows Virtual Desktop + Acceso Condicional + Teams), hoy me gustaría comentaros como realizar una serie de configuraciones “básicas” iniciales para casi cualquier entorno de red. En este caso, voy a centrar las diferentes configuraciones en un despliegue de VDI en un entorno de ADDS con Azure AD Connect y el servicio de Azure Files basada en la identidad a través de SMB (Bloque de mensajes del servidor) con Active Directory. Azure Files es un excelente servicio para migrar nuestros File Server y dejar así de tener que administrar servidores, pasando a consumir un servidor de ficheros como servicio pero sin perder el control de accesos con los grupos de nuestro ADDS.

Os voy a mostrar una pequeña topología sobre la que tratará este artículo:

A continuación os resumo el objetivo de las configuraciones que voy a comentaros en este artículo:

- Azure Files: configurar Azure Files para los accesos de los usuarios a los datos corporativos, utilizando los grupos de ADDS para aplicar permisos sobre las carpetas compartidas

- GPO: definir una serie de GPOs básicas para:

- Definir la membresía del grupo Administradores de los equipos unidos al dominio (los escritorios virtuales)

- En los perfiles de los usuarios establecer un acceso directo a los ficheros corporativos ubicados en Azure Files utilizando rutas DFS

- Licenciamiento: Asignar licencias automáticamente a los usuarios utilizando grupos dinámicos de O365

- Backup: copia de seguridad de los ficheros compartidos desde Azure Files

La idea es preparar un entorno de ADDS para cuando hayamos desplegado nuestros entorno de Virtualización de Escritorio los usuarios tengan las configuraciones iniciales automatizadas, pero siempre basándose en Azure Files y Licenciamiento. Es por ello que, no me voy a centrar en las múltiples GPO que se pueden desplegar para securizar y automatizar un entorno, simplemente lo más esencial.

Antes de empezar, voy a describiros el entorno con el que cuento:

- vNet: topología de Hub-Spooke con un Azure Firewall para securizar las vNets y entre si y las conexiones a Internet desde los equipos ubicados en las vNet (incluyendo las VDI)

- VPN: tengo configurada una VPN entre Azure y On-Premises

- ADDS configurado en las oficinas centrales y replicado con un DC en Azure en formato IaaS (un servidor virtual en Azure con el rol de Domain Controller), además, tengo el ADDS sincronizando usuarios y grupos con Azure AD vía Azure Ad Connect.

- Licenciamiento O365: utilizaré licencias E3 para los usuarios

No voy a utilizar Azure Active Domain Services, puesto que partimos de que ya tenemos un ADDS y no vamos a migrar a dicho servicio (en otra ocasión comentaré el porqué). Al no disponer de un Azure Active Domain Services me obligará a realizar una serie configuraciones para poder aplicar permisos de acceso a las carpetas compartidas en Azure Files.

Voy a empezar por la asignación de licencias de O365 a nuestros usuarios, porque quiero que cuando los usuarios inicien sesión en sus equipos ya tengan asignadas las licencias. Es muy común que las empresas utilicen scripts o de forma manual para establecer la asignación de licencias de O365 a los usuarios (igualmente cuando se las tenemos que retirar). Esto al final es un proceso “manual”, os voy a comentar como podéis asignar/retirar licencias utilizando los grupos de ADDS o de AzureAD. De esta forma, los usuarios automáticamente obtendrán sus licencias en base a sus membresías, permitiendo ser mucho más precisos en la altas, bajas y cambios de departamentos y asignación de licencias.

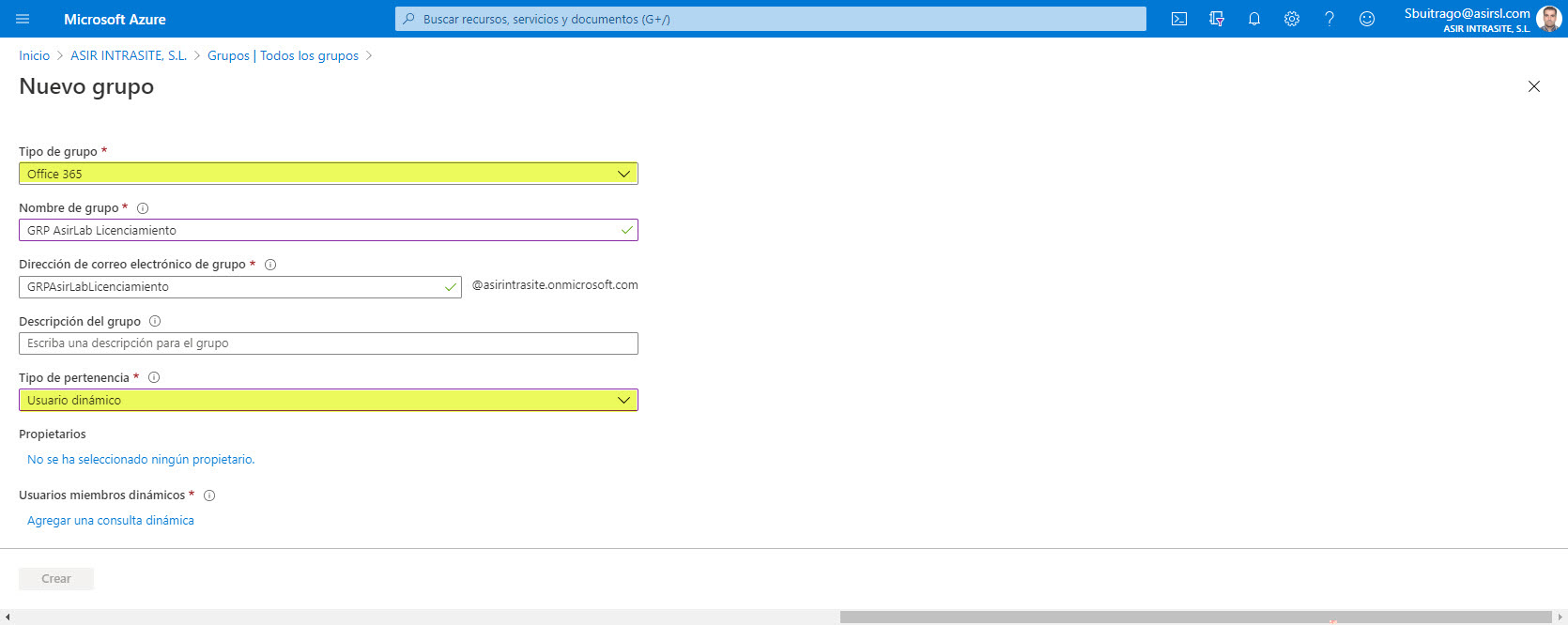

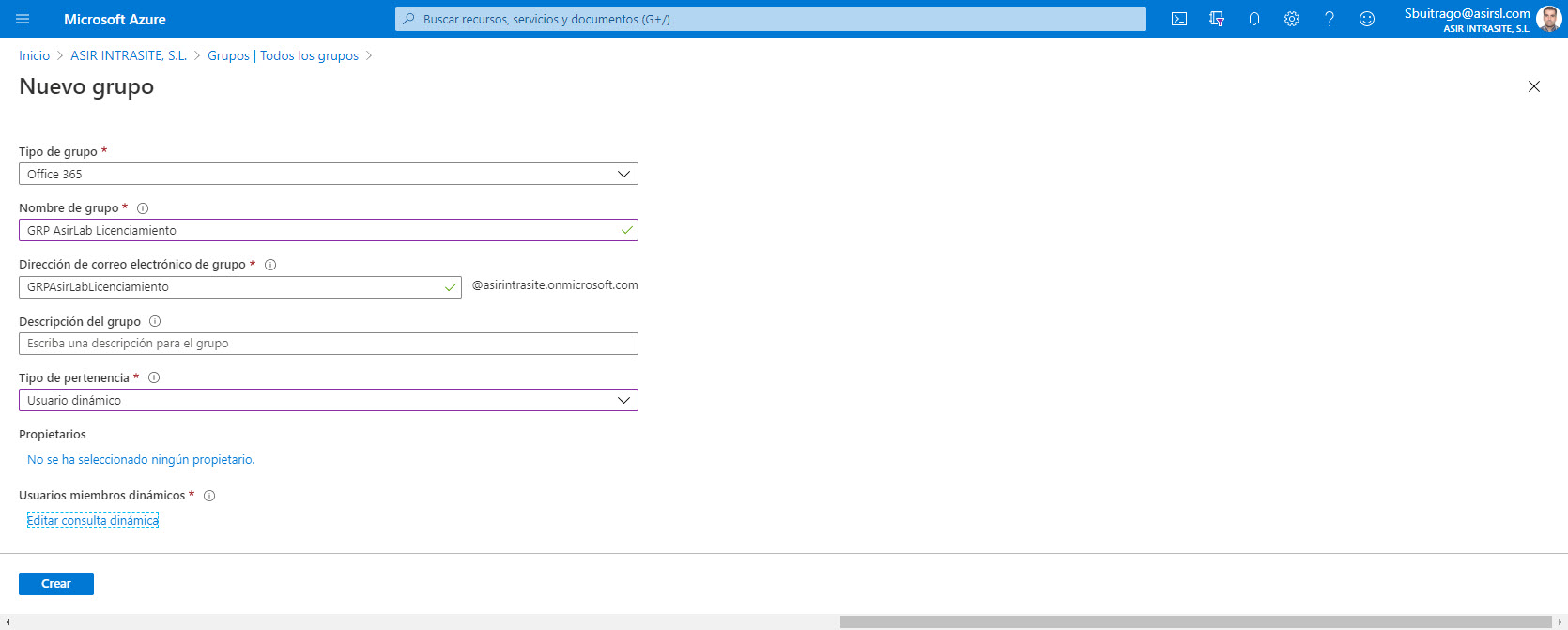

Vuelvo a comentarlo, se pueden utilizar grupos de ADDS o de O365, yo voy a utilizar grupos de o365 para mostraros el proceso. Lo primero, crear un grupo de O365 dinámico

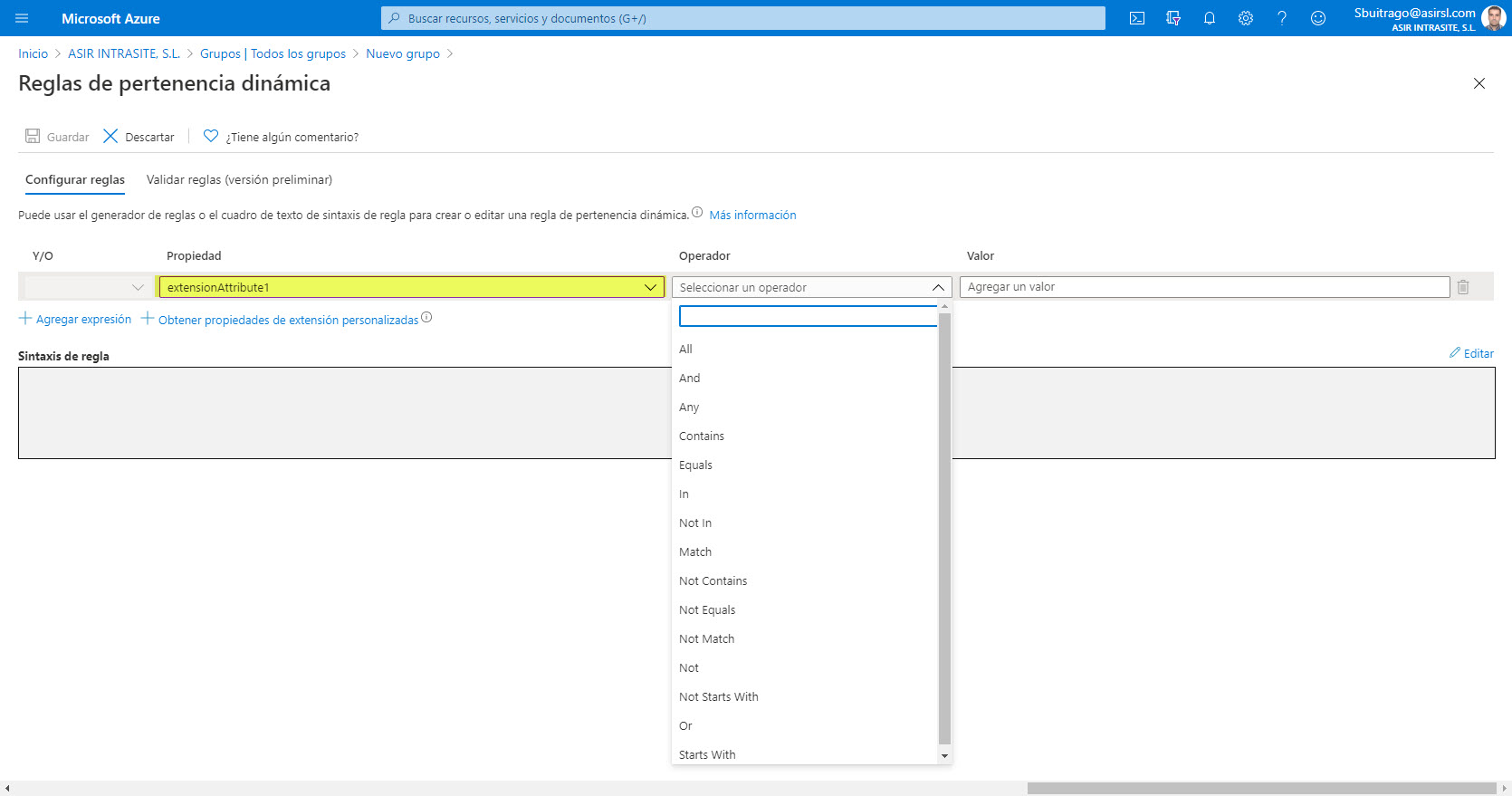

Ahora debemos pulsar en Agregar una consulta dinámica y nos llevará a la siguiente pantalla, donde definiremos los diferentes filtros para asociar usuarios a este grupo en base a diferentes atributos.

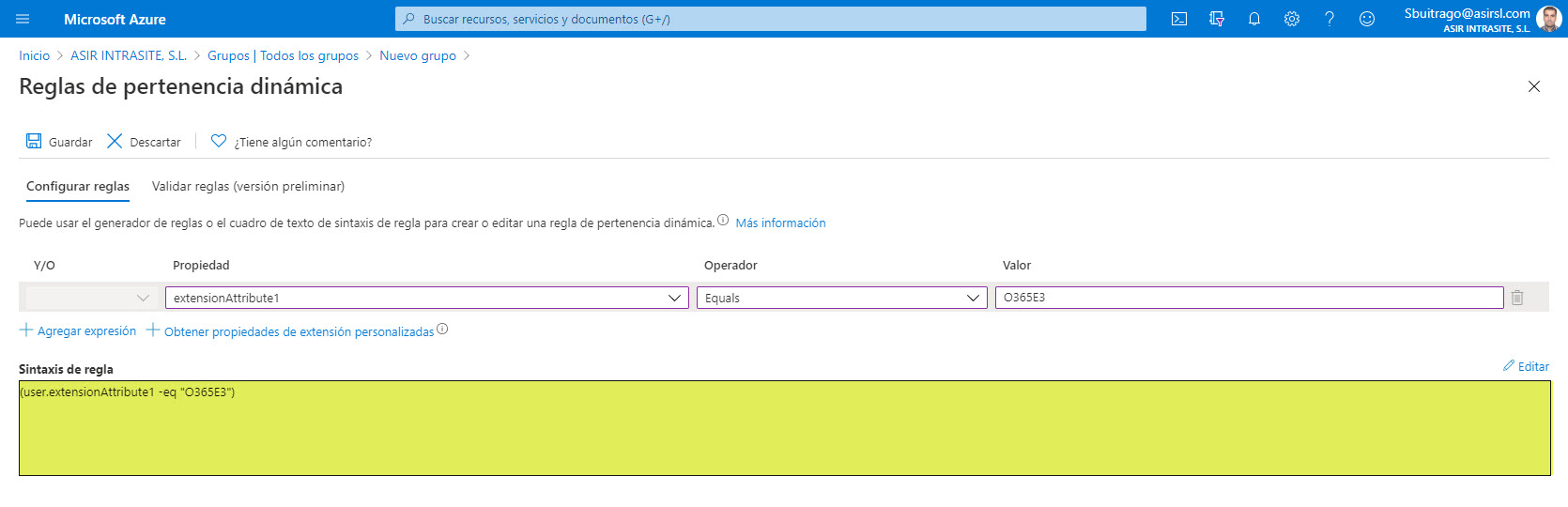

En mi caso, por hacerlo algo “diferente”, voy a escoger el atributo extensionAttribute1 para definir una cadena de texto que hará referencia al tipo de licencia que tendrá el usuario: O365E3. Cada uno puede elegir lo que mejor le convenga, en mi caso, he elegido extensionAttribute1, pero como podéis apreciar tenéis otros atributos disponibles. Una vez que hayamos definido las reglas oportunas, pulsamos en Guardar:

Volveremos a la pantalla de creación del grupo de O365, si está todo correcto, pulsamos en Crear.

Si ahora accedemos al grupo que hemos creado, podemos ver las diferentes opciones que tenemos diponibles.

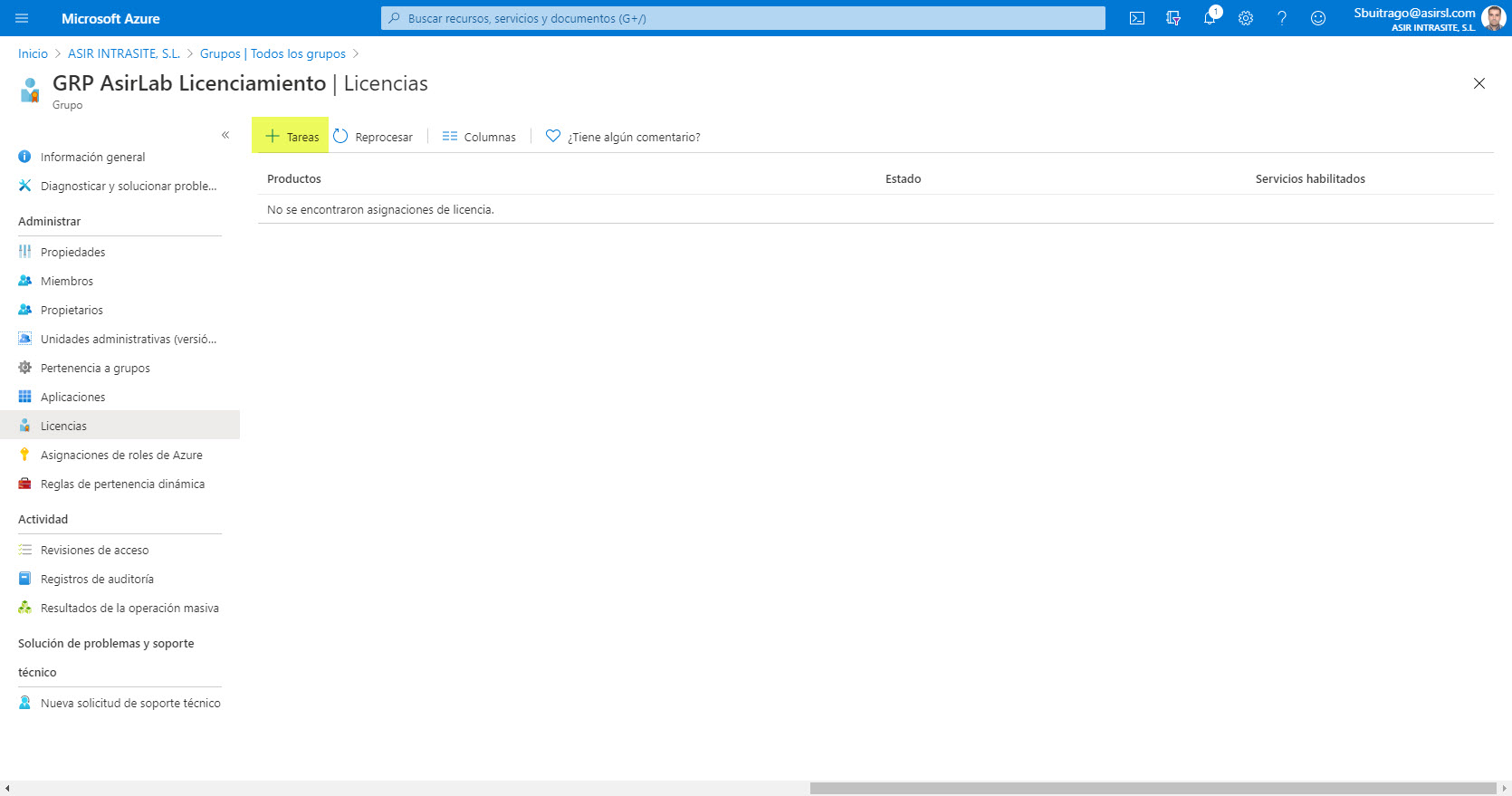

Lo primero que haremos será ir a la sección Licencias y luego pulsamos en Tareas:

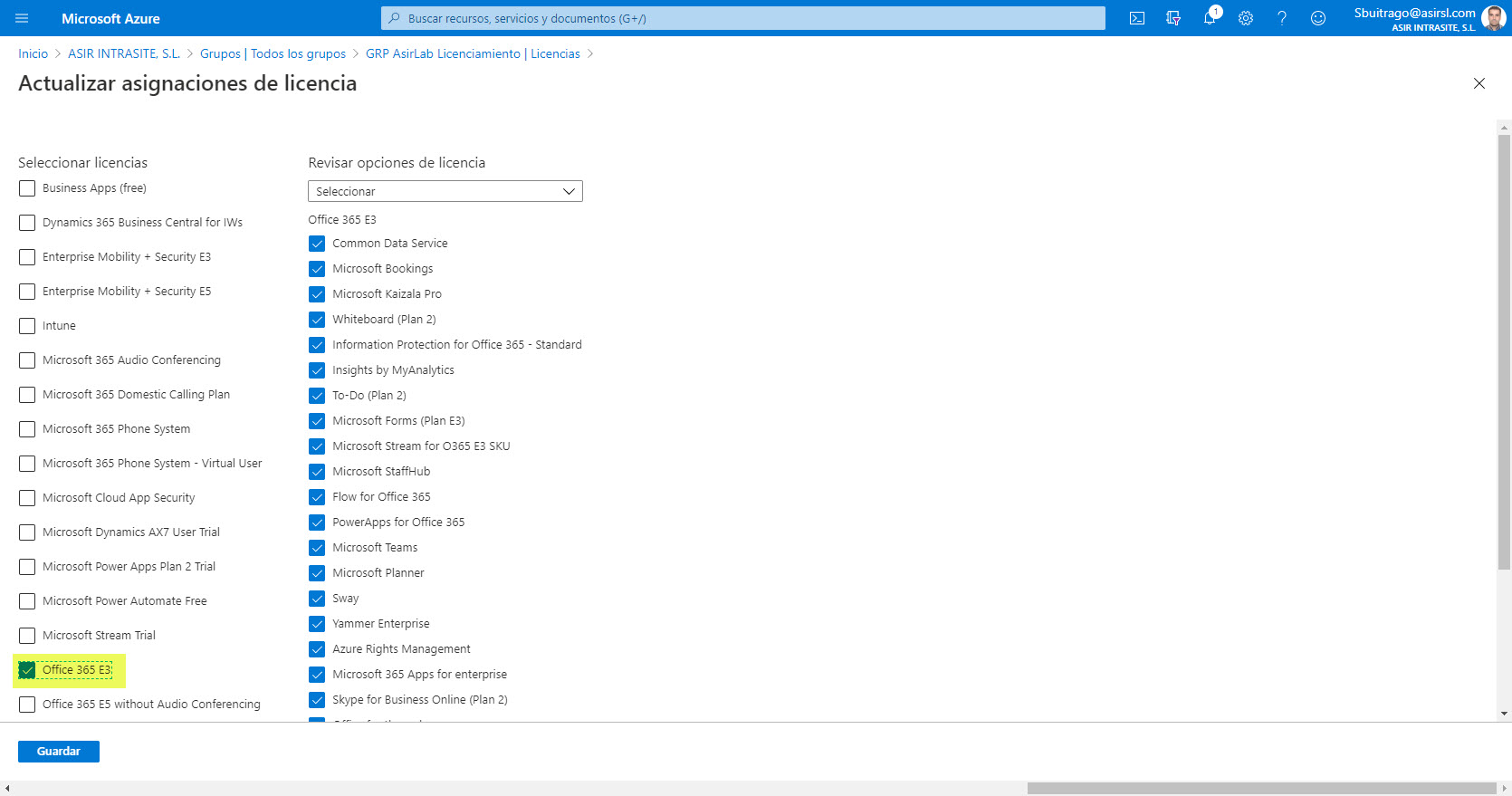

Nos mostrará el listado de licencias que tenemos disponibles en nuestro tenant, elegimos el tipo de licencia que queremos asignar los miembros del grupo que estamos editando y pulsando en Guardar:

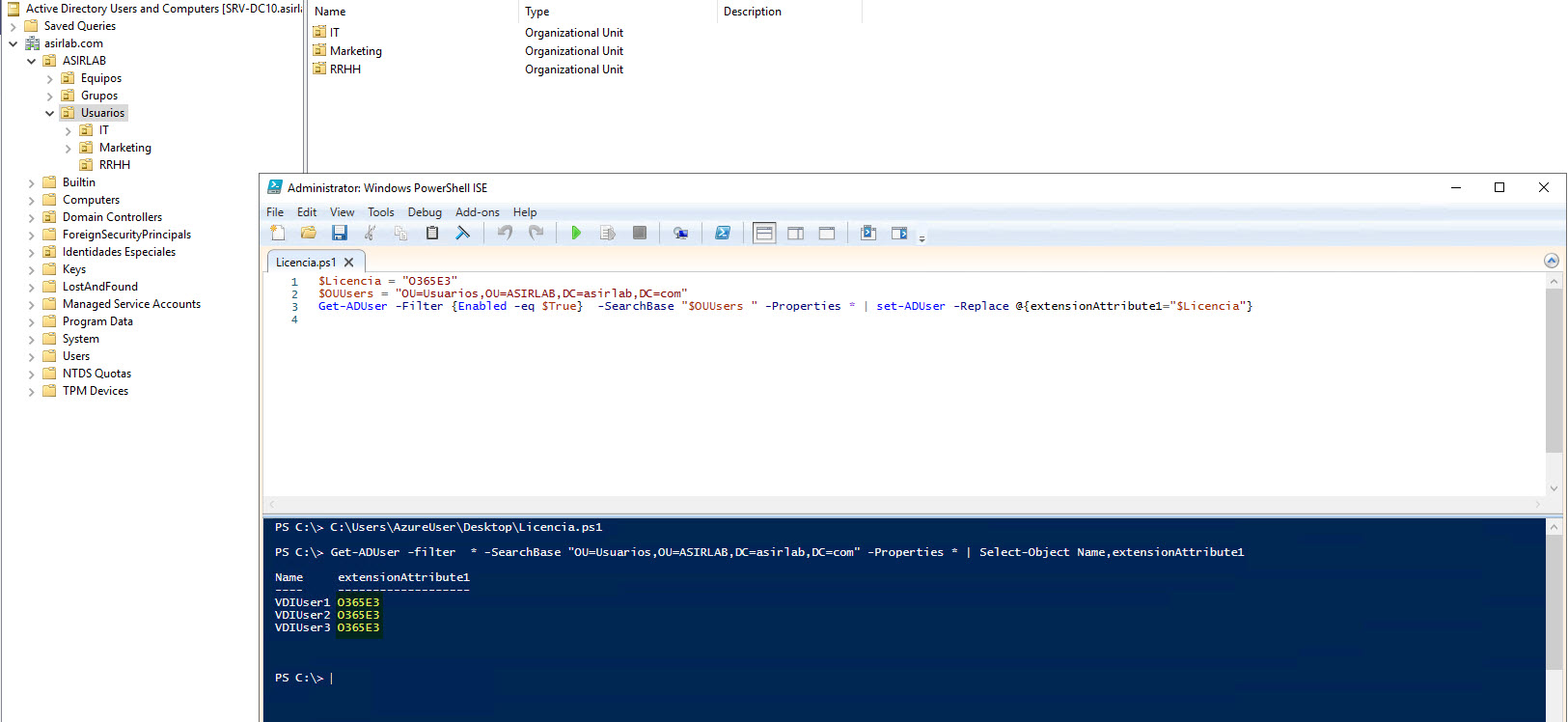

Ahora, antes de que este grupo contenga usuarios, tenemos que actualizar el atributo extensionAttribute1 con el valor O365E3 a los usuarios, podemos utilizar un pequeño script de PowerShell para aplicar este valor de forma masiva. Esto es muy cómodo, puesto que si tenemos una estructura de unidades organizativas bien orquestada, podemos dejar una tarea programada en algún servidor que cada x horas se ejecute y así nos aseguramos de que establezca el valor O365E3 en el atributo extensionAttribute1 de los usuarios.

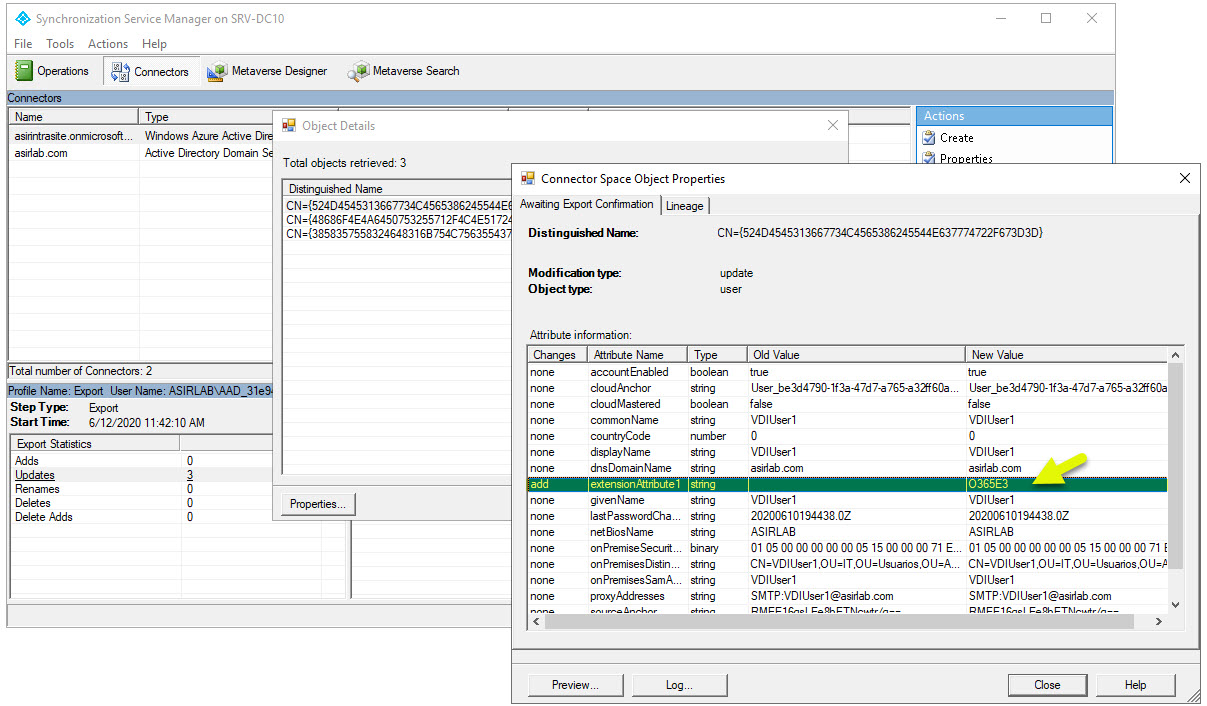

Ahora que ya tenemos los usuarios con los atributos establecidos, tenemos que esperar a que sincronicen los usuarios de nuestro ADDS con AzureAD (recordar que es la infraestructura que yo tengo para este artículo), porque mientras no sea así, no veremos el grupo de O365 creado con miembros. Si forzamos la replicación, podemos ver que está replicando también el nuevo valor del atributo extensionAttribute1:

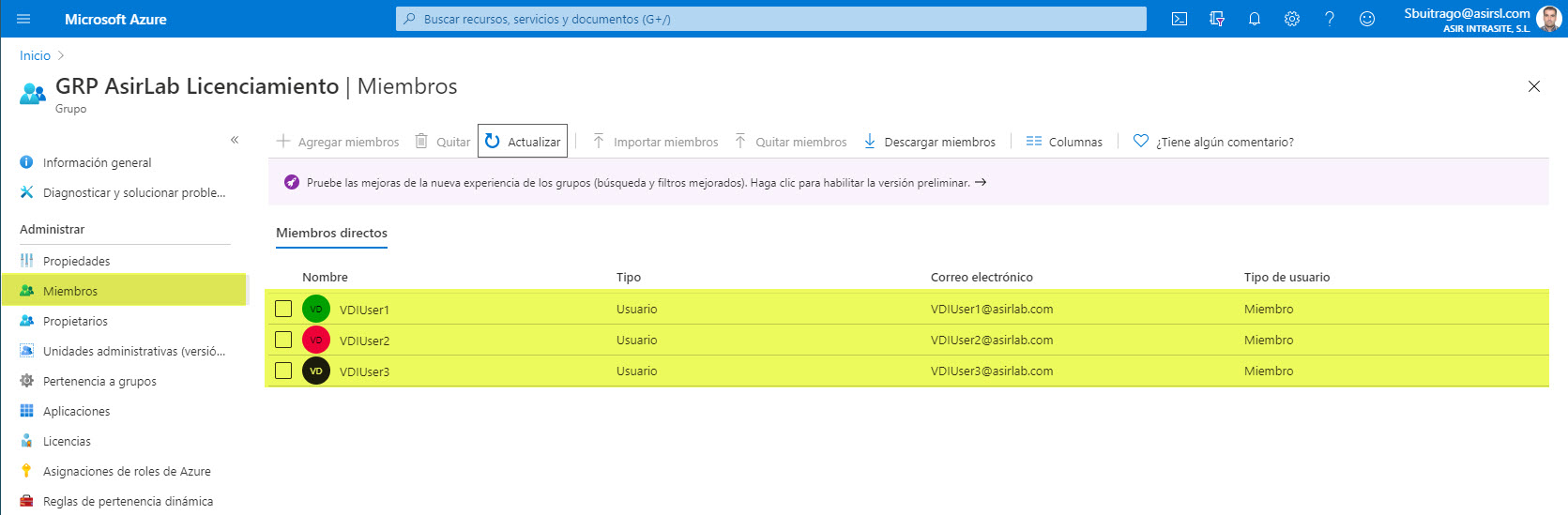

Si ahora volvemos al grupo creado de O365 que hemos creado anteriormente, vemos que ya tiene usuarios, todos los que coinciden con las reglas que habíamos configurado en el momento de su creación (esto podéis cambiarlos cuando queráis):

Si pulsamos en alguno de los usuarios que son miembros de dicho grupo y, nos vamos a la sección de Licencias del usuarios, vemos que ya tiene su licencia asignada!! (como vemos, funciona bien muy y es muy cómodo)

Y como ya las tienen asignadas, si nos vamos al Centro de administración de Exchange ya podemos ver que tienen sus buzones de correo.

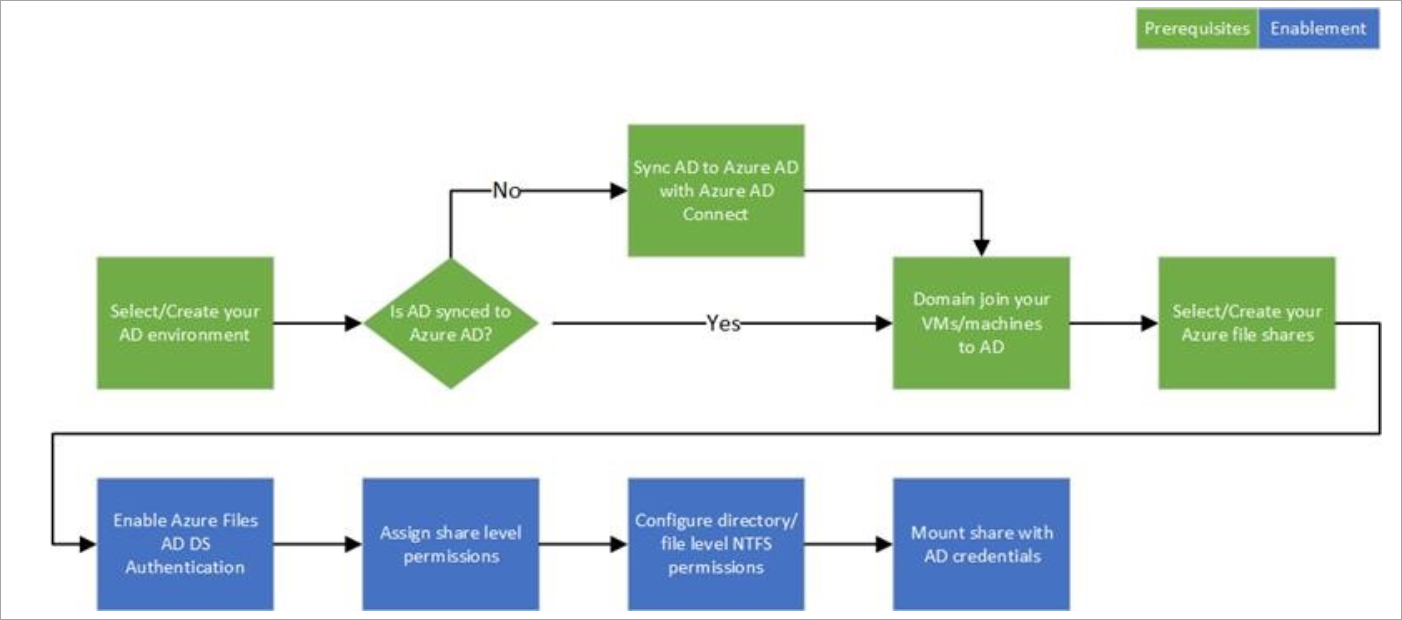

Para continuar, vamos a configurar Azure Files, el proceso seria el siguiente:

- Creación de cuenta de almacenamiento y carpeta compartida

- Configuración ADDS para aplicar permisos sobre los recursos compartidos en Azure Files

- Configuración DFS (opcional)

- Aplicar permisos sobre los recursos compartidos utilizando nuestros grupos de ADDS

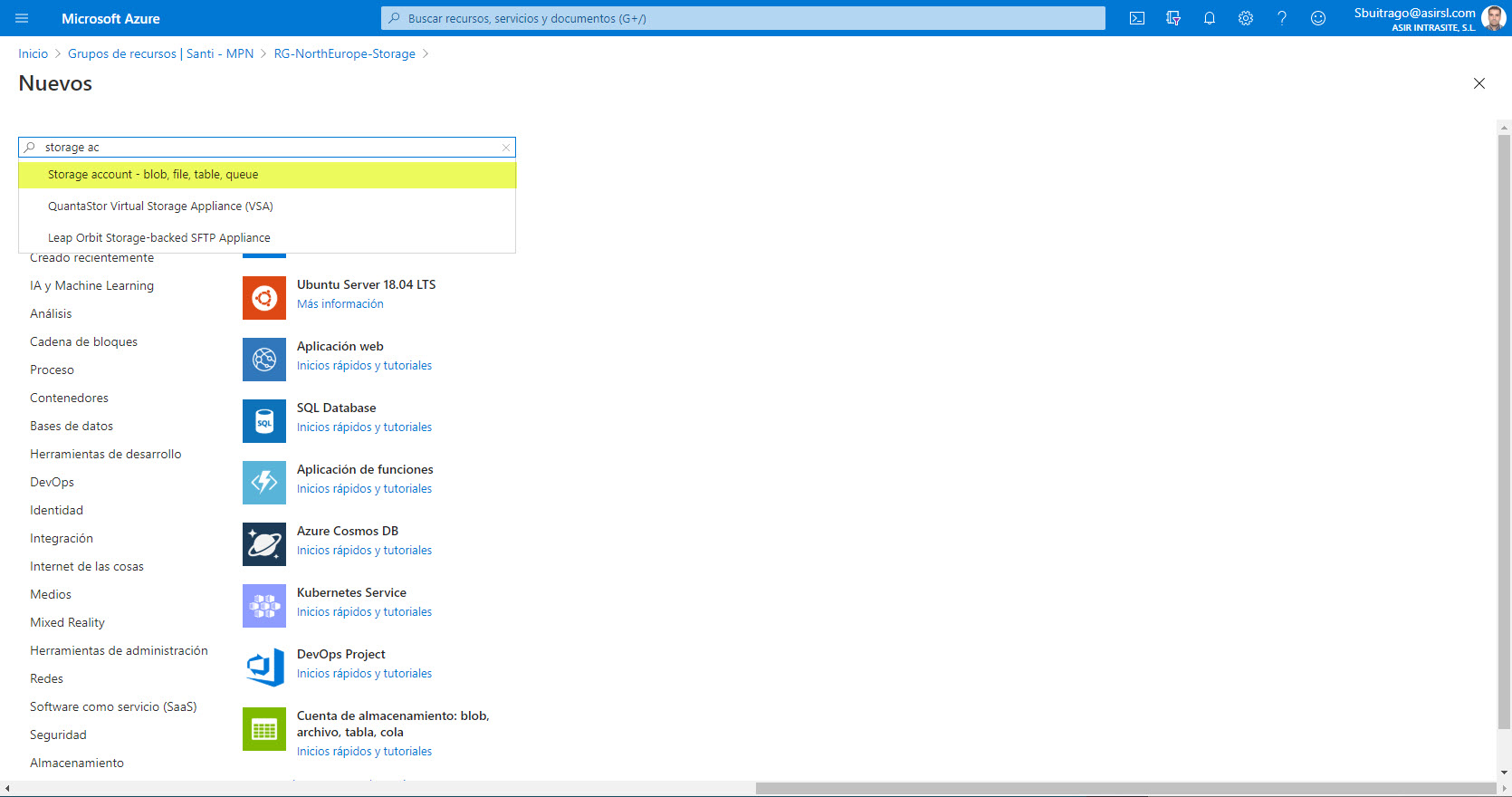

Pues empecemos, vamos a crear una cuenta de almacenamiento. Siempre recomiendo crear grupos de recursos para tener separados los diferentes servicios, así podemos definir diferentes roles de administración para administrar los servicios que ellos contienen. Dicho esto, yo desde mi grupo de recursos para almacenar la cuenta de almacenamiento, voy a pulsar en Agregar

En el cuadro de búsqueda escribimos Storage Accounts y ya nos mostrará la opción Storage Account – blob, file, table, queue ..

Pulsamos en crear:

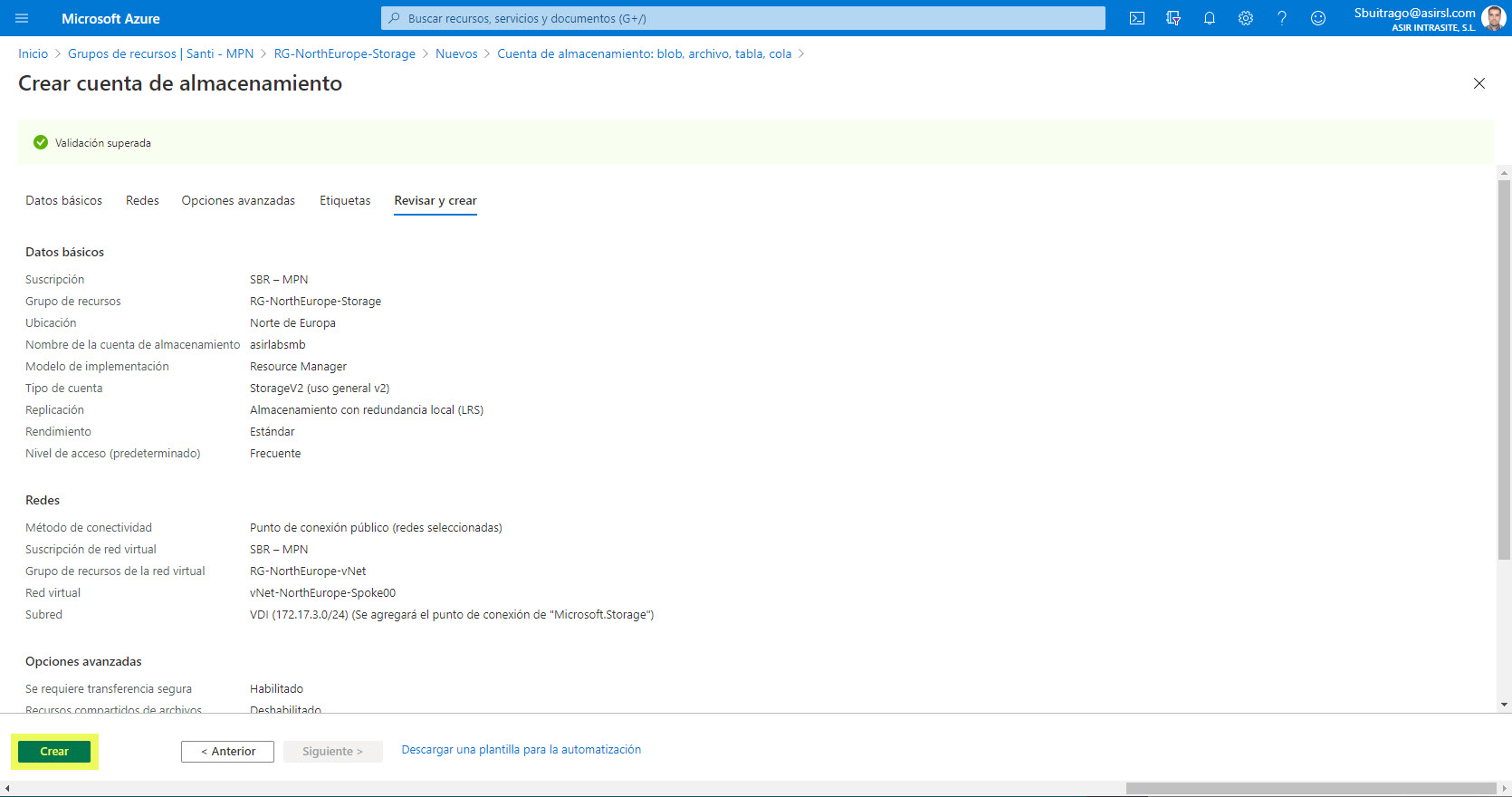

Ahora debemos escribir un nombre para la cuenta de almacenamiento, ubicación, rendimiento, tipo de cuenta y replicación. Aquí os dejo un enlace sobre la cuentas de almacenamiento: Storage account overview

Este es un paso importante y debemos prestarle atención, puesto que es donde definimos los puntos de conectividad permitidos, en definitiva, desde donde vamos a permitir el acceso a los recursos de la cuenta de almacenamiento. Como la cuenta de almacenamiento solo la quiero para los escritorio virtuales, definiré la red virtual y subred donde están los escritorios virtuales:

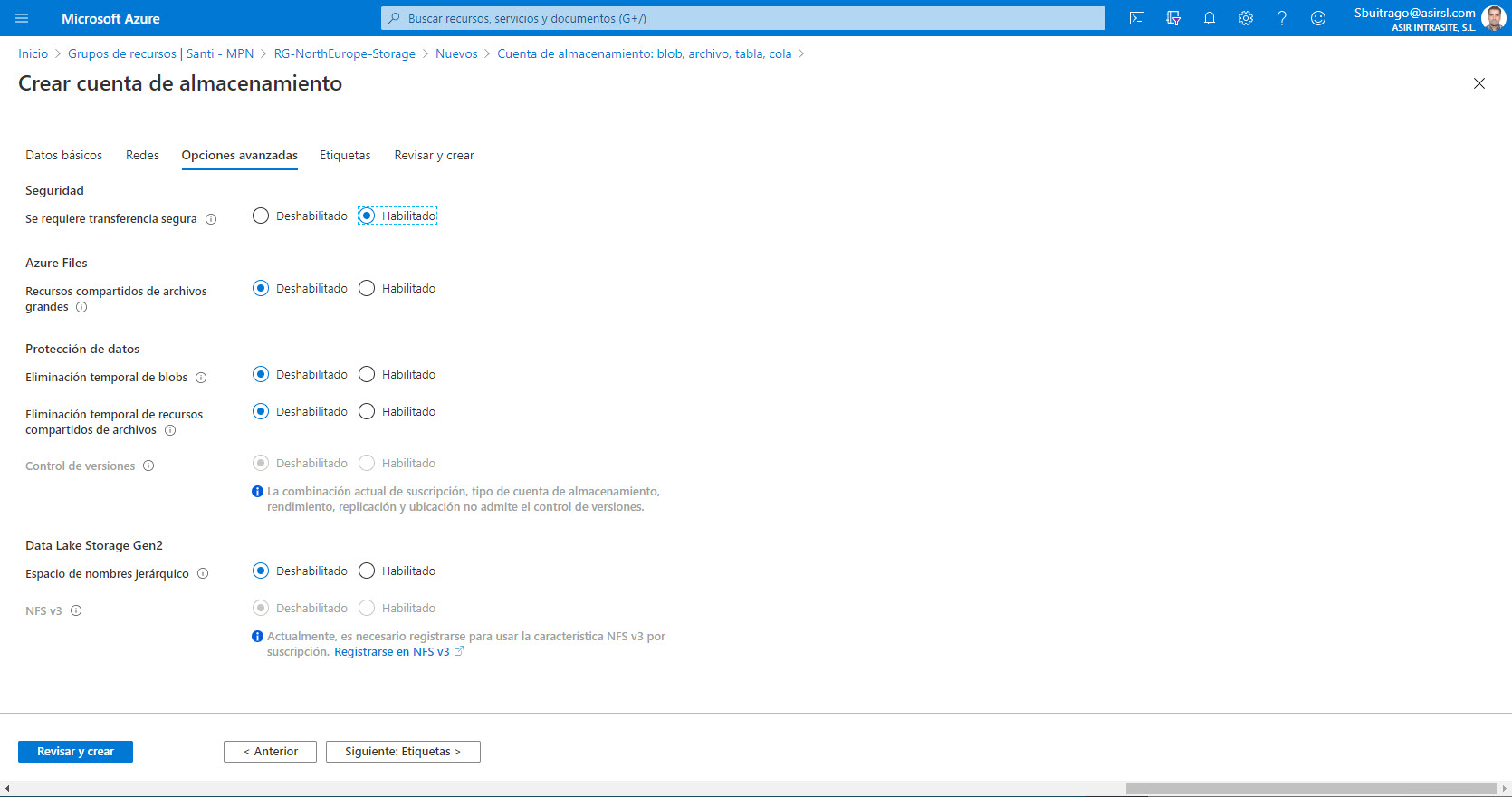

Definimos las opciones de seguridad y demás opciones:

Si todo está correcto, pulsamos en Crear y automáticamente se creará nuestra cuenta de almacenamiento:

En cuestión de segundos ya tenemos nuestra cuenta de almacenamiento.

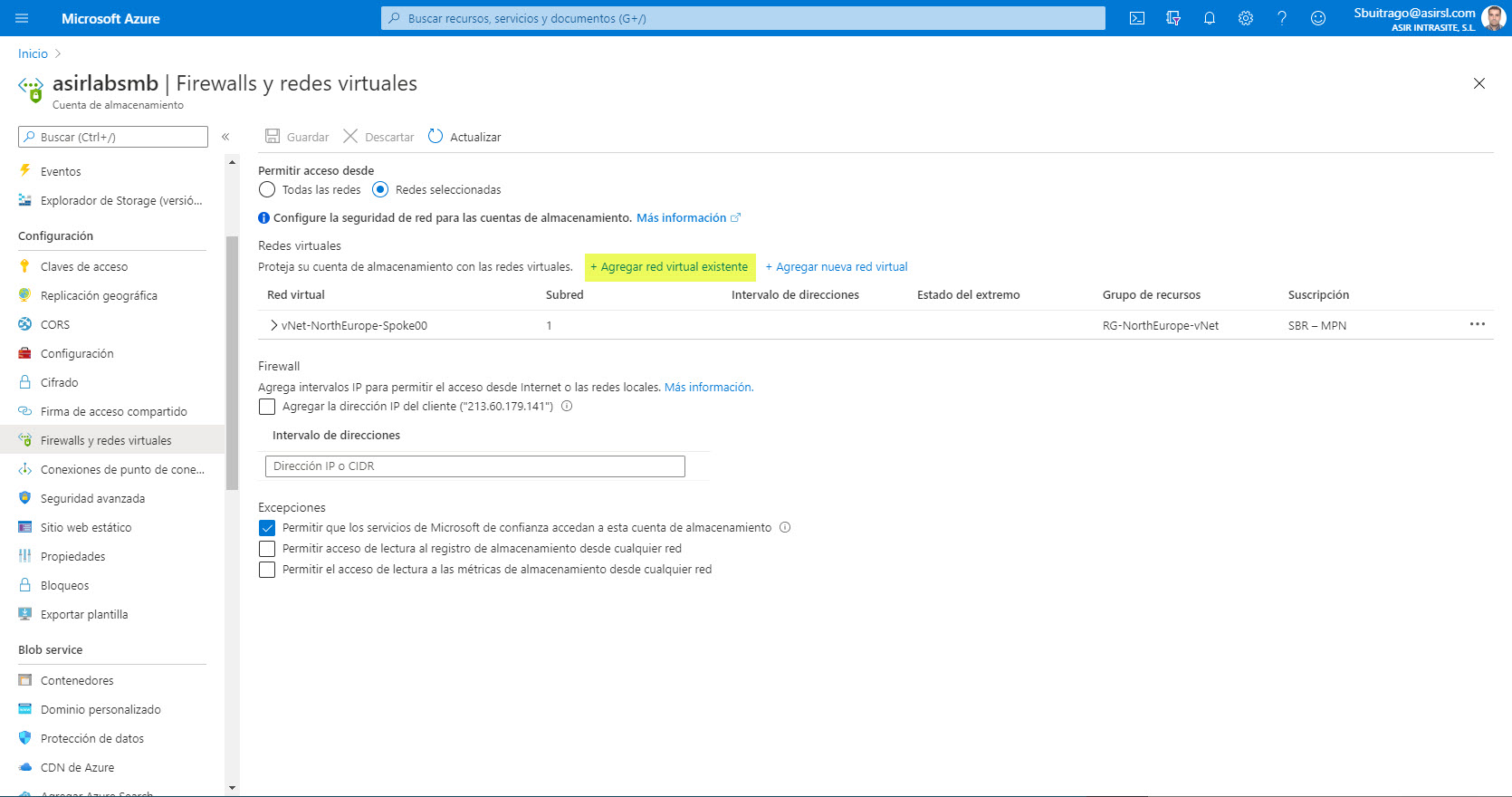

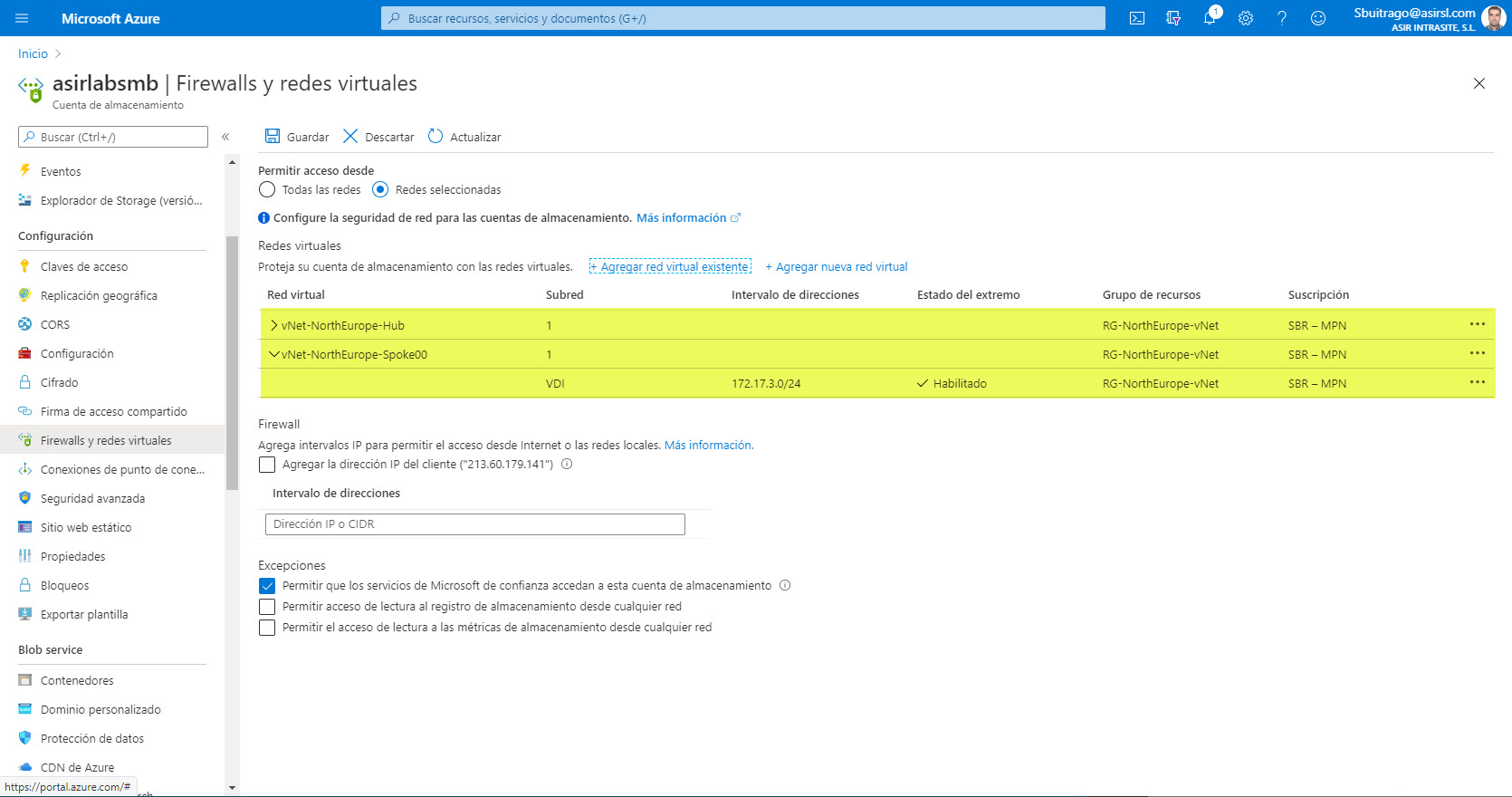

Antes de iniciar otra configuraciones, vamos primero a asegurarnos que las reglas del firewall están correctamente establecidas. Yo, a parte de la red donde están los escritorios virtuales, quiero permitir la conexión desde la red de los controladores de dominio, puesto que quiero aplicar permisos y configuraciones DFS. De ahí que necesite agregar alguna red adicional, así que nos vamos a la sección Firewall y redes virtuales desde la cuenta de almacenamiento y luego pulsamos en Agregar red virtual existente:

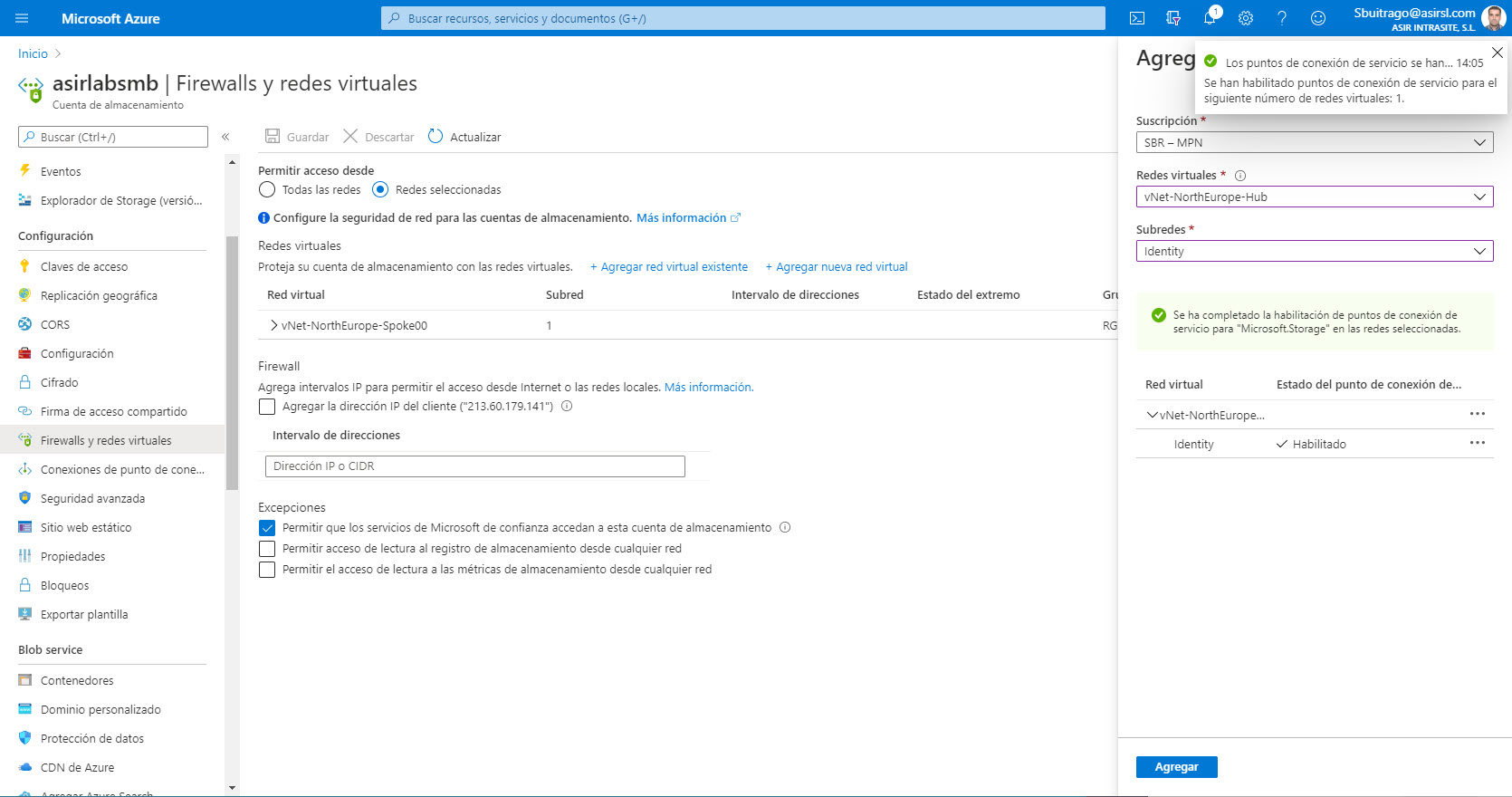

Seleccionamos la red virtual y las subredes que queramos añadir y pulsamos en habilitar:

Una vez que tengamos todas las redes habilitadas, pulsamos en Agregar:

Con esto, ya tenemos permitido el acceso a las diferentes redes, si queremos alguna opción adicional, desde aquí lo podéis hacer. Otra cosa importante, si queremos hacer copia de seguridad con Azure Backup de esta cuenta de almacenamiento, tenemos que habilitar la casilla Permitir que los servicios de Microsoft de confianza accedan a esta cuenta de almacenamiento.

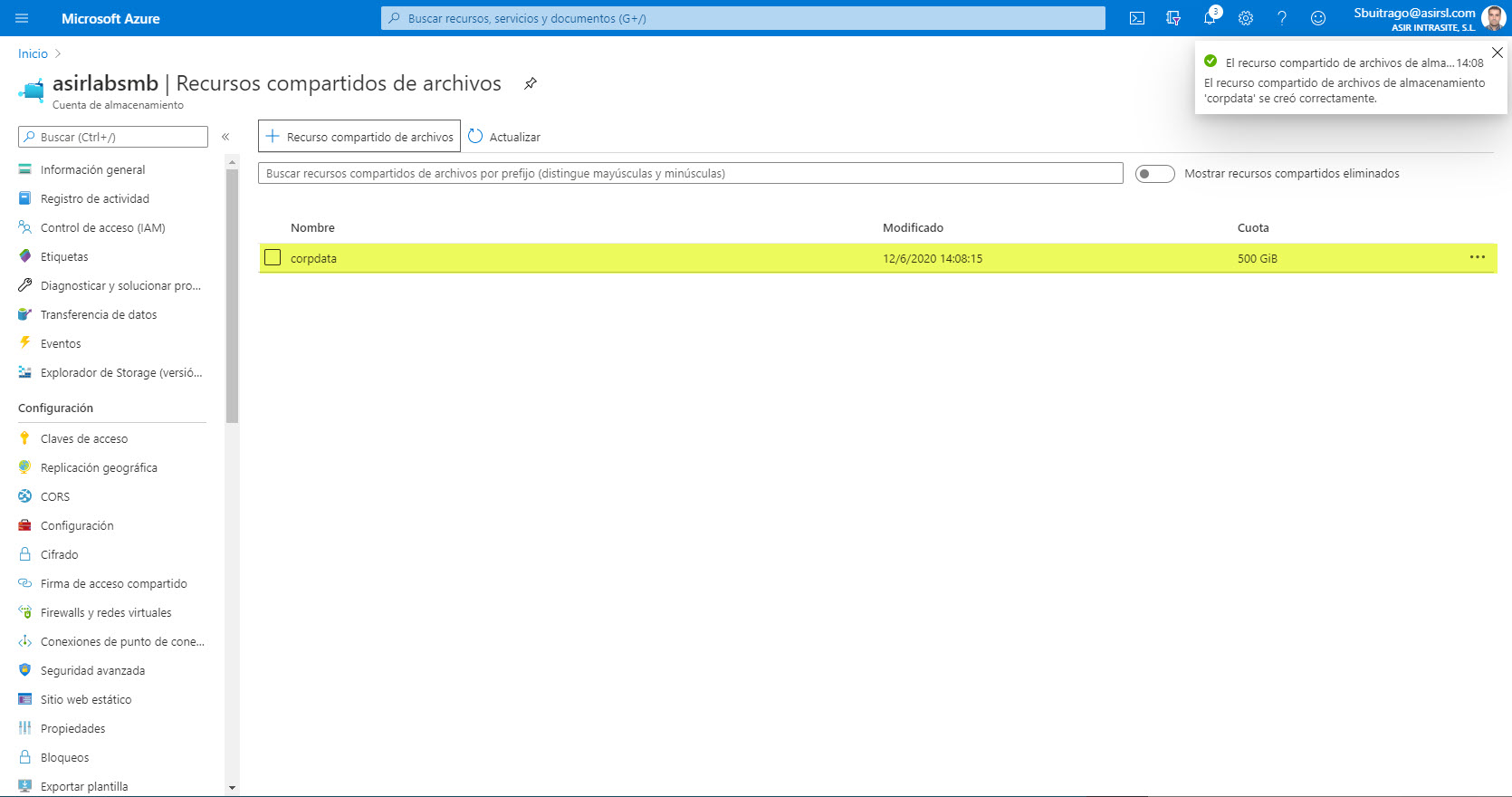

Ahora si, vamos a crear nuestra carpeta compartida, para ello nos vamos a la sección Información general y pulsamos en Recursos compartidos de archivos:

Pulsamos en Recursos compartidos de archivos y especificamos un nombre para la carpeta y la cuota (tamaño máximo de almacenamiento permitido) y pulsamos en crear:

En cuestión de segundos ya tenemos la carpeta compartida …

Para poder conectarnos a la carpeta compartida, debemos buscar la cadena de conexión, para ello pulsamos en los puntos suspensivos y pulsamos en Conectar:

En función de la plataforma desde la cual nos vamos a conectar tendremos que copiar el script que nos muestra en pantalla, debemos pulsar en Copiar el código disponible:

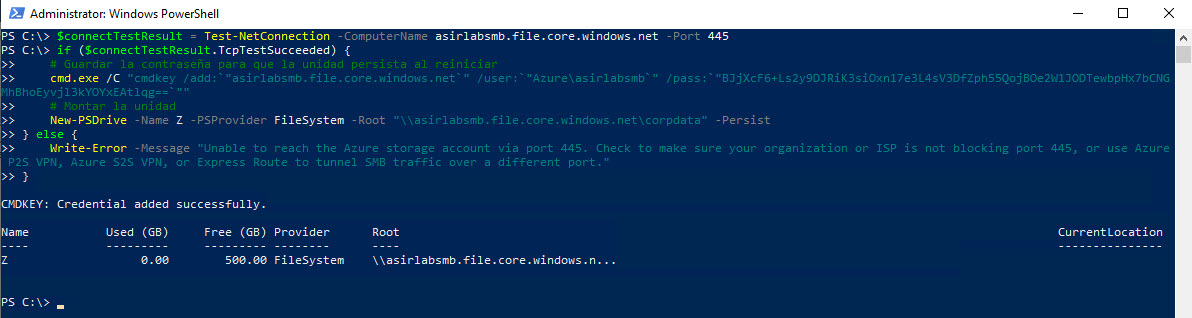

Si ahora nos vamos a algún equipo que esté en alguna de las vNet permitidas para conectarse a la cuenta de almacenamiento y, pegamos este texto en una consola de PowerShell, se iniciará el proceso de conexión:

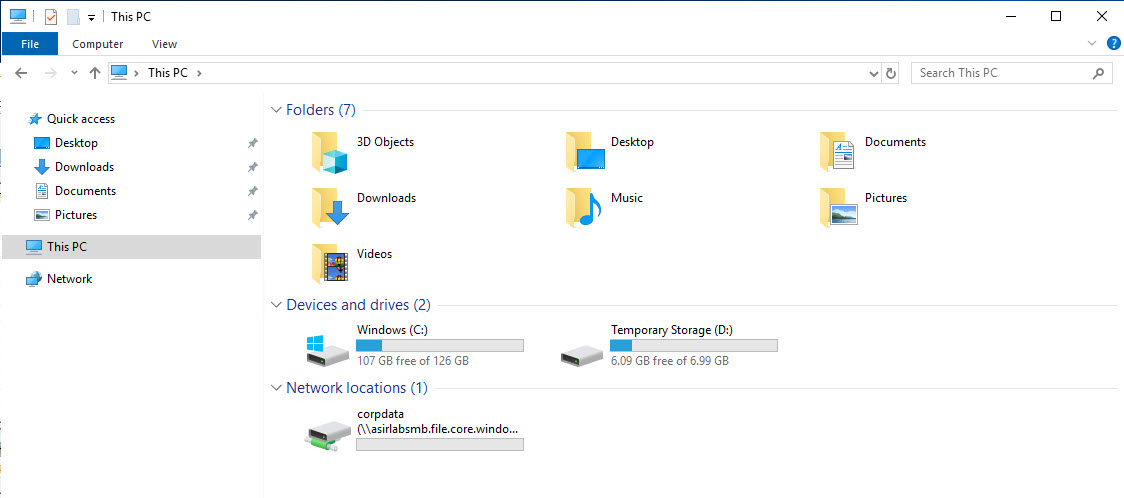

Si os recordáis, a la hora de copiar el texto del scripts teníamos un desplegable con la letra de unidad a crear en la conexión, en mi caso lo dejé por defecto y la letra de unidad es la Z:

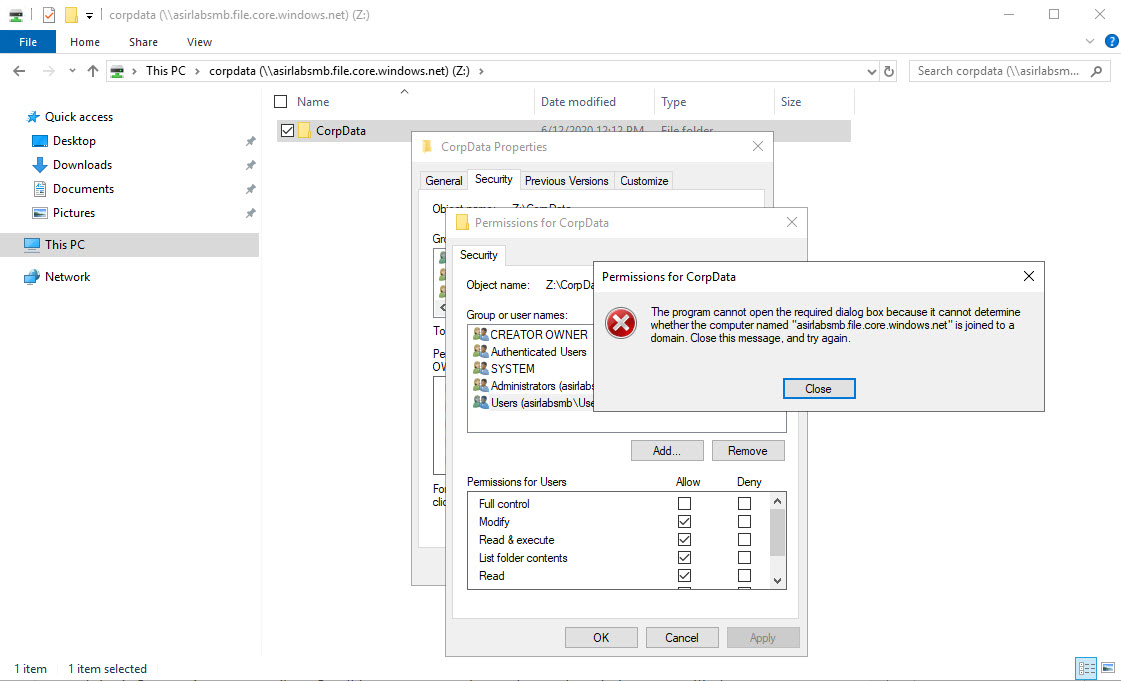

Si ahora queremos empezar a crear una estructura de carpetas y aplicar permisos desde nuestro ADDS, veremos que … no es posible, toca antes de nada configurarlo.

El proceso no es complejo, solo lo voy a exponer en capturas de pantalla y aquí os dejo el enlace de MSFT el cual os detalla la configuración, pero ya os digo que es muy sencilla: Introducción: autenticación de Active Directory Domain Services local en SMB para recursos compartidos de archivos de Azure.

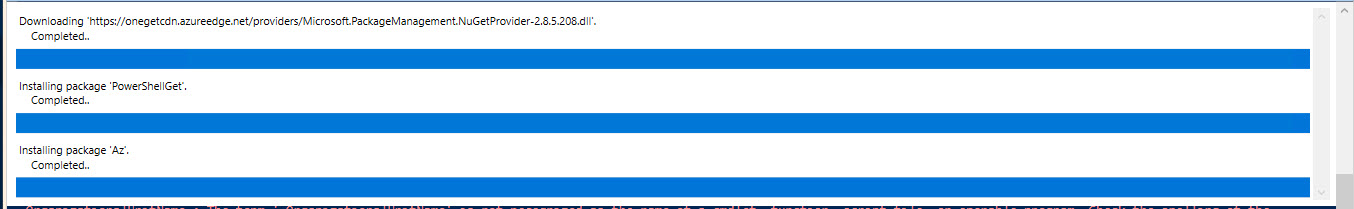

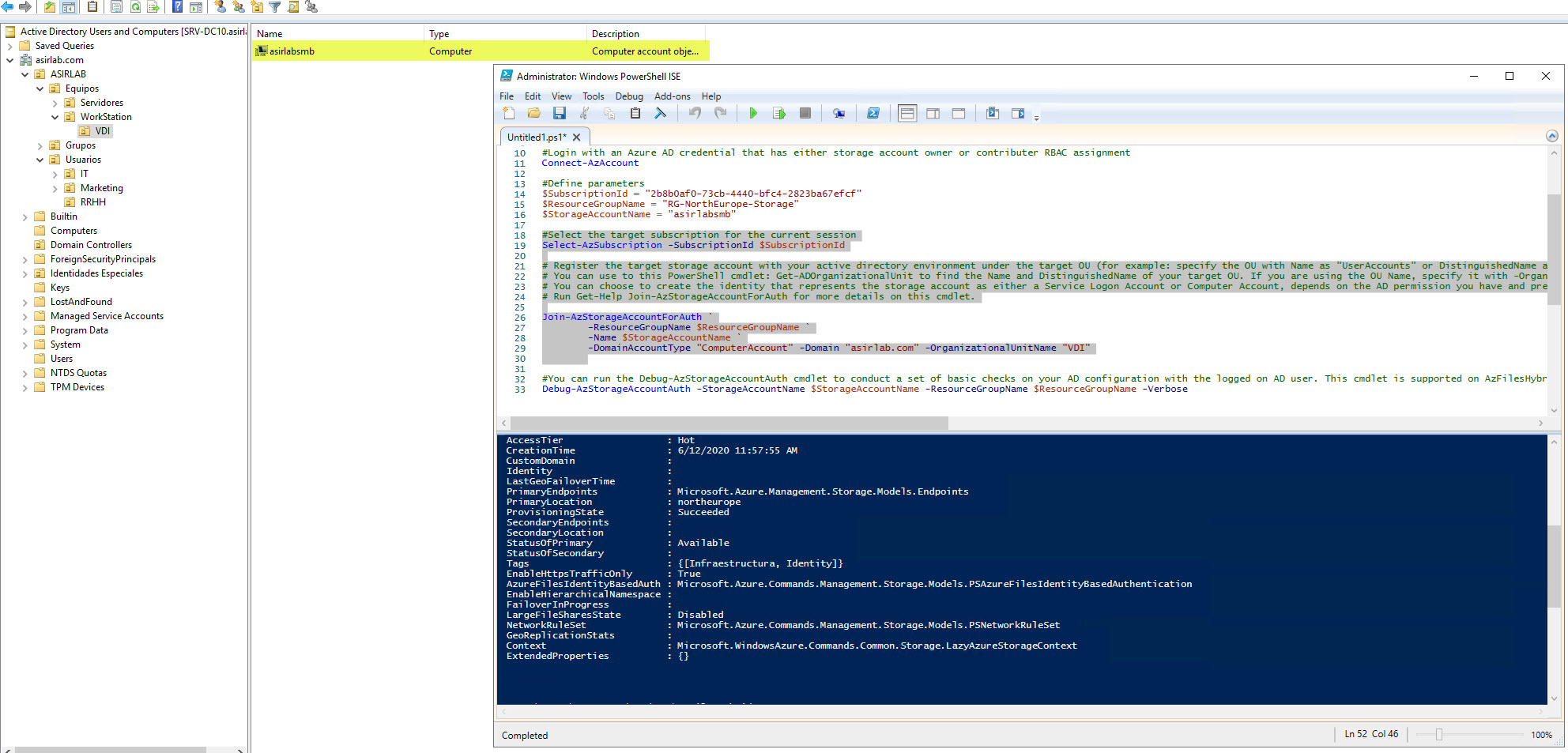

Lo primero, la descarga de los scripts necesarios: Descarga y descompresión del módulo AzFilesHybrid

Luego ejecutarlos paso a paso, las secciones a modificar son las diferentes variables, pero ya os digo que es un proceso muy simple:

Una vez que se finaliza el proceso, aquí tengo mi cuenta de equipo asociada para al registro de la cuenta de almacenamiento:

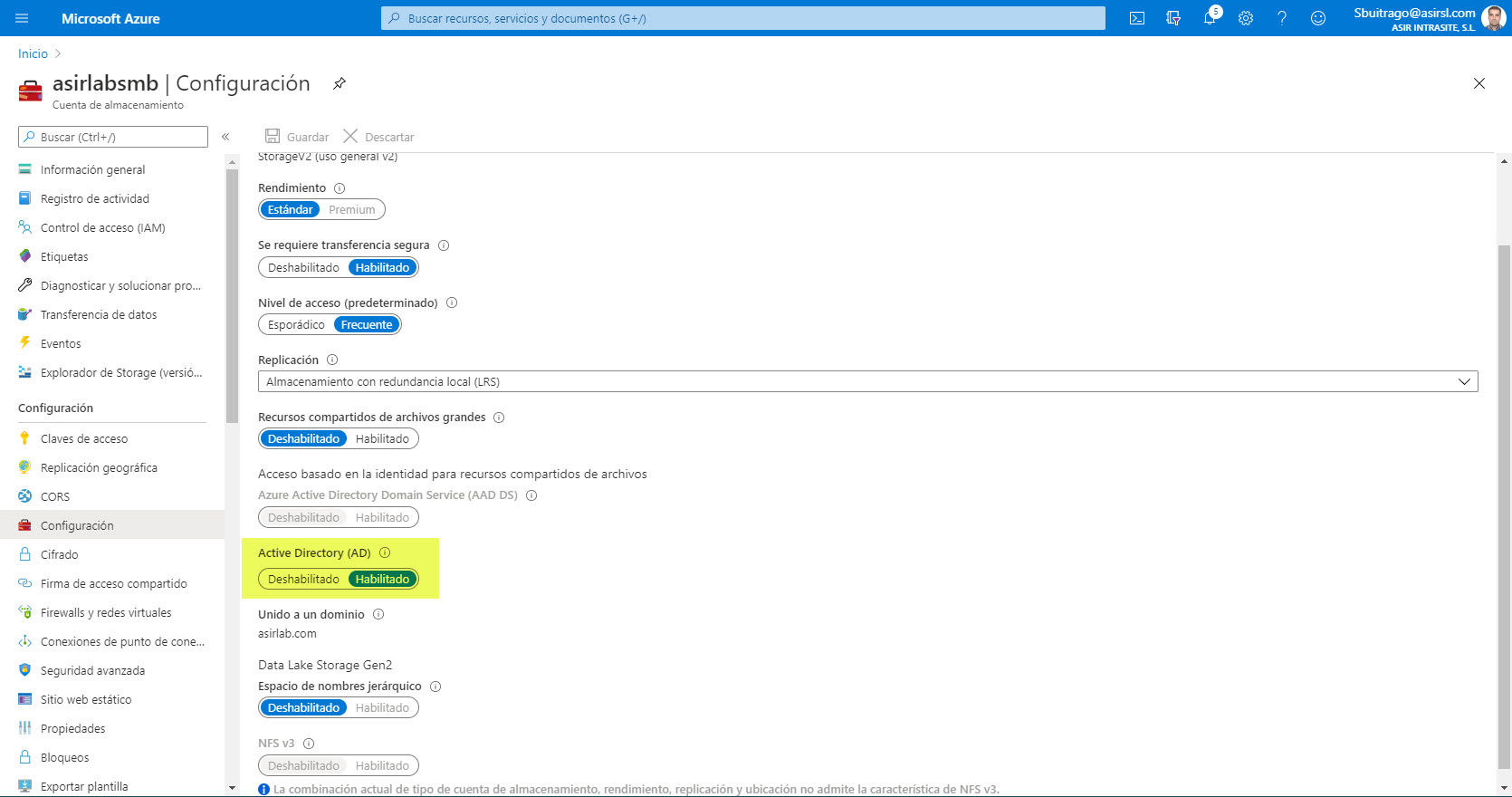

Una vez completado el proceso, si vais a la cuenta de almacenamiento, veis que ya tenéis habilitada la opción Active Directory:

Y desde PowerShell también los podéis comprobar:

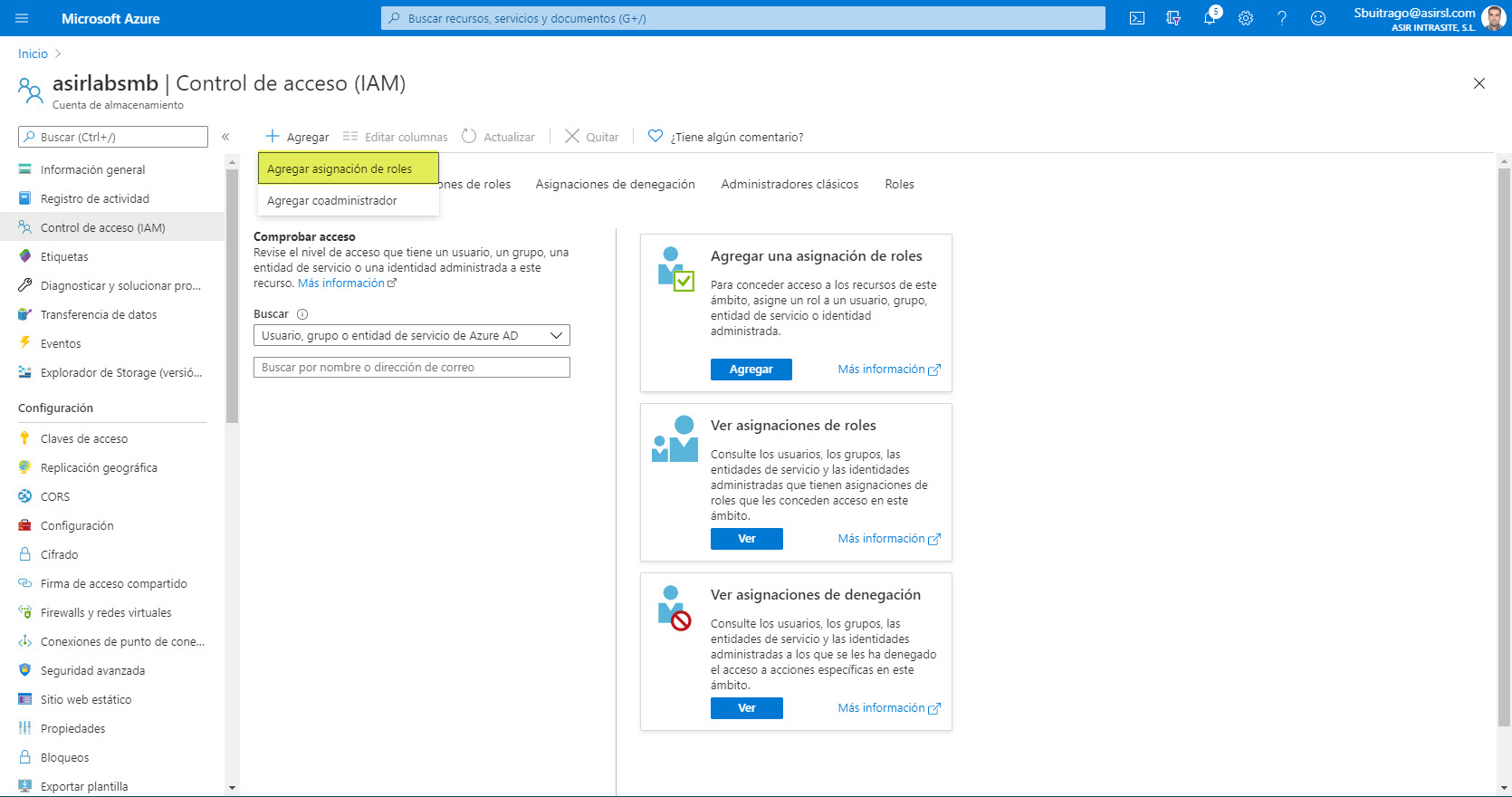

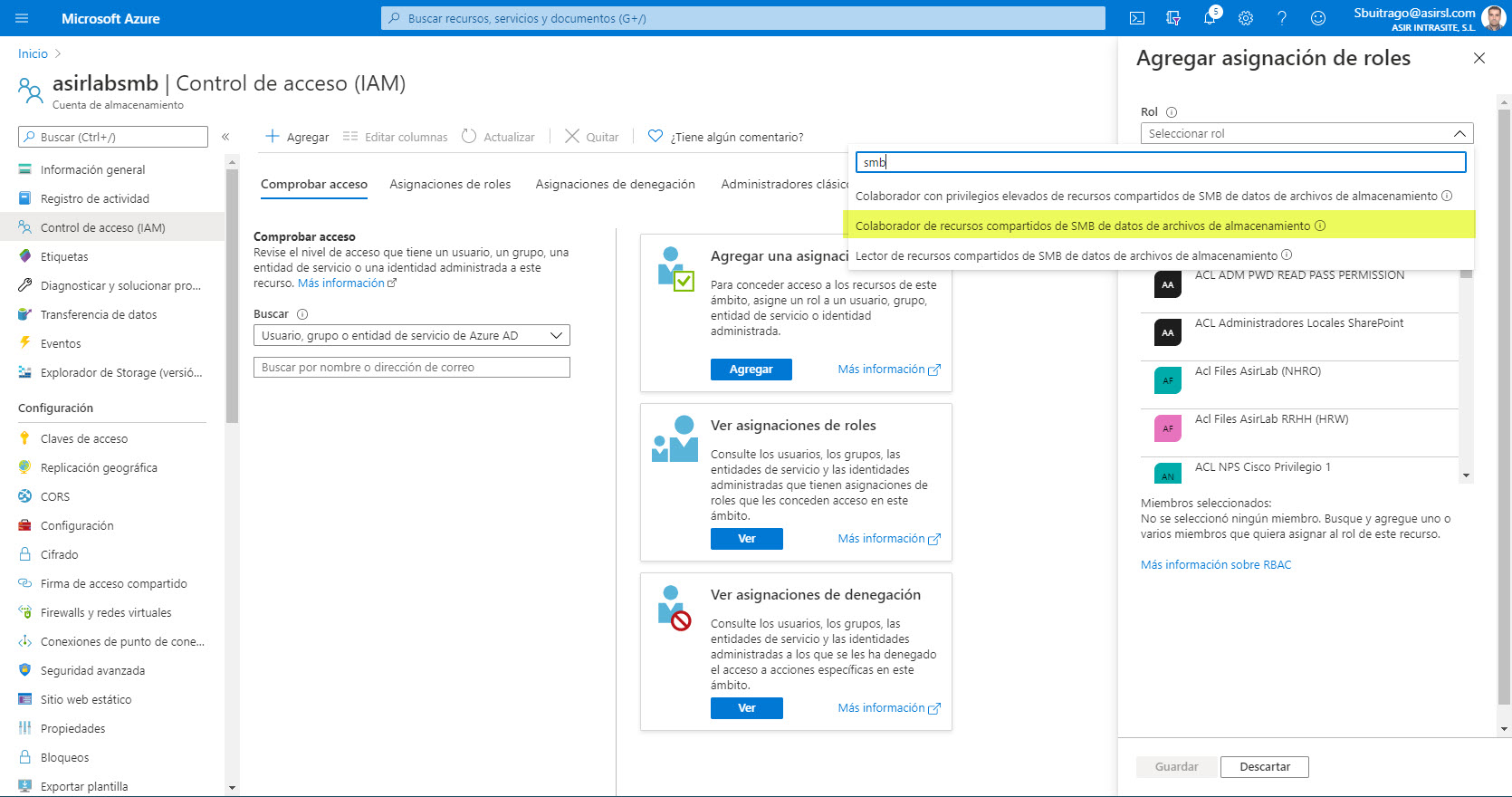

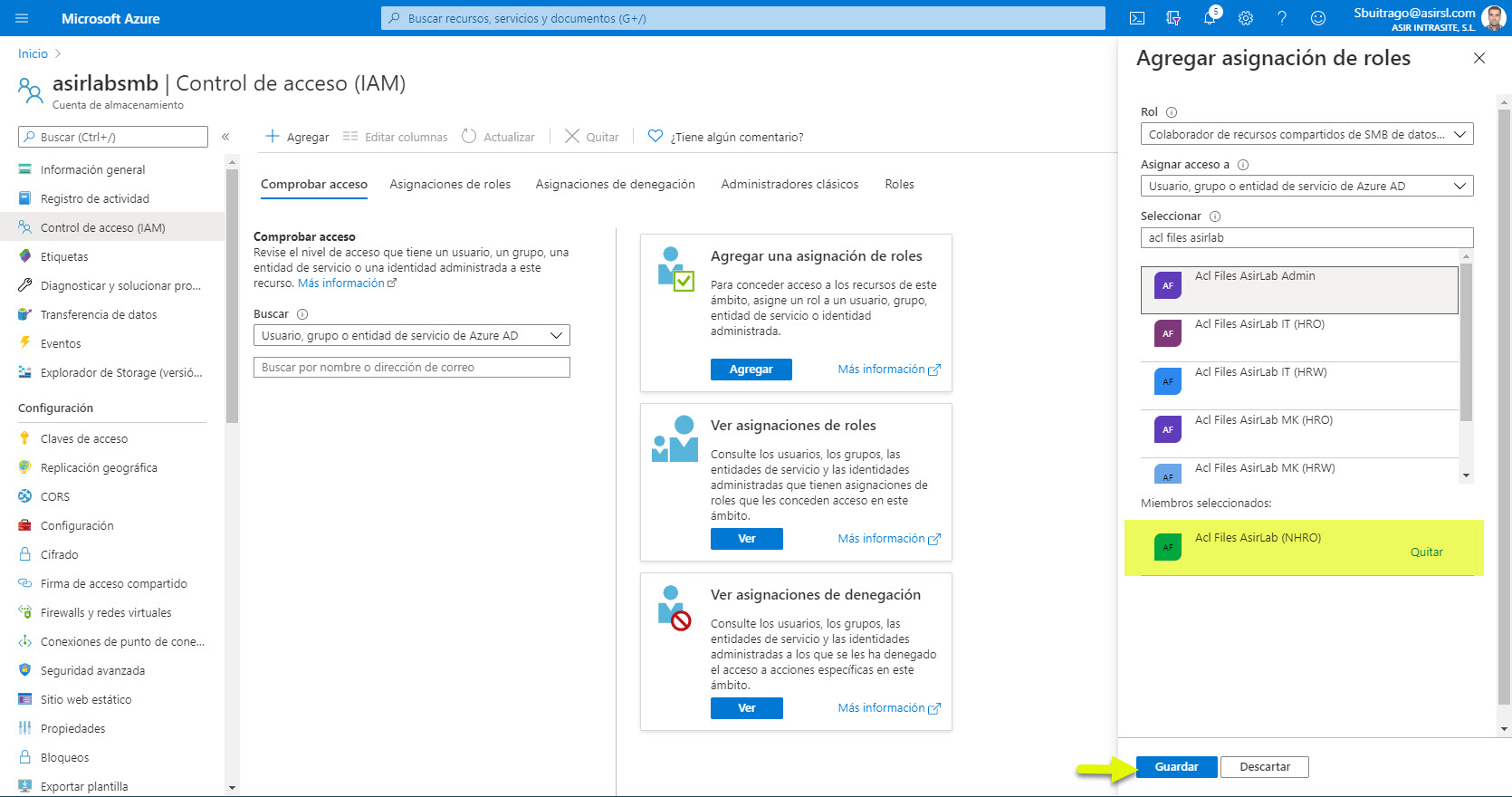

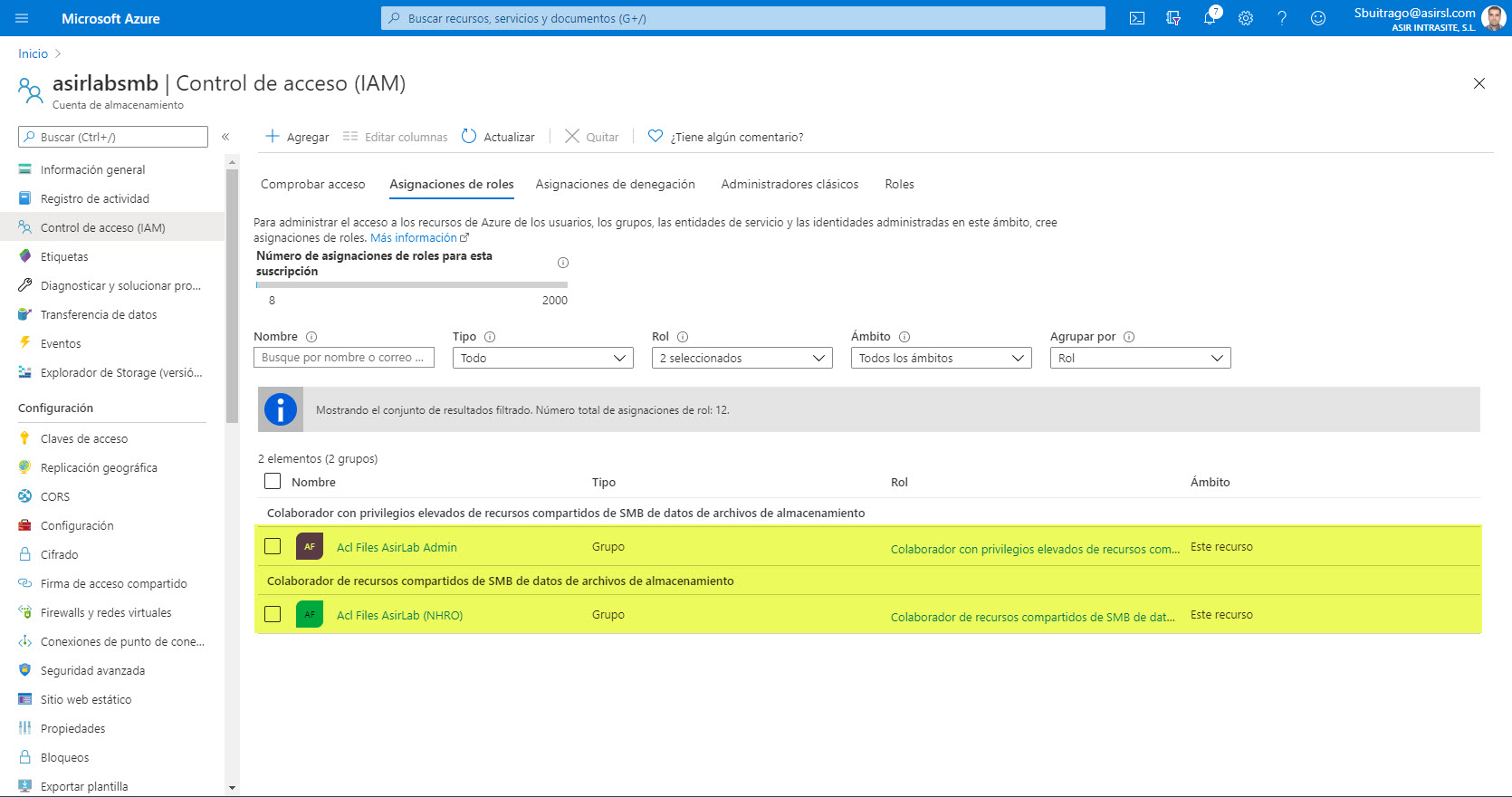

Antes de completar la configuración, debemos agregar los diferentes usuarios y/o grupos (recomendable) en el control de acceso (IAM) con los diferentes roles para definir los permisos de carpeta compartida (los NTFS lo haremos desde Windows):

- Colaborador con privilegios elevados de recursos compartidos de SMB de datos de archivos de almacenamiento (vista previa): Permite el acceso de lectura, escritura, eliminación y modificación al permiso NTFS en los recursos compartidos de archivos de Azure Storage a través de SMB.

- Colaborador de recursos compartidos de SMB de datos de archivos de almacenamiento: Permite el acceso de lectura, escritura y eliminación a los recursos compartidos de archivos de Azure Storage a través de SMB.

Yo he utilizado los grupos de ADDS que utilizaré para aplicar permisos, para también darle acceso al recurso compartido:

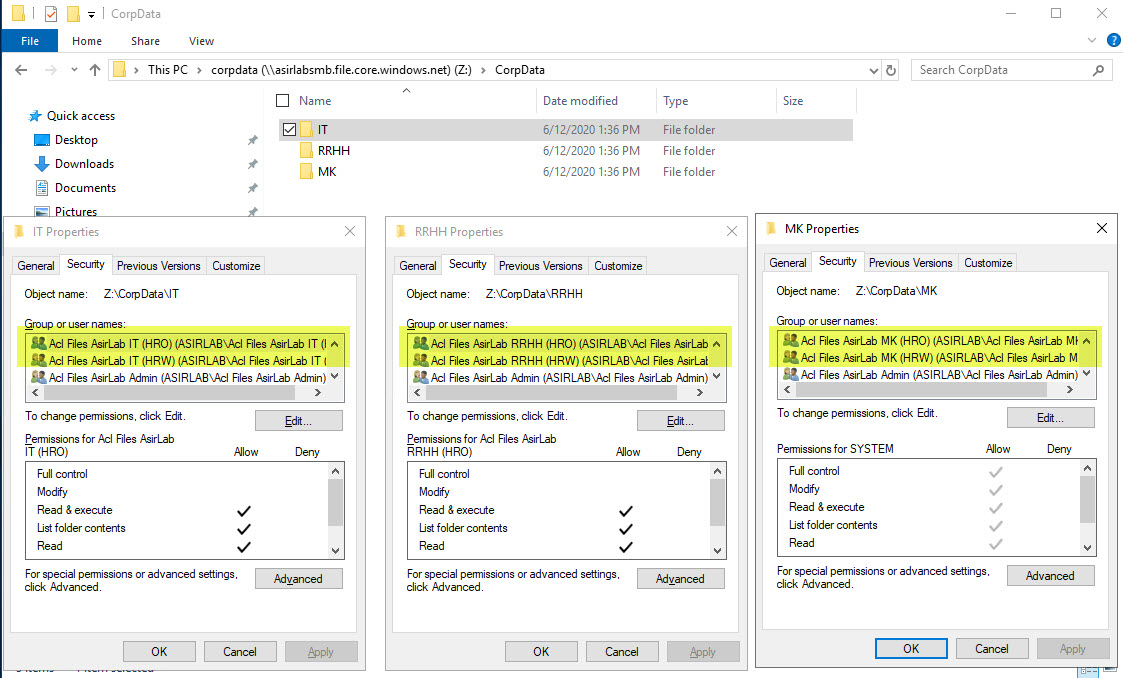

Si ahora volvemos a intentar aplicar permisos sobre las carpetas que vayamos creando en la carpeta compartida de Azure Files, ya podemos hacerlo!!!!

Los permisos se aplican como en cualquier File Server, yo tengo varios grupos de seguridad:

- Acl Files AsirLab (NHRO): grupo de seguridad de dominio local para permitir lectura sólo a la carpeta CorpData

- Acl Files AsirLab XX (HRW): grupo de seguridad de dominio local para aplicar permisos de escritura sobre la carpeta XXX

- Acl Files AsirLab XX (HRO): grupo de seguridad de dominio local para aplicar permisos de lectura sobre la carpeta XXX

Todos los grupos Acl son miembros del grupo Acl Files AsirLab (NHRO) para tener navegación hasta la carpeta CorpData y luego los grupos Globales de dominio que tengo son miembros de los Acl Files AsirLab XX (HRW) / (HRO) para ya tener permisos exclusivo a las carpetas a las que tienen que tener acceso:

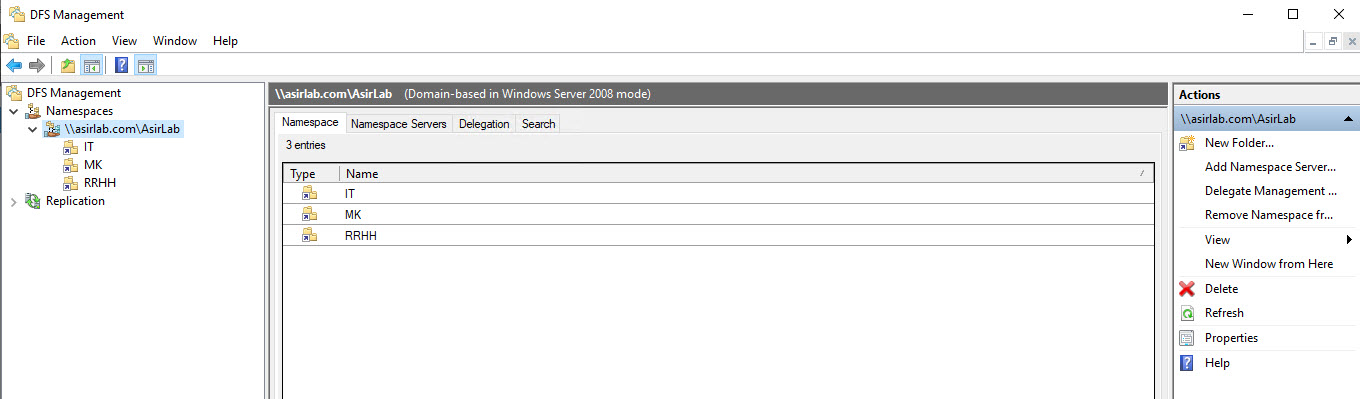

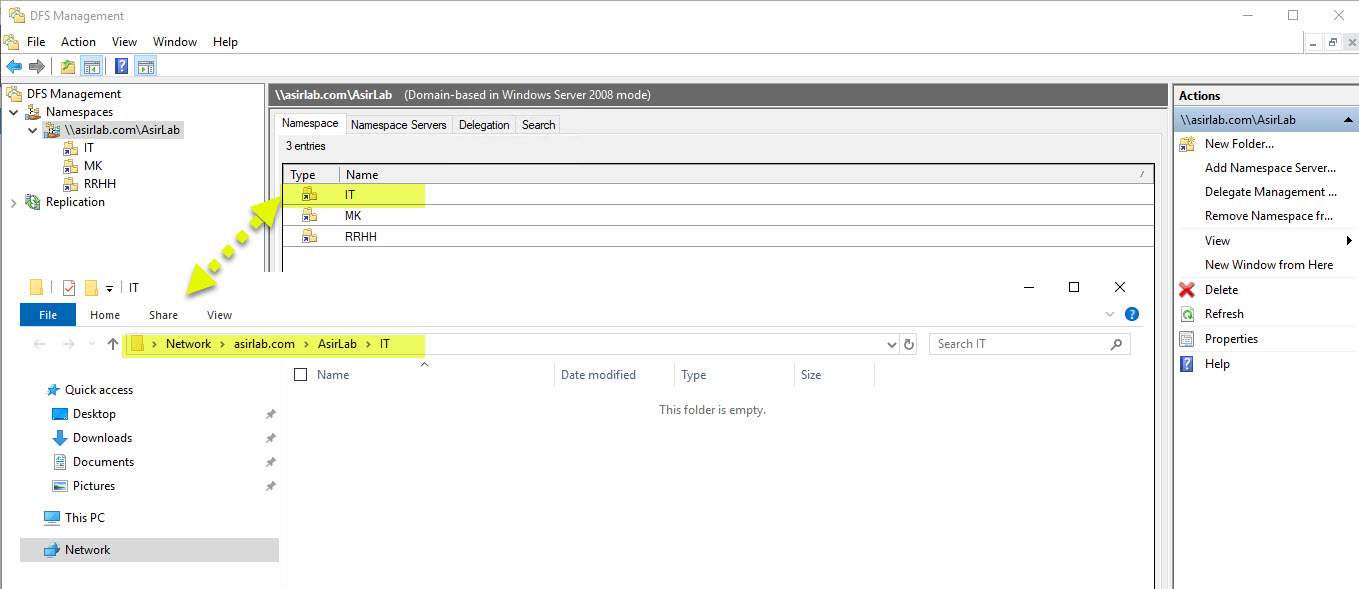

Por último, para dejarlo lo más transparente posible para el usuario, he creado una estructura DFS para que los usuarios se conecten a las carpetas de red utilizando una ruta DFS. Es muy sencillo, se creará un espacio de nombres y luego las carpetas correspondientes utilizando como destino la ruta real de la carpeta. Esta ruta, la podéis sacar del código de PowerShell que habéis copiado anteriormente para conectar la carpeta compartida:

Esto debemos hacerlo con cada carpeta que queramos publicar en la estructura DFS:

Ahora podemos conectarnos a la carpeta compartida utilizando la ruta DFS \\dominio\espaciodenombres\carpeta:

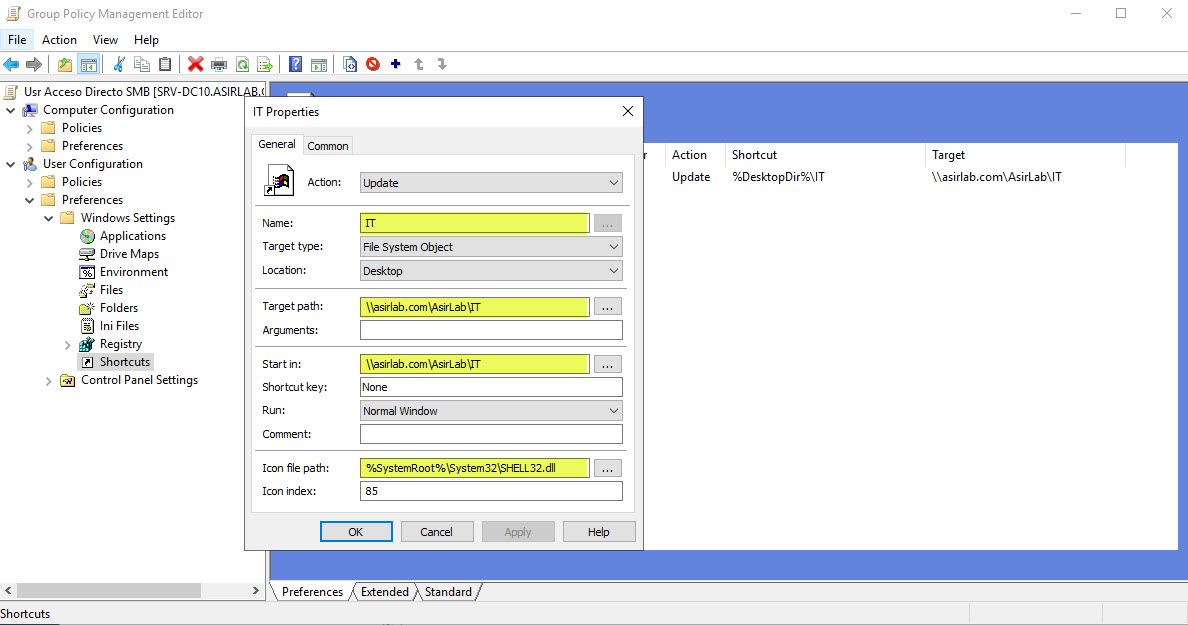

Por último, ya que tenemos los permisos, los grupos de seguridad y sus anidaciones, voy a configurar una GPO sencillita para crear una acceso directo en los escritorios de usuarios a su carpeta departamental:

Para que a cada usuario solo le copie su acceso, se filtrará utilizando la siguiente configuración. Básicamente que se copiará el fichero al usuario, si pertenece de forma directa o indirecta a los grupos de seguridad que conceden acceso a los recursos:

Esto debemos hacerlo con cada acceso directo que queremos crear:

Por último y antes de poner en producción a los usuarios en sus escritorio virtuales, debemos configurar las copias de seguridad correspondientes. Para ello, desde nuestro grupo de recurso pulsamos en Agregar:

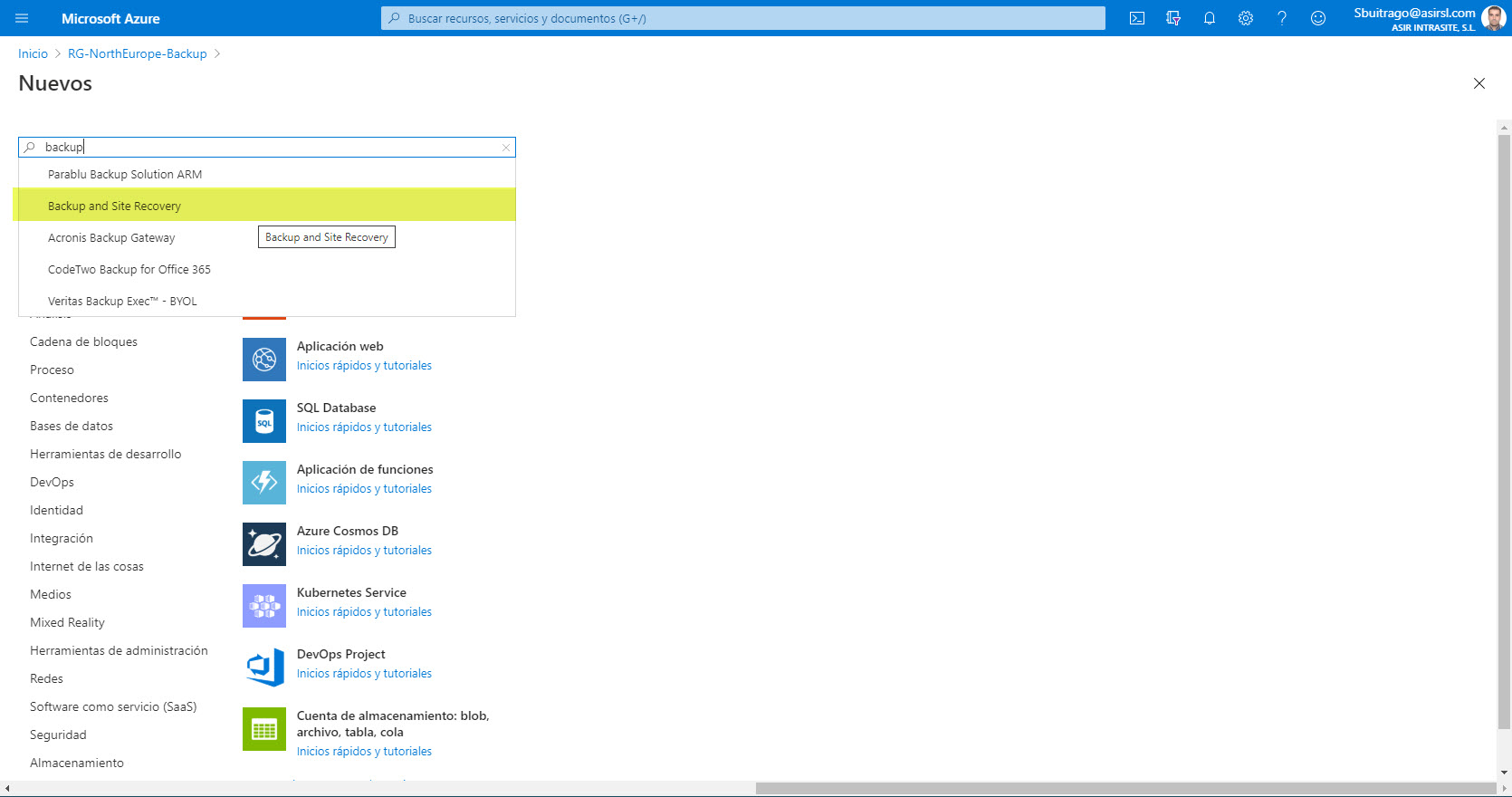

Buscamos backup y elegimos Backup and Site Recovery:

Pulsamos en Crear

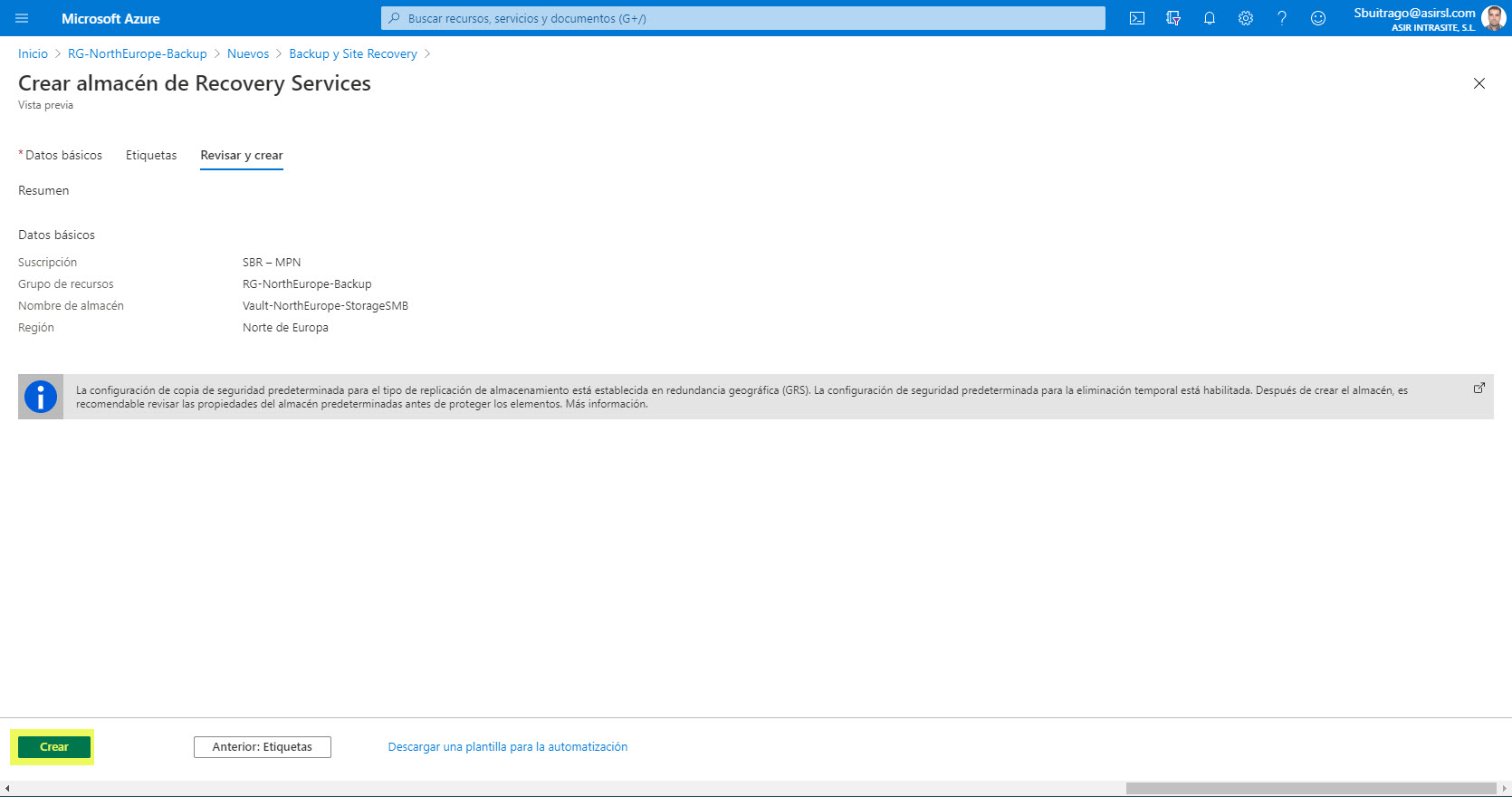

Ahora elegimos suscripción, grupo de recursos, nombre para nuestro almacén y la región:

Ahora vemos el resumen de la configuración, si todo está correcto, pulsamos en Crear:

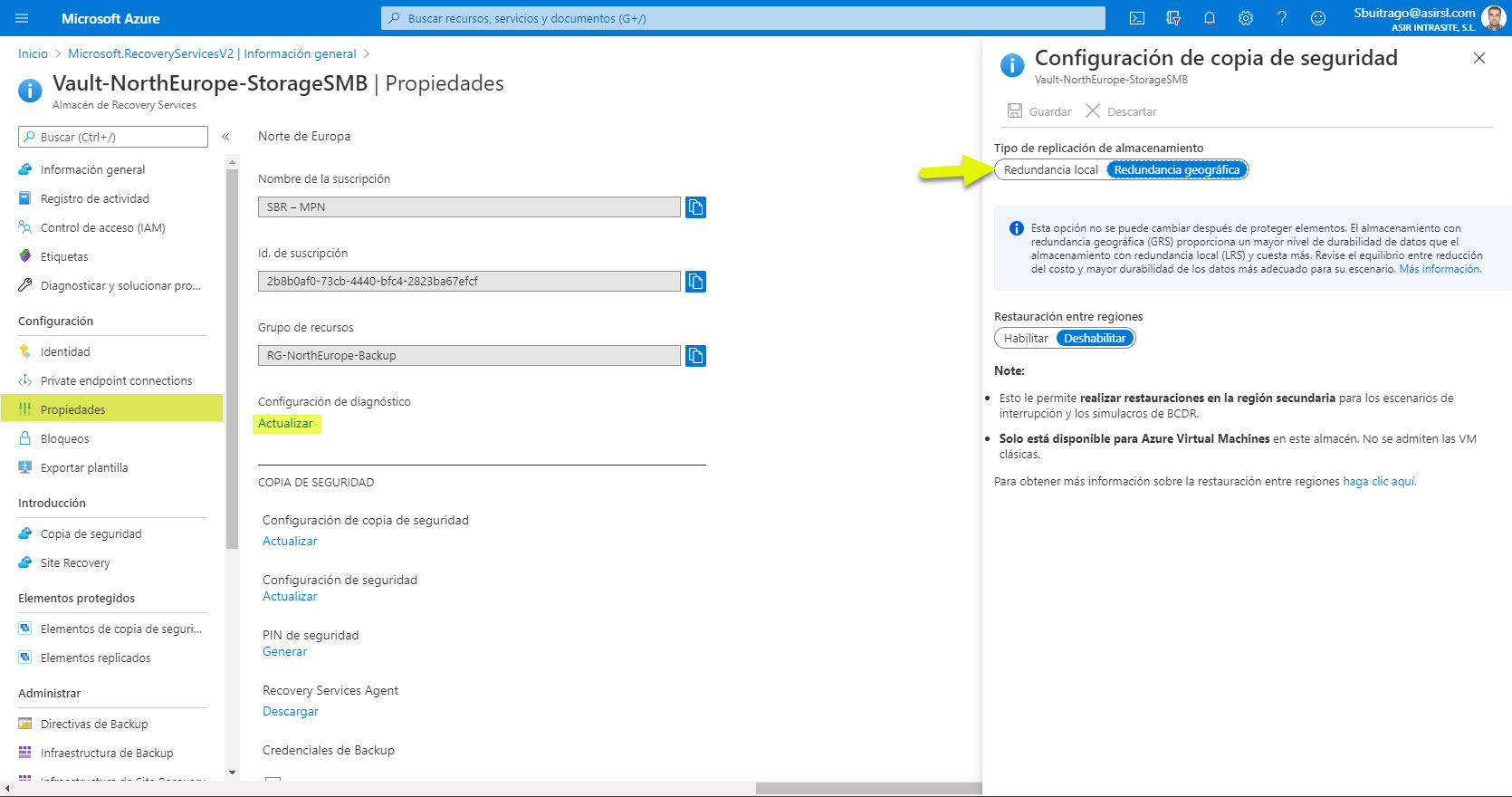

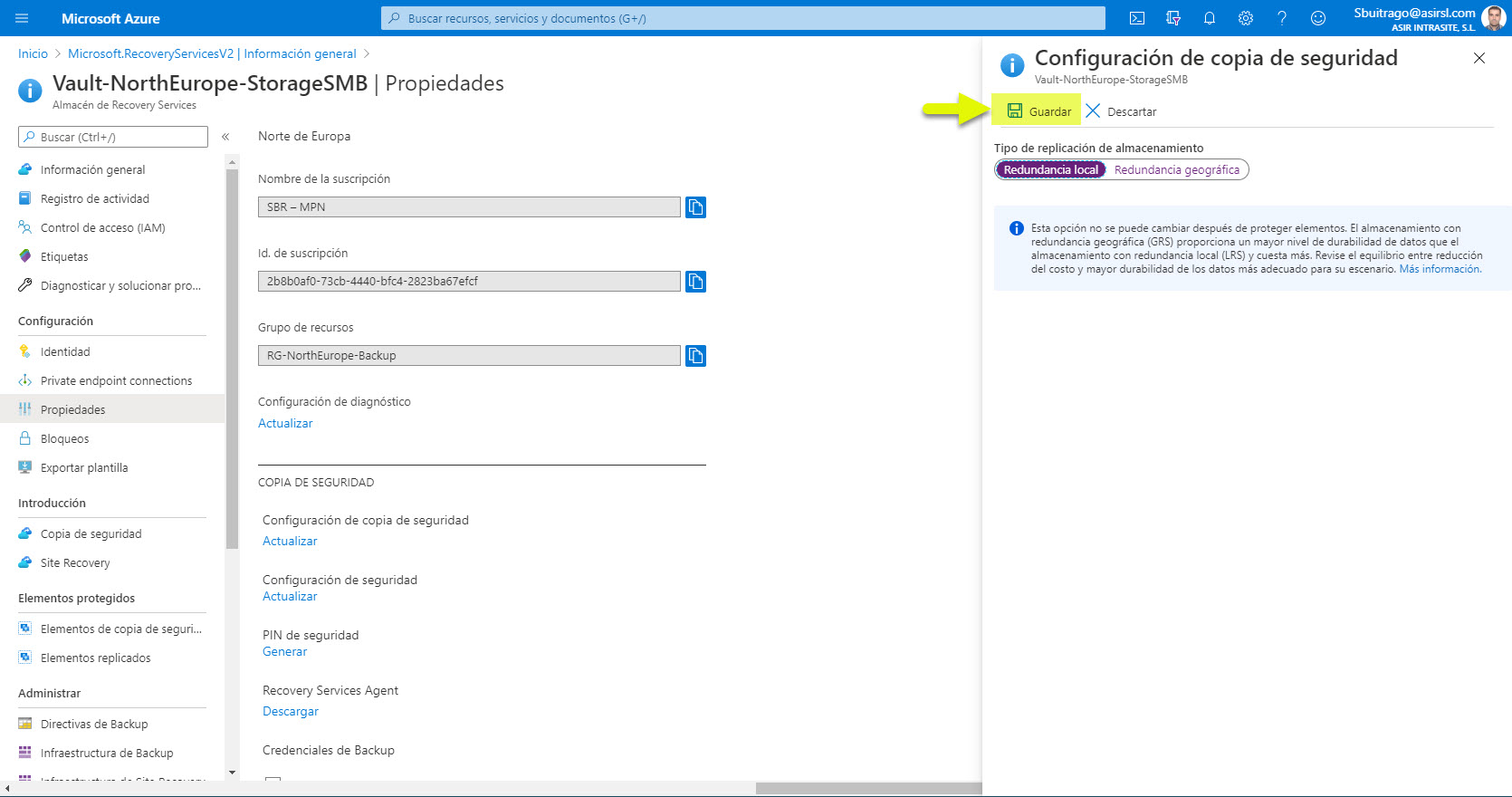

Ahora os voy a comentar la primera configuración que debéis realizar, es definir el tipo de almacenamiento:

- Redundancia local

- Redundancia geográfica

Por defecto está seleccionado Redundancia Geográfica, el coste es el doble (o casi) con respecto a Redundancia local, si lo necesitáis perfecto, pero sino, cambiarlo a redundancia local. Sino lo cambáis ahora, si luego tenéis alguna copia de seguridad ya no lo podéis cambiar, tendréis que borrar el almacén y crearlo de nuevo.

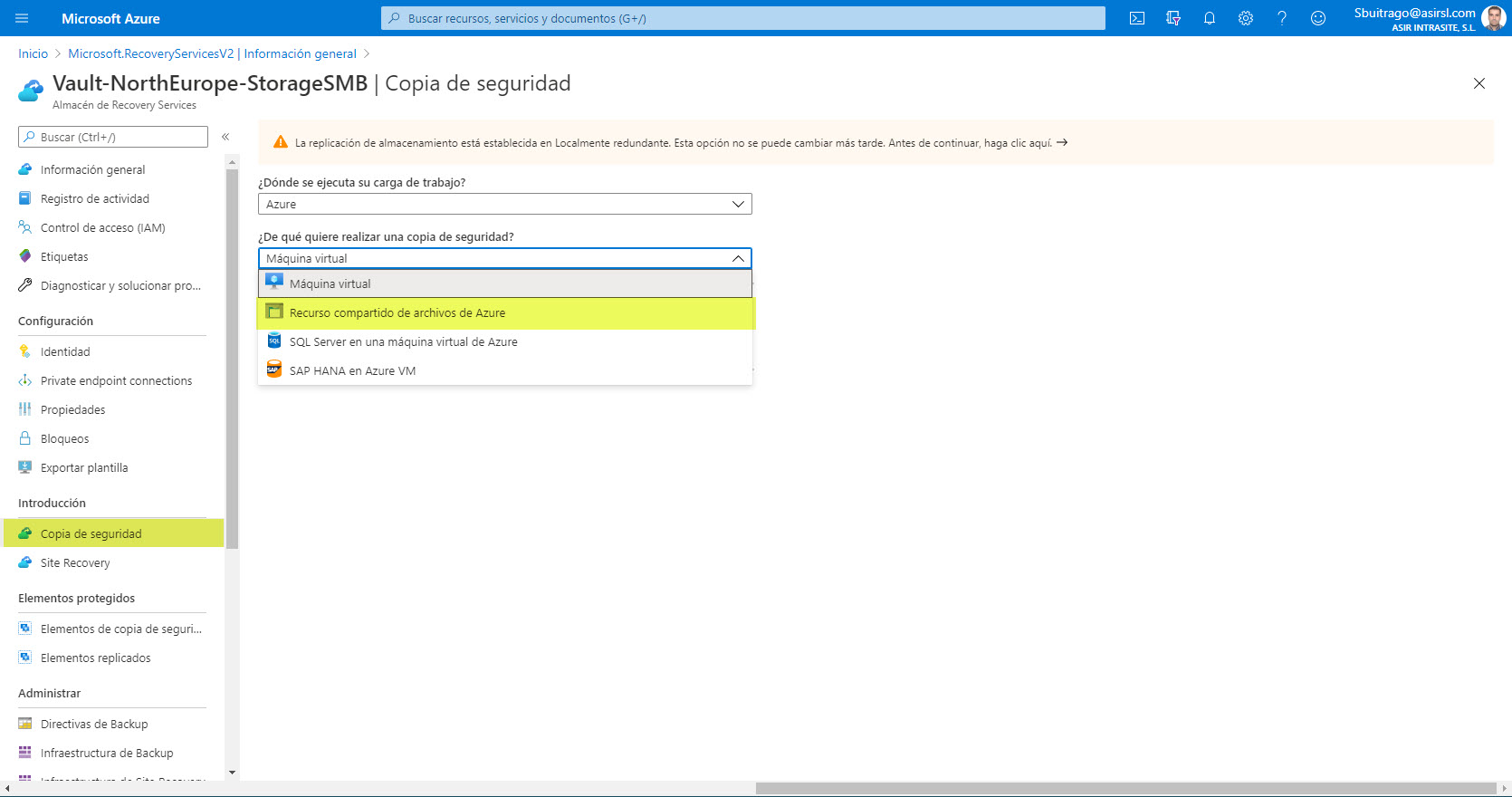

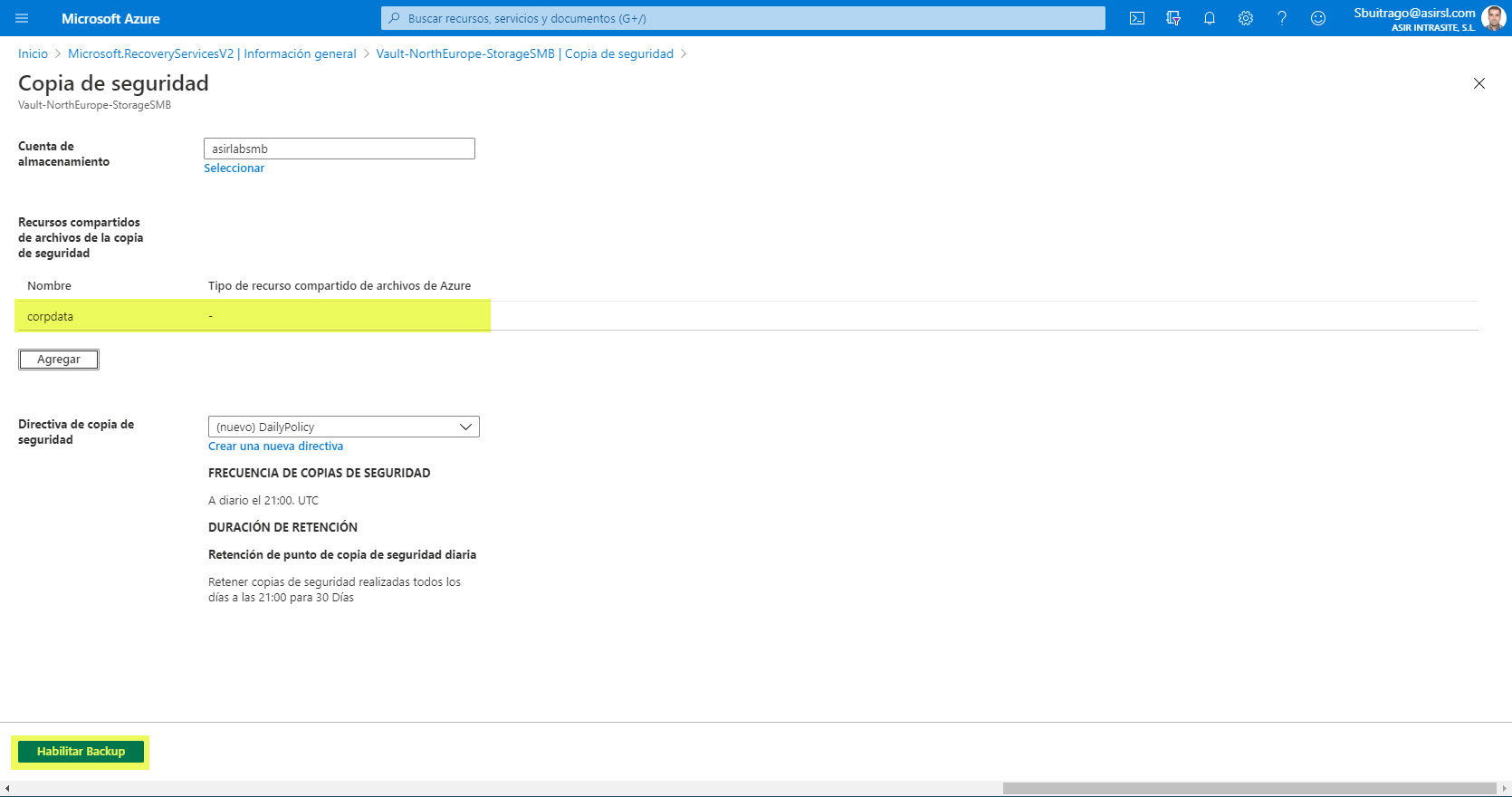

Ahora debemos configurar de que queremos hacer copia de seguridad, para ello nos vamos a la sección Copia de seguridad y realizamos las siguientes elecciones:

- ¿Dónde se ejecutará su carga de trabajo?: Azure

- ¿De qué quiere realizar una copia de seguridad: Recurso compartido de archivos de Azure

Ahora elegimos la cuenta de almacenamiento de la cual queremos hacer copia de seguridad:

Y elegimos la carpeta de la cual queremos hacer copias:

En cuanto a la directiva de copia de seguridad, podemos elegir la por defecto (copia diaria a las 21:00) o definir una personalizada y, una vez definida pulsamos en Habilitar Backup:

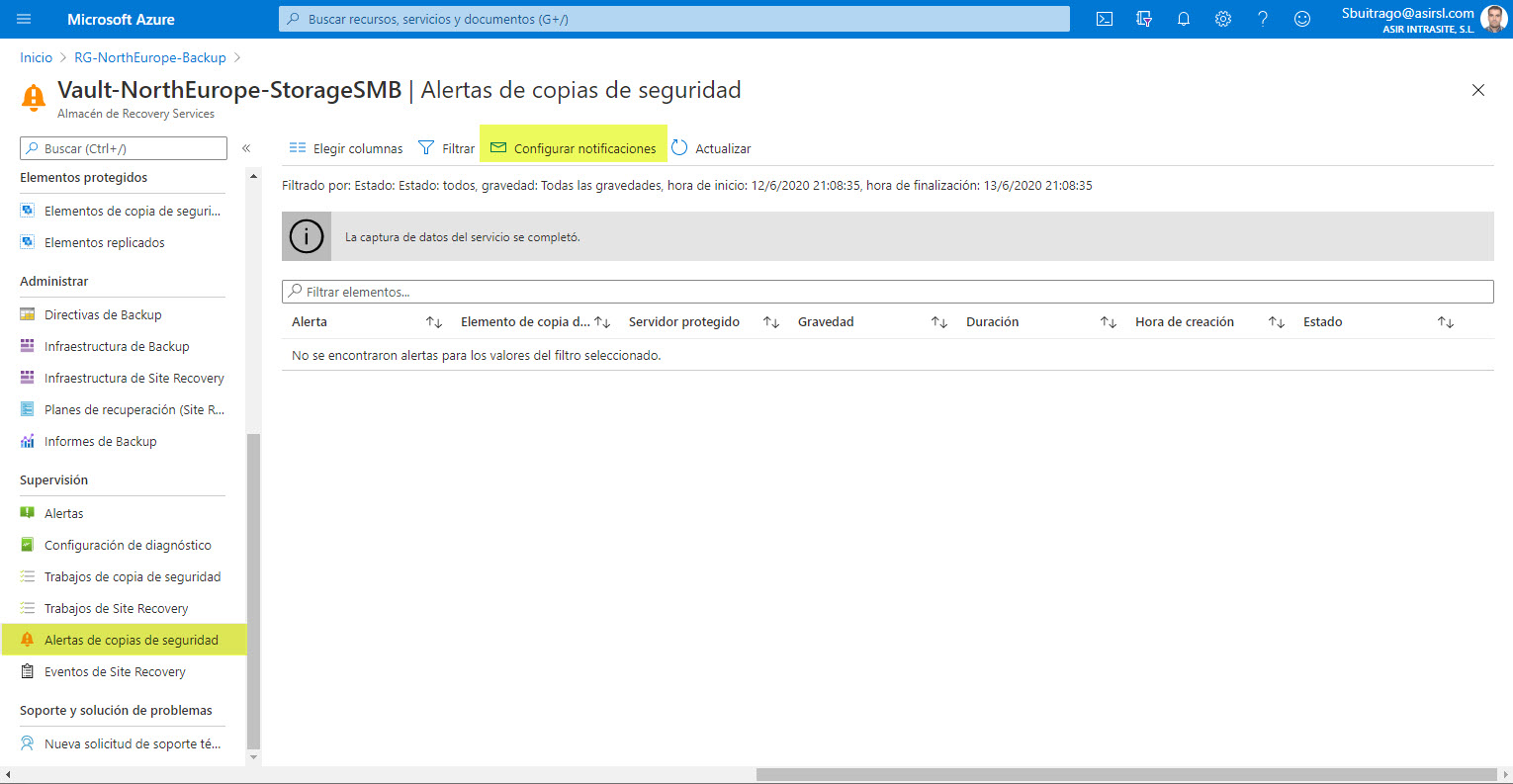

Y por “último”, pero muy importante, es configurar las alertas de copias de seguridad. La configuración es sencilla, vamos a la sección Alertas de copia de seguridad y pulsamos en Configurar notificaciones:

Especificamos una dirección de correo (o varias) y el tipo de notificación:

Como os había comentado, había configurado una GPO que configurar el grupo de administradores locales en los equipos. He configurado una GPO que quita todos los administradores locales y sólo deja las siguientes cuentas:

De esta forma, evitamos configuraciones no deseadas (administradores que aparecen sin que nadie los haya puesto .. ya sabéis a lo que me refiero)

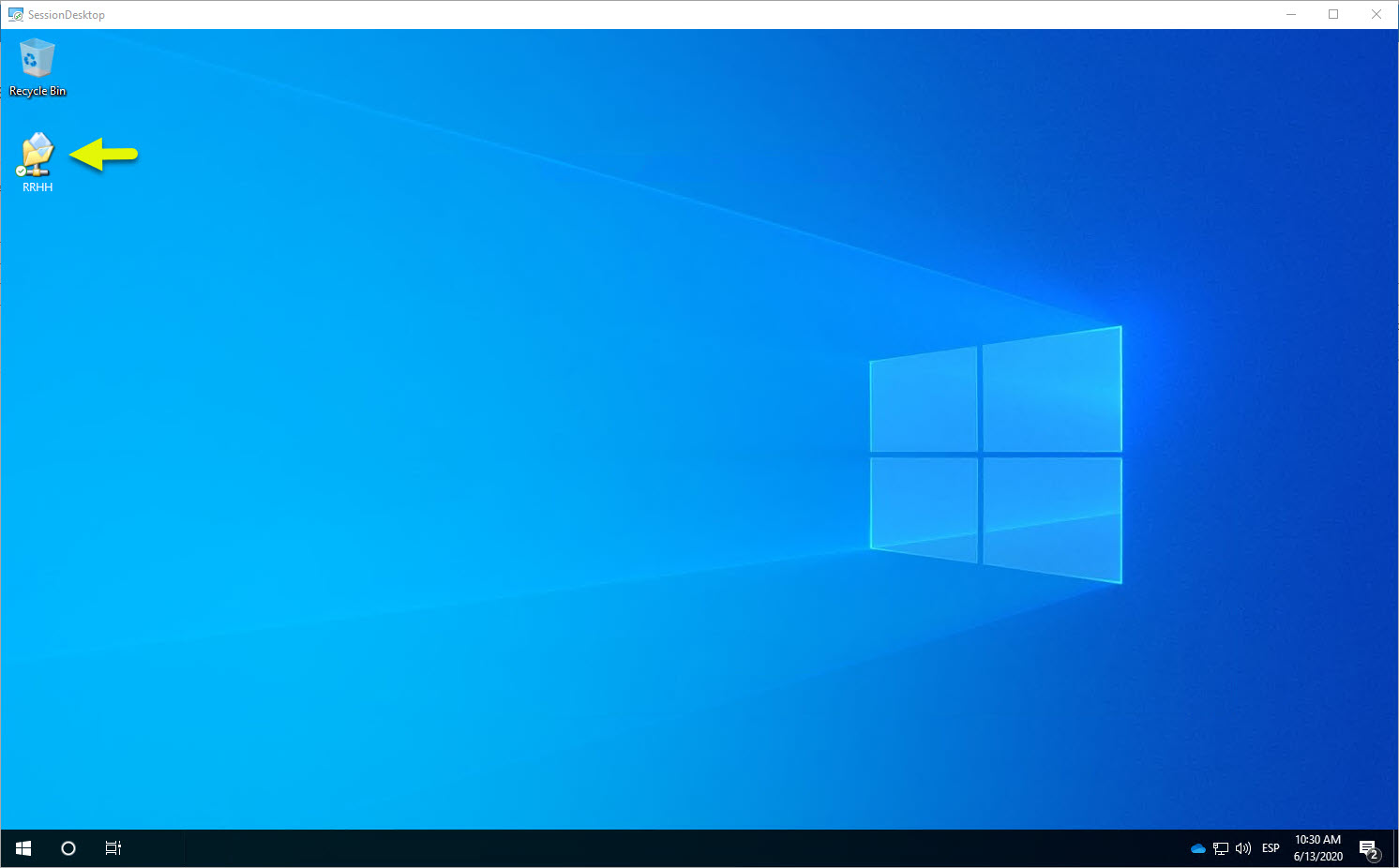

Ahora si, los usuarios pueden iniciar sesión mediante Remote Desktop (los usuarios de VDI) y cuando inicien sesión (recordar que se les puede configurar Autenticación Condicional (explicado en el artículo sobre VDI)) verán su acceso directo en el escritorio a su carpeta en función del grupo de seguridad al que pertenezcan:

Si recordáis, había tres subcarpetas:

- IT

- MK

- RRHH

Este usuario es miembro del grupo GRP RRHH Director, por lo que solo puede ver las carpetas de RRHH:

Como automáticamente se le ha asignado la licencia de O365, se le han provisionado todos los servicios y si iniciamos Outlook, Word, etc.. ya estarán activas y 100% operativas:

Además, como tengo configurado emparejamiento de vNets y en la red de Hub tenemos un Firewall, podemos definir diferentes reglas de seguridad para todas la subredes de la vNets incluyendo la de VDI donde tenemos los escritorios virtuales de los usuarios. Aquí os dejo algunos artículos sobre emparejamiento de vNets y Firewall de Azure:

- Redes Azure: Emparejamiento de redes virtuales globales

- Redes Azure: Emparejamiento de redes virtuales ubicadas en diferentes suscripciones

- Azure Firewall: Instalación y Configuración

- Azure Firewall: Internet Centralizado por Hub, Emparejamiento y Conexión vía VPN con On-Premises

- Azure Firewall: Centralizar la salida a Internet de las vNet (esta configuración aplica a este artículo)

En siguientes artículos iré comentando más configuraciones adicionales que se pueden aplicar, además de profundizar más en la parte de Firewall centralizado y gestión de los entornos de VDI.

No he hecho mucho hincapié en la conexión de los equipos a la carpeta compartida fuera de la vNet de VDI o de los Controladores de Dominio, pero todos los usuarios conectados por VPN (P2S) se podrían conectar sin problema, pero esto lo abordaré en otros artículos para no hacer este demasiado extenso.

Como resumen, tenemos una Host Pool para VDI con usuarios conectados vía Remote Desktop a sus Escritorios Virtuales accediendo vía DFS a Azure Files el cual tenemos protegido con Azure Backup. Los usuarios, además, tienen en sus sesiones las aplicaciones activadas y sus servicios disponibles:

- OneDrive

- Outlook

- Word/Excel

Esto todo en cuestión de minutos, puesto que el despliegue de los Escritorios Virtuales como habéis visto en el artículo Microsoft Azure: Windows Virtual Desktop + Acceso Condicional + Teams donde se han configurado VM con Windows 10 Enterprise y O365 instalado. Está claro que debemos tener ciertas configuraciones ya en marcha:

- Active Directory

- Sincronización de Directorio: Azure AD: Gobernanza de Office 365 y Recursos de Azure (Parte 2)

- VPN (opcional):

- MFA y Acceso Condicional:

Está claro que, cuando esté todo correctamente orquestado, las configuraciones son sencillas porque tenemos todo lo necesario para ir ampliando servicios.

Ahora, como siempre, os toca probarlo a vosotros!!!