Moviendo nuestros servicios y máquinas virtuales a Azure (Parte VIII)

Siguiendo con la idea de ir moviendo todos los servicios y máquinas virtuales a Azure, voy a comentar otro aspecto fundamental, la administración de nuestros servidores. Si estamos en la red local y vía VPN a Azure o conectados por DirectAccess, la conexión es “directa”, tunelizada y securizada, pero que ocurre cuando no estamos en la oficina o no tenemos DirectAccess…. pues tenemos que implementar un servicio de VPN o TS Gateway que nos permite garantizar el acceso a los servidores virtuales.

Hoy me gustaría comentar como configurar una VPN Point-To-Site en Azure, algo que está muy documentado ya, pero me gustaría incorporar la autenticación vía radius (EAPMSCHAPv2 o EAPTLS). El esquema sería muy similar a este, utilizaré como servidor Radius un Windows Server 2016 ubicado en Azure:

Yo utilizaré ya la configuración de Puerta de Enlace Remota que tengo en mi implementación actual, aquí os dejo un artículo sobre dicha configuración: Moviendo nuestros servicios y máquinas virtuales a Azure (Parte II) Lo primero, comentar que la autenticación vía Radius o Certificado será posible con alguno de los siguiente SKU:

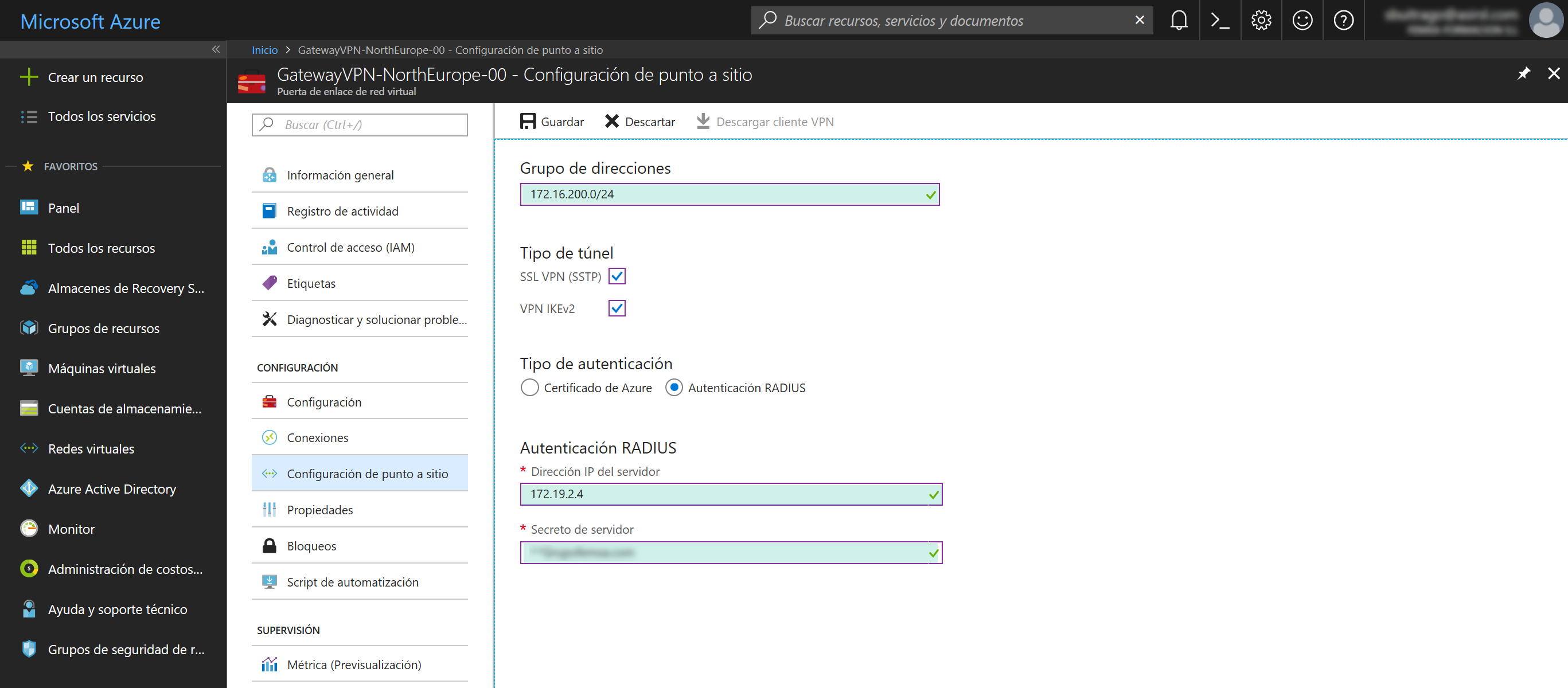

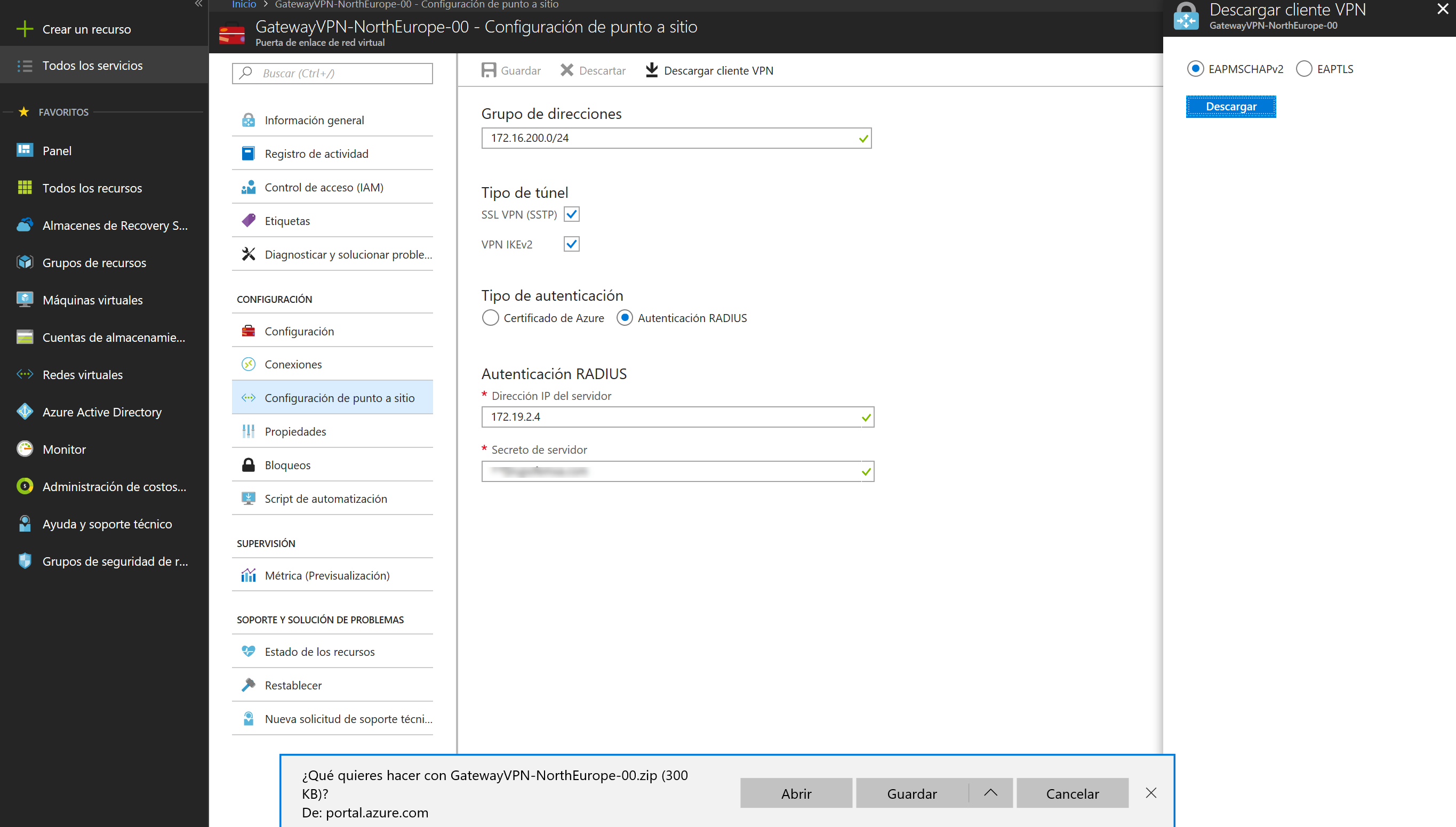

Si cumplimos este requisito, podremos configurar la VPN Punto a Sitio utilizando autenticación Radius, algo que nos permite configurar de forma dinámica en base a las reglas e n nuestro NPS. La configuración es muy sencilla, desde nuestra puerta de enlace virtual, nos vamos a la sección de Configuración de Punto a Sitio y cubrimos las opciones que os muestro a continuación:

- Grupo de direcciones: rango de direcciones IP para asignar a los clientes VPN

- Tipo de túnel: SSL VPN (SSTP) o VPN IKEv2

- Tipo de autenticación: Autentican Radius

- Dirección IP del servidor: IP de nuestro servidor radius

- Secreto del Servidor: contraseña de emparejamiento con el servidor Radius

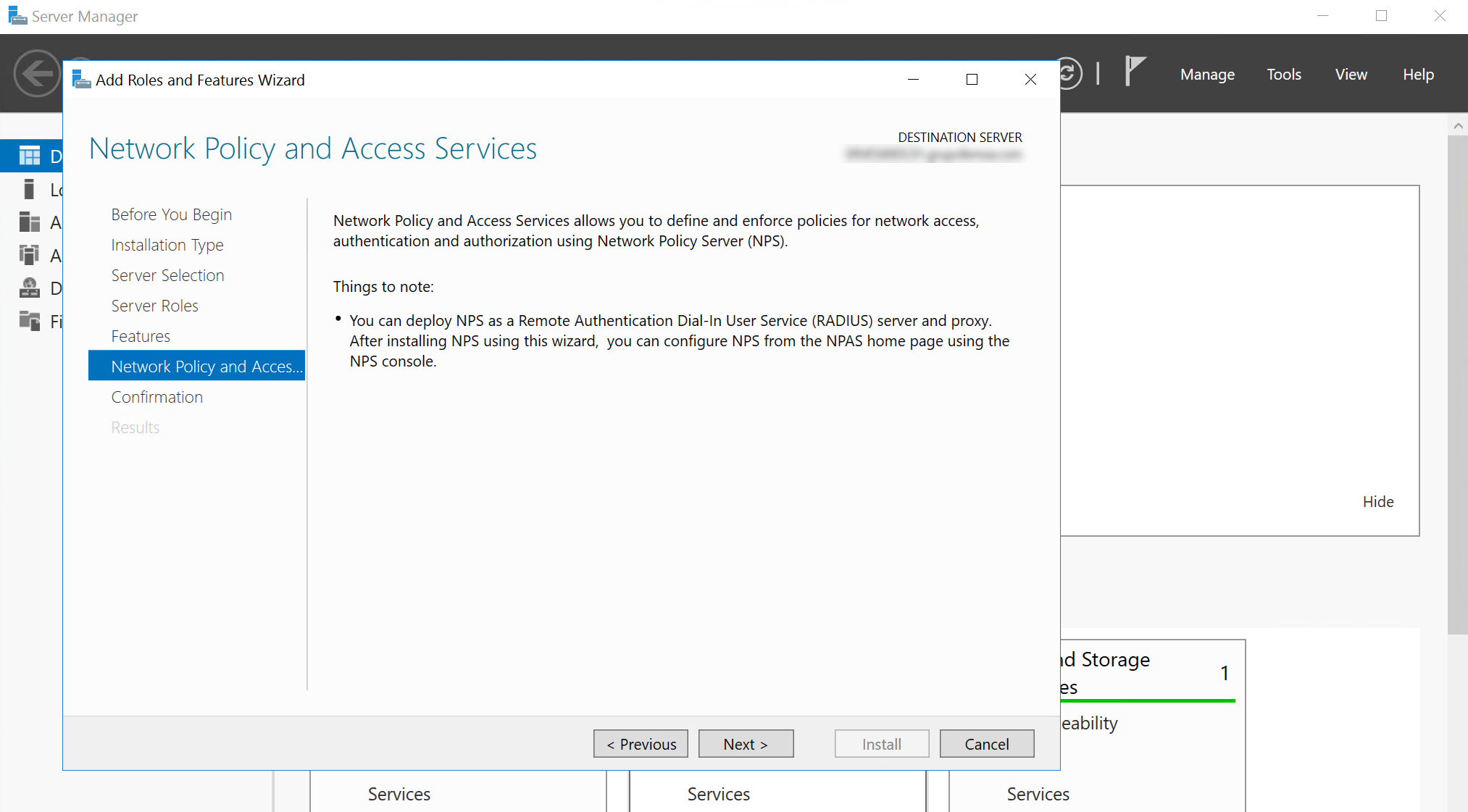

Una vez configurado la parte de Azure, si si, eso era todo en Azure, ahora tendremos que configurar el servidor NPS de nuestro Windows Server. Esto es como siempre, agregamos el Rol de NPS (Network Policy and Access Services), aquí tenéis la configuración en capturas de pantalla:

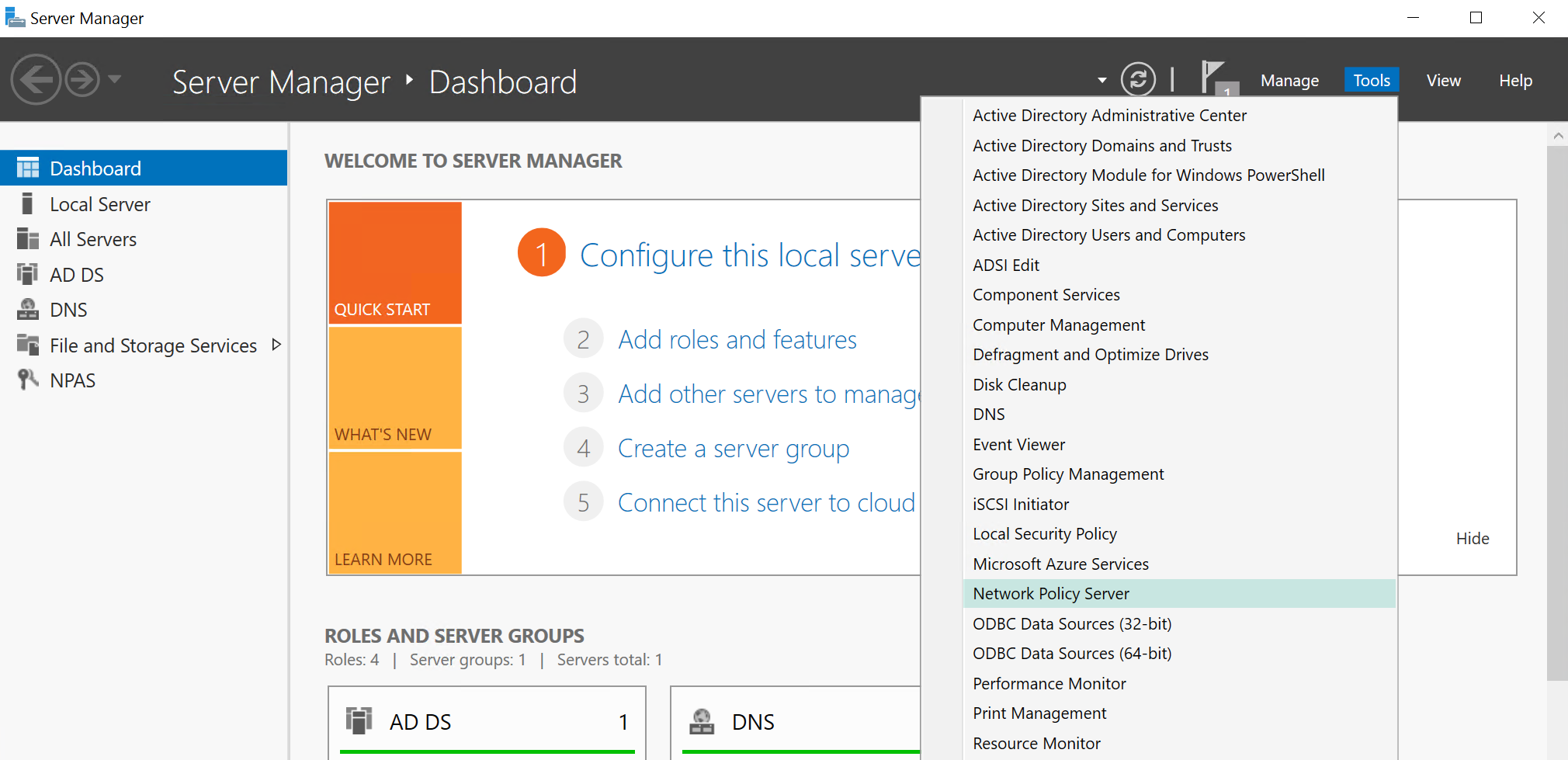

Una vez instalado, debemos abrir la consola de NPS (Network Policy Server):

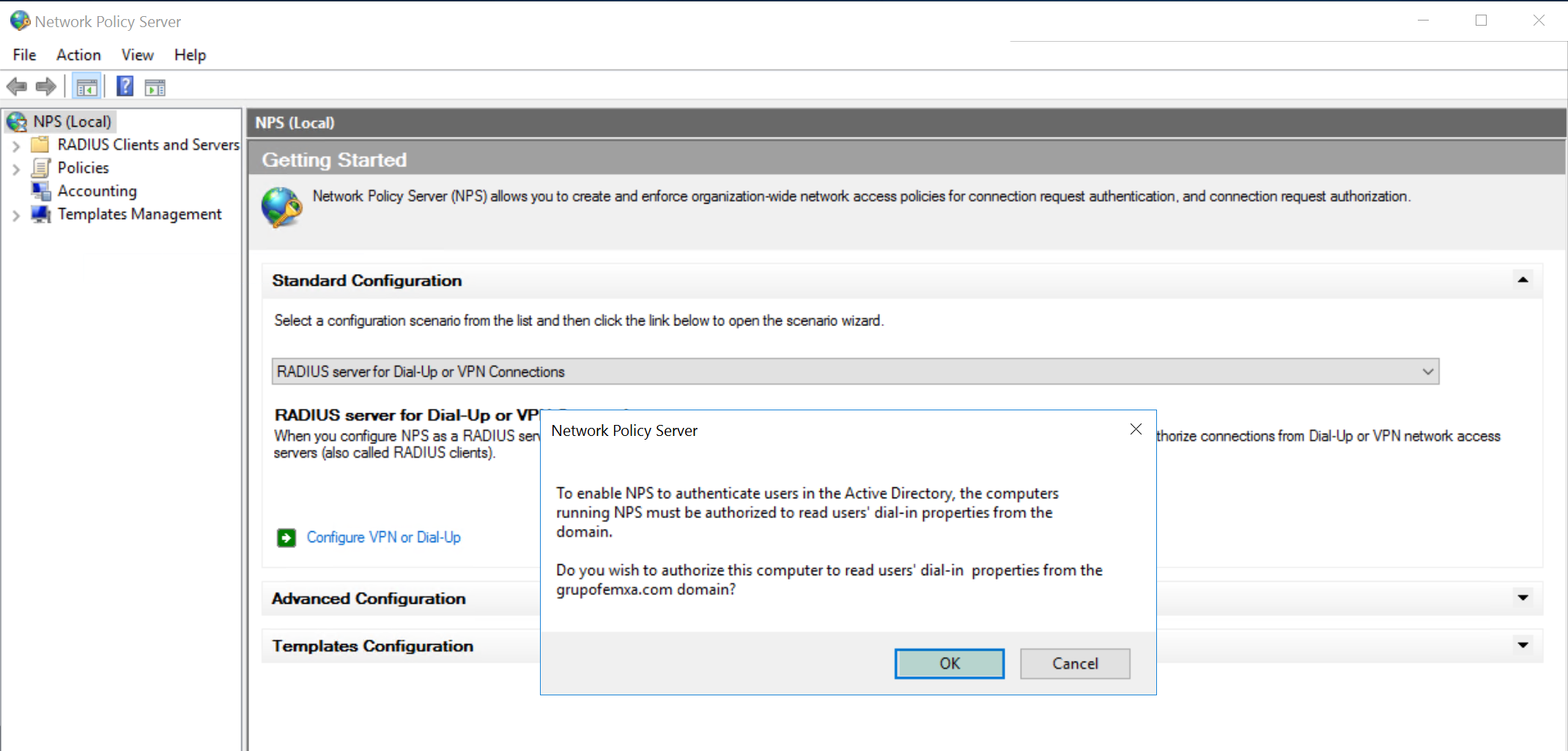

Si el servidor Radius está unido al dominio, lo primero que haremos será registrarlo como servicio en el Directorio Activo. Para ello, pulsamos con el botón secundario del ratón encima del nombre del servidor radius y elegimos Register server in Active Directory:

Ahora nos avisará de que si registramos este servidor en el Directorio Activo, los servidores registrados podrán leer la información de acceso remoto de las opciones de los usuarios del dominio:

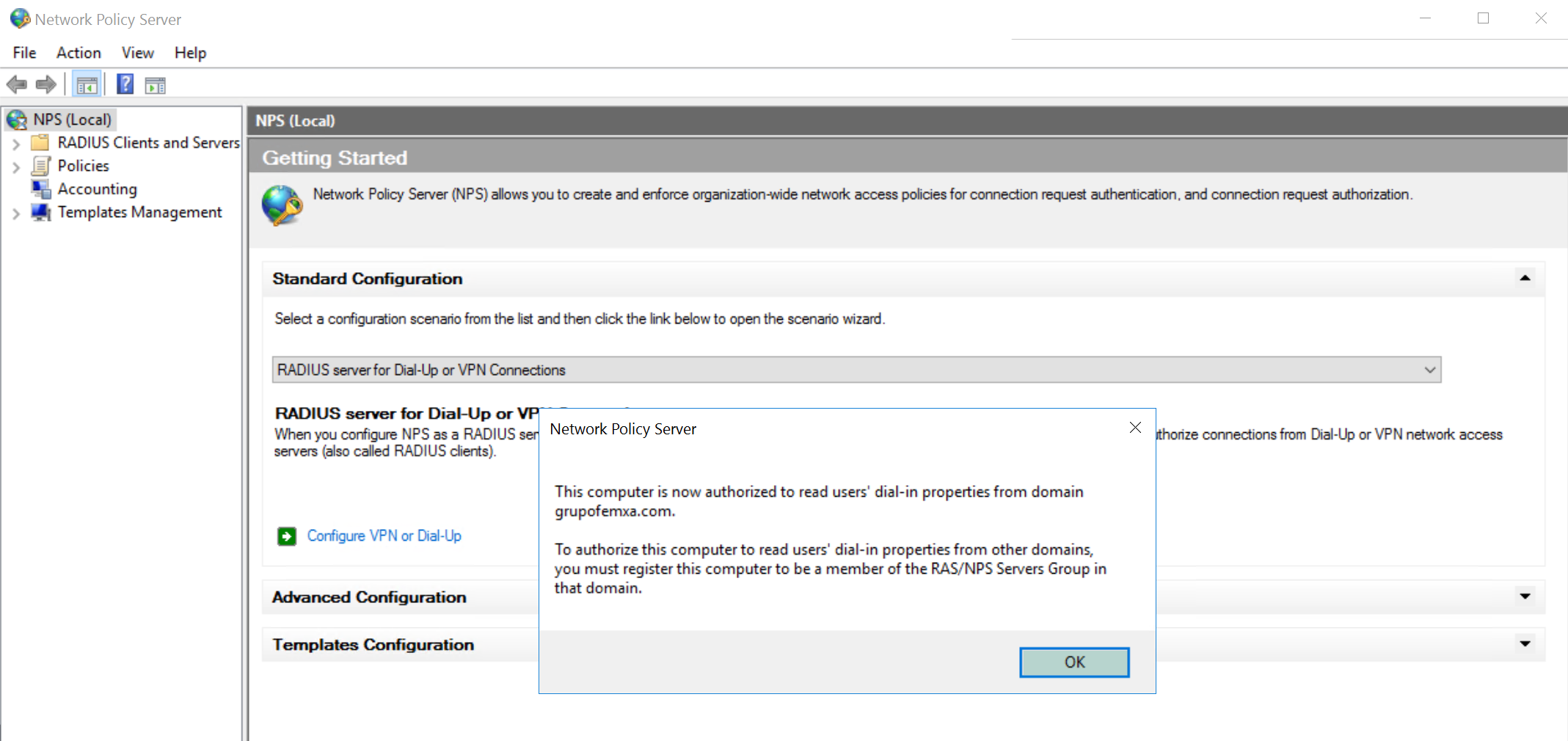

Una vez registrado, lo primero que tenemos que hacer es configurar el cliente Radius, en este caso será la subred donde hemos configurado nuestra Puerta de Enlace Remota:

De tal forma que no escribiremos una dirección IP, sino la subred donde como os he comentado, tenemos ubicada la puerta de enlace remota. La contraseña que nos solicita, tiene que ser la misma que hemos puesto en la configuración de Azure, esto permitirá al servidor NPS autenticar al cliente radius:

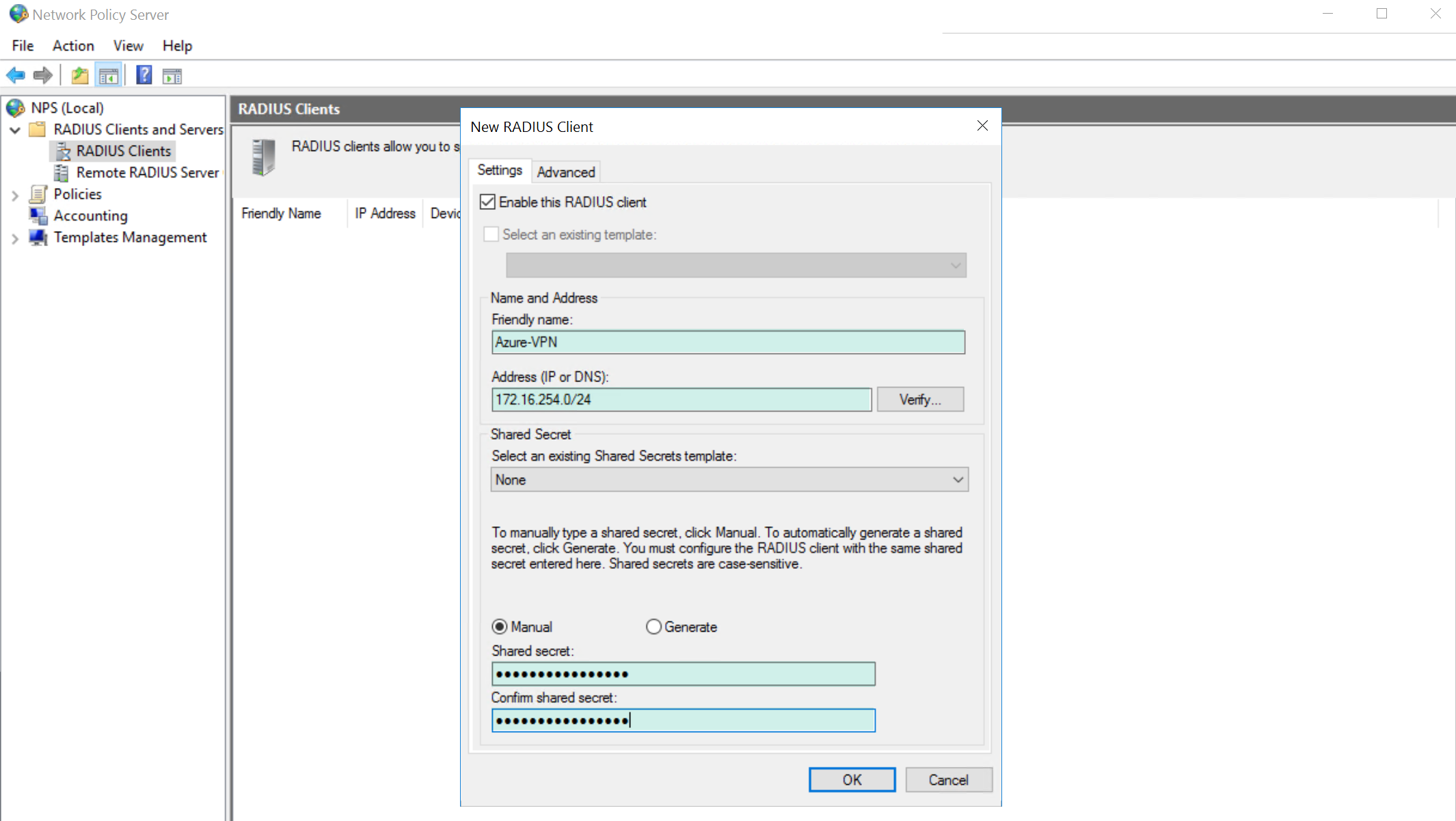

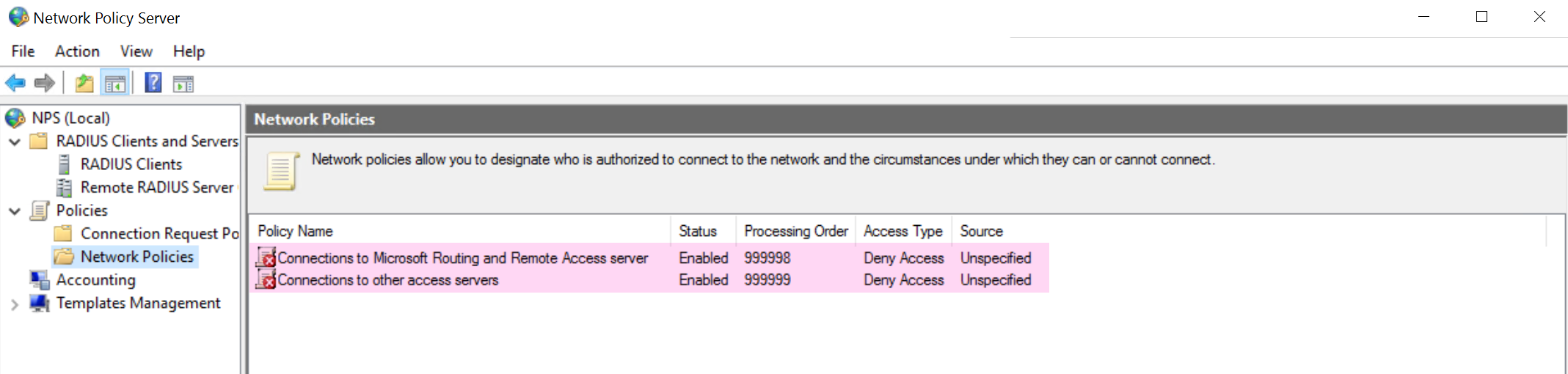

Lo siguiente que tenemos que será configurar las políticas de red, en la cual definiremos quien se puede conectar, cuando, que protocolos solicitaremos, etc… por defecto tenemos dos directivas creadas y deshabilitadas, como yo no las quiero para nada, prefiero eliminarlas:

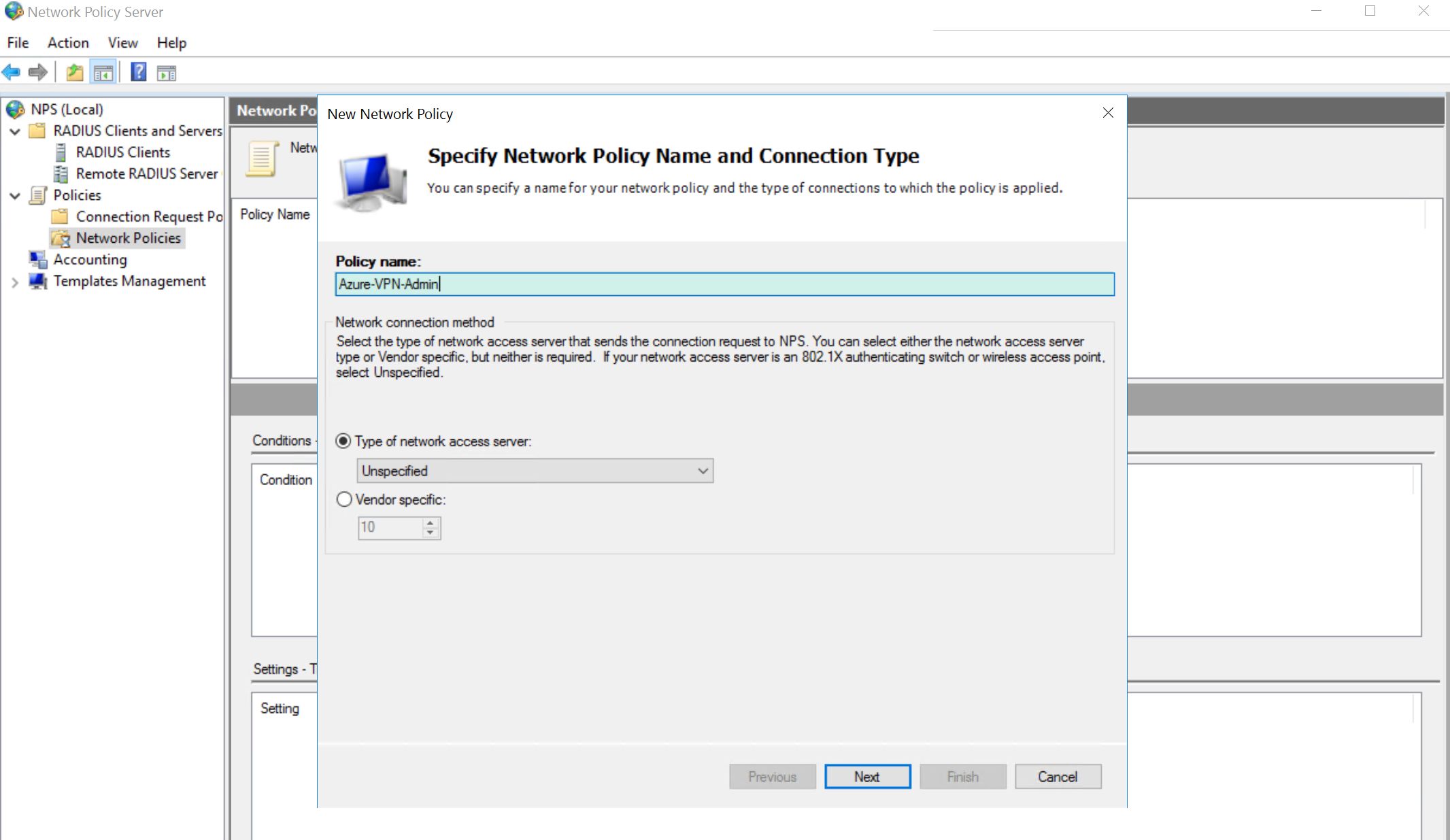

Ahora vamos a crear una nueva política, de tal forma que la configuraremos en función de nuestras necesidades. Para ello, pulsamos en New encima de las Network Policies:

Todo el proceso se guiado por un asistente, así que vamos a ello .. lo primero es asignarle un nombre a la directiva y luego elegir el tipo de acceso (podéis elegir VPN o no escoger nada) y pulsamos en Next

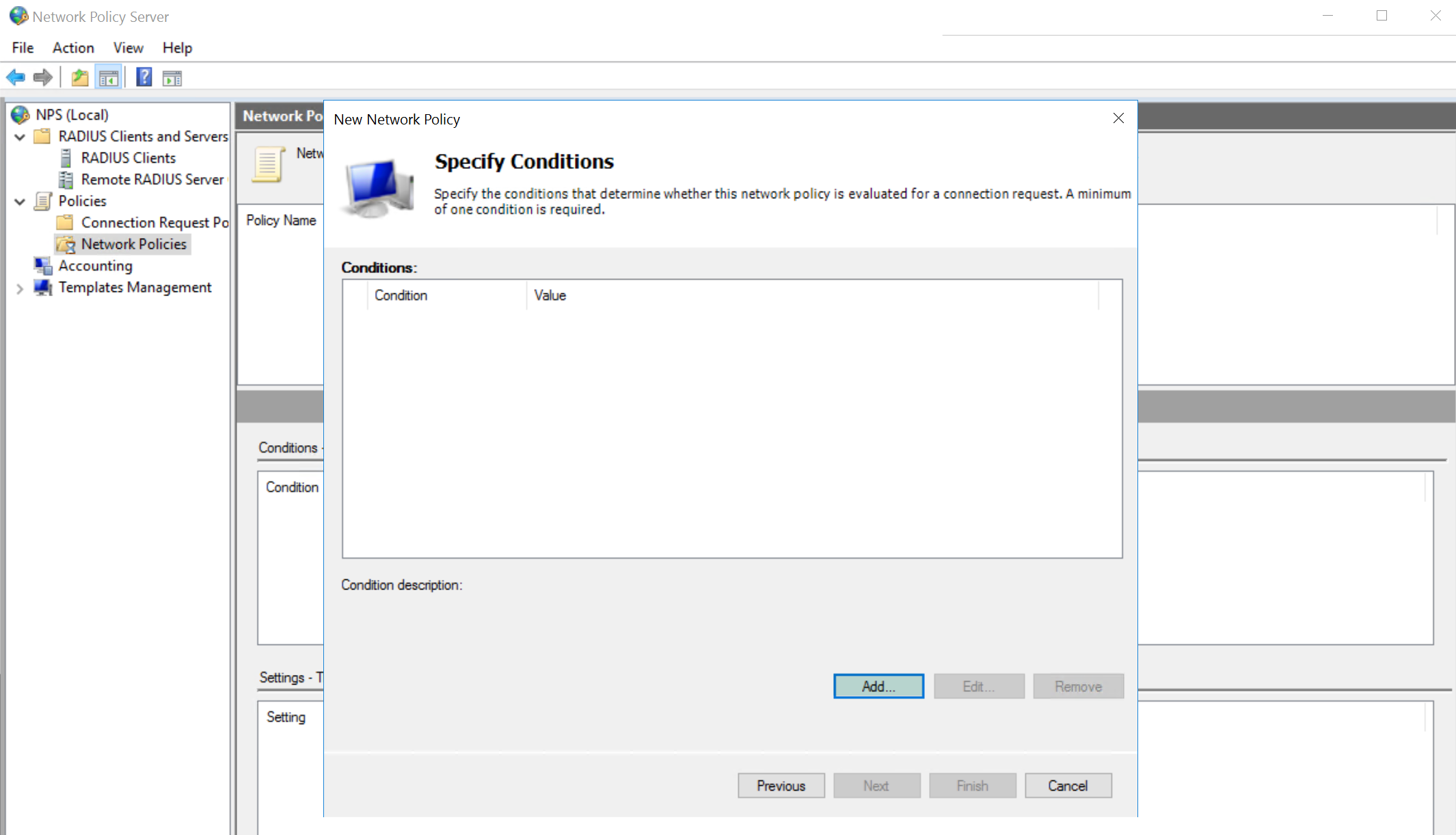

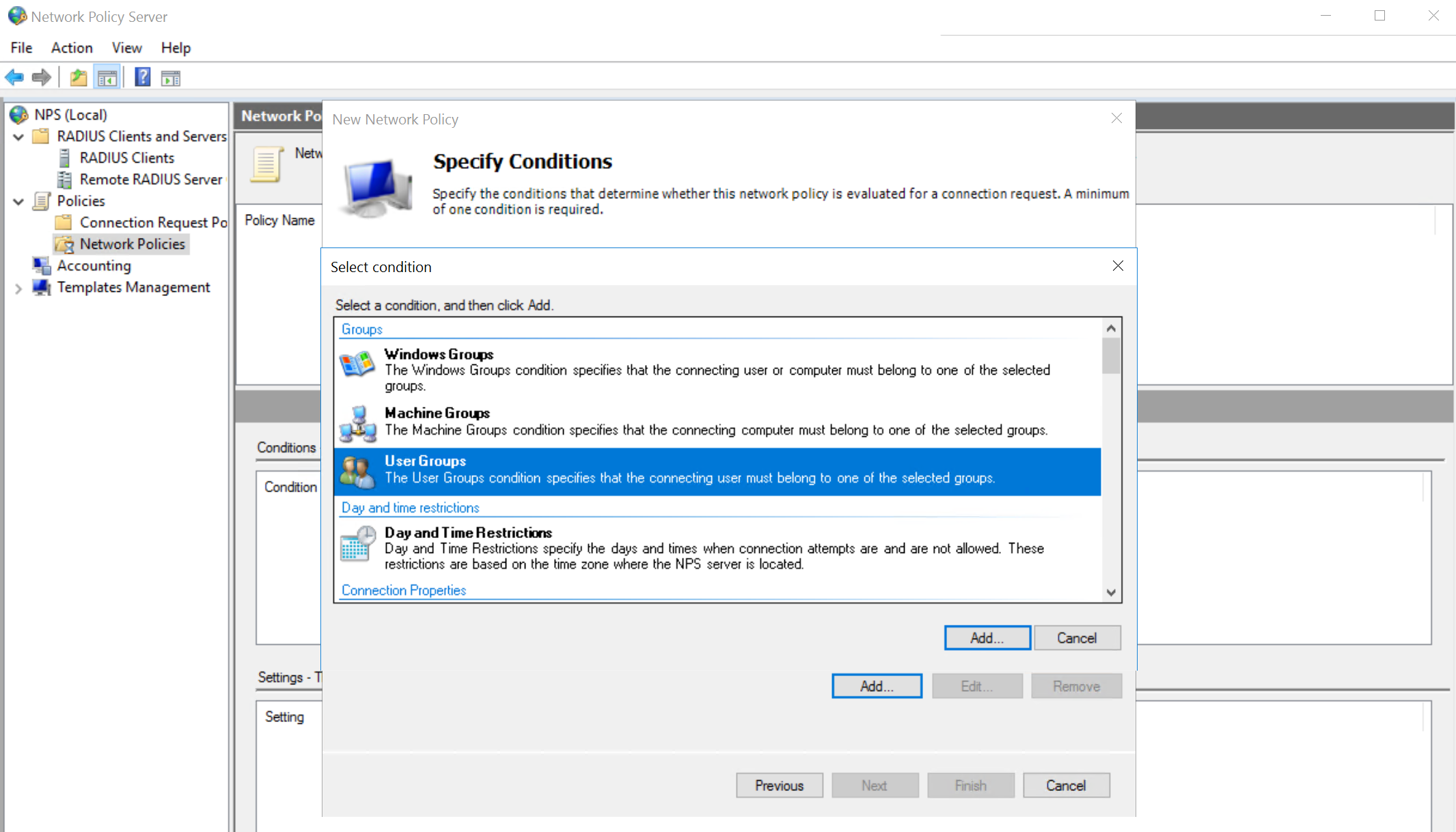

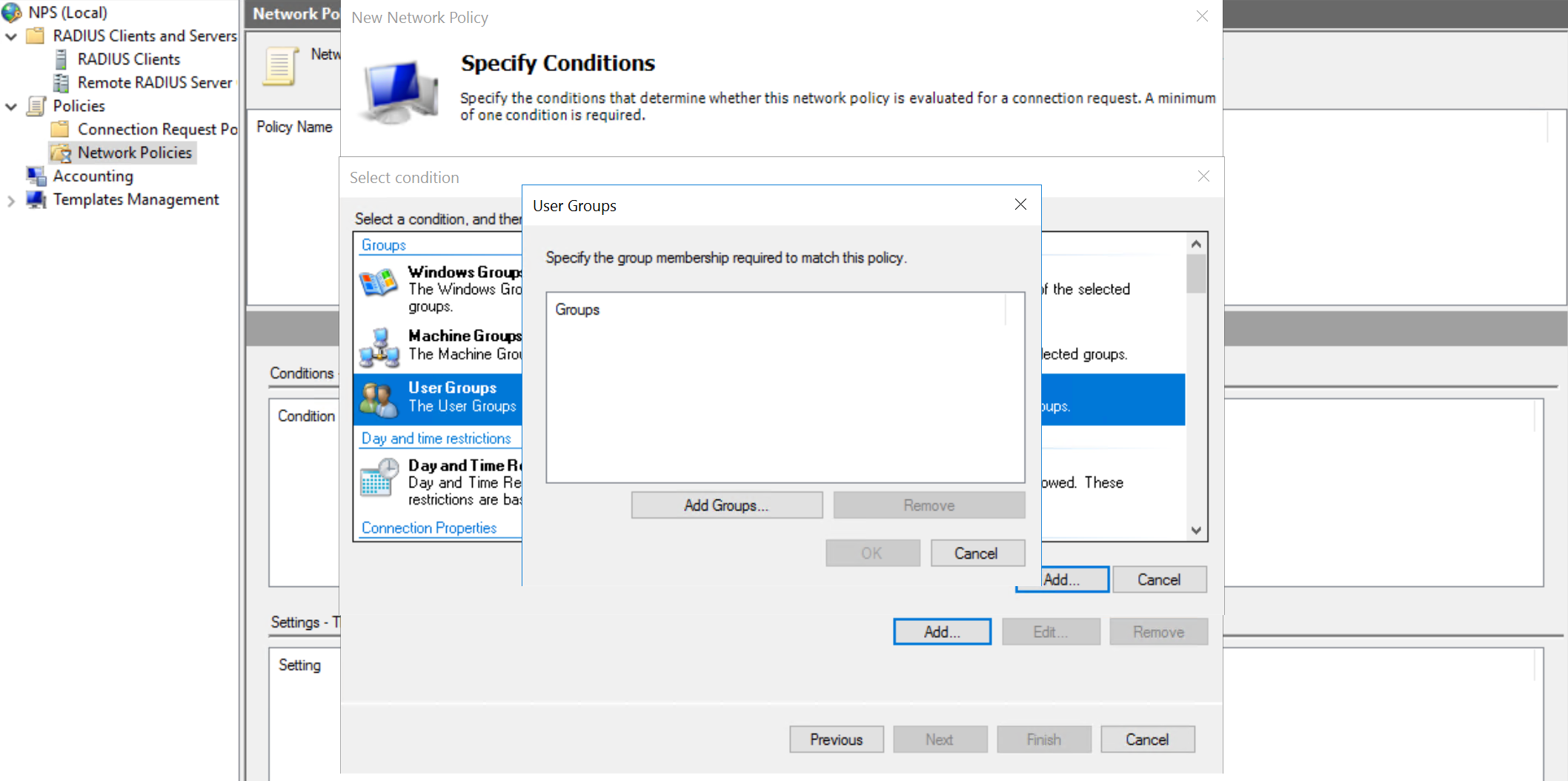

Ahora tenemos que definir las condiciones específicas, vamos, aquí definiremos en base a que permitiremos que los usuarios se puedan conectar, yo lo haré por el grupo de seguridad al que pertenezcan los usuario, así que pulsamos en Add

Del listado de condiciones elegiremos UserGroups (también puede ser Windows Groups), y pulsamos en Add

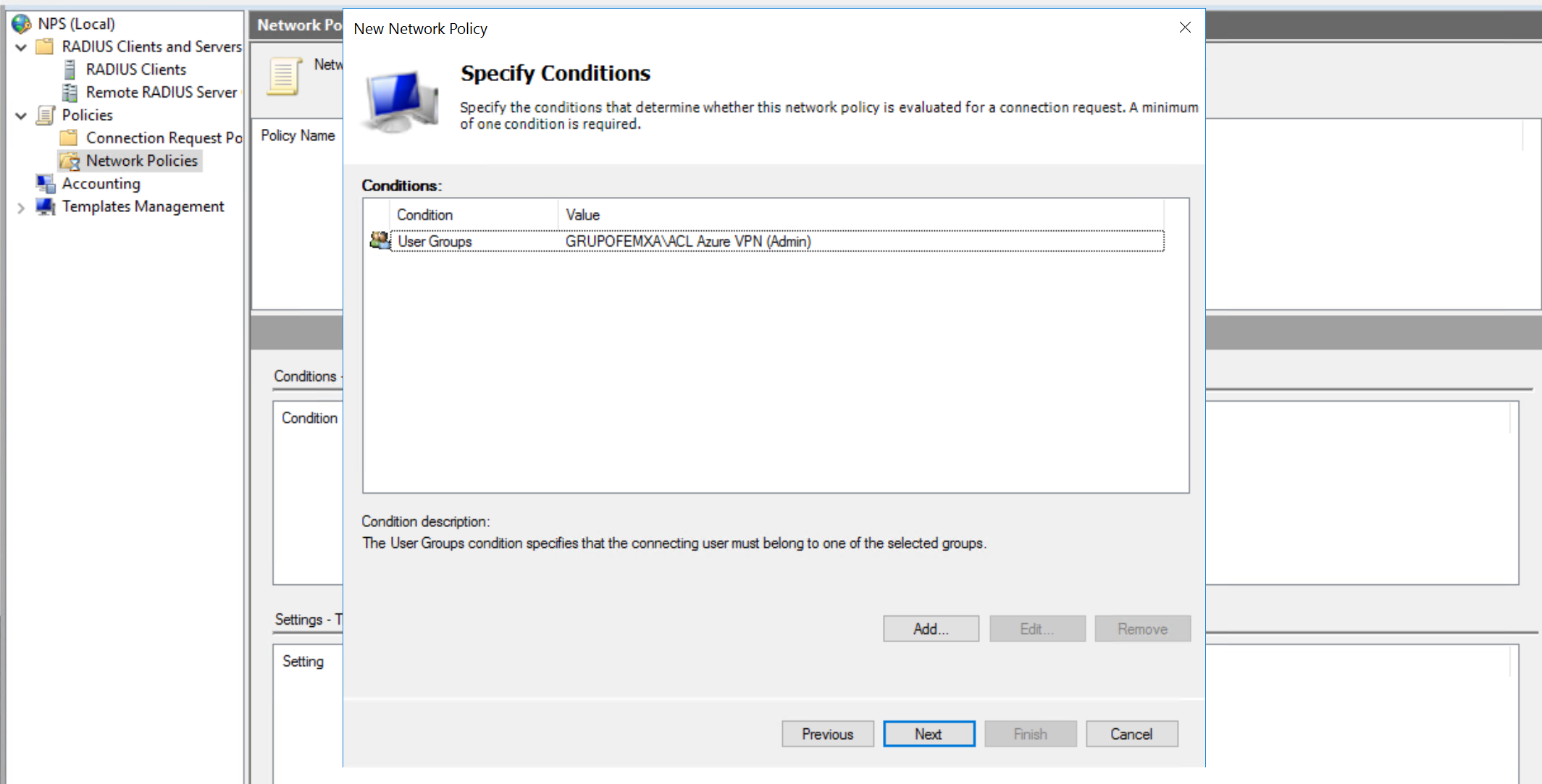

Ahora debemos elegir los grupos de seguridad que permitiremos que sus miembros se puedan conectar a la VPN, para ello debemos tener el grupo creado previamente en nuestro Directorio Activo. Una vez creado, ya podemos podemos pulsar en Add Groups…

Una vez elegido el grupo, pulsamos en Ok para asignarlo

Si queremos asignar otra condición, pulsamos en Add… sino, pulsamos en Next

Claramente aquí especificamos que si se cumple la condición anterior, nos permitirá la conexión, pulsamos en Next

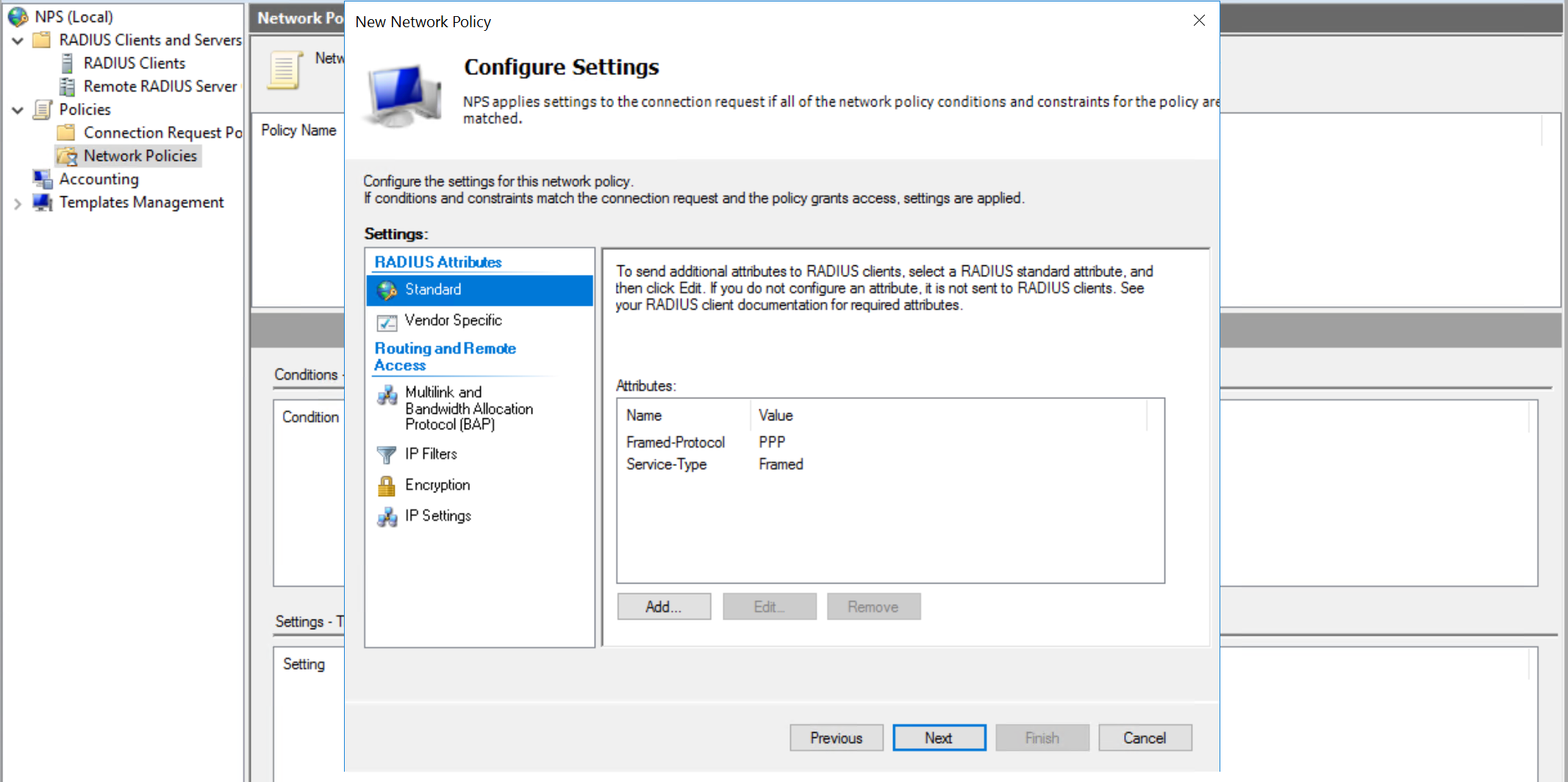

Aquí tiene lo más importante, debemos elegir el método de autenticación que utilizarán los usuarios que se conectarán a la VPN, recordar que teníamos EAPMSCHAPv2 o EAPTLS, en primera instancia voy a configurar EAPMSCHAPv2. La configuración es sencilla, pulsamos en Add.. (previamente desmarcamos el resto de opciones más legacy sobre la autenticación)

Debemos elegir Microsoft Securte password (EAP-MSCHAP v2) y pulsamos en OK

Una vez que lo tenemos asociado a los tipos de EAP, podemos pulsar en Edit.. y ajustar la configuración de números de reintentos de conexión inválidas antes de desconectarnos. Además, nos permite cambiar la contraseña si nos ha expirado y nos estamos conectando por VPN:

El resto de opciones, para este caso en concreto no son relevantes, simplemente pulsamos en Next

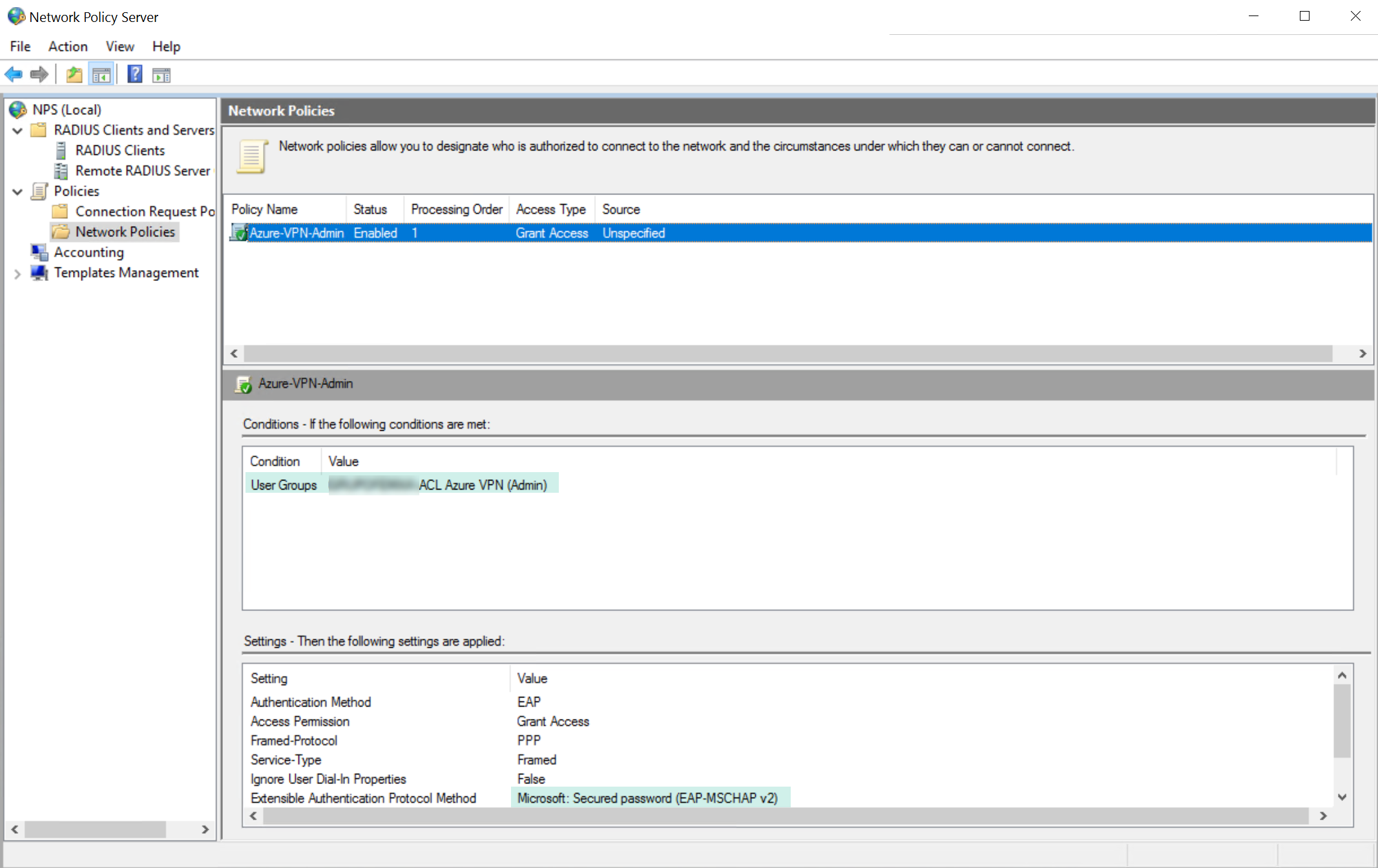

En el último paso del asistente nos mostraré el típico resumen de la configuración, simplemente pulsamos en Finish y listo, hemos terminado con el NPS (Radius)

Ahora ya tenemos creada nuestra directiva de red, es muy muy simple en este caso, pero si os dais una vuelta por las condiciones .. podréis hacer casi de todo

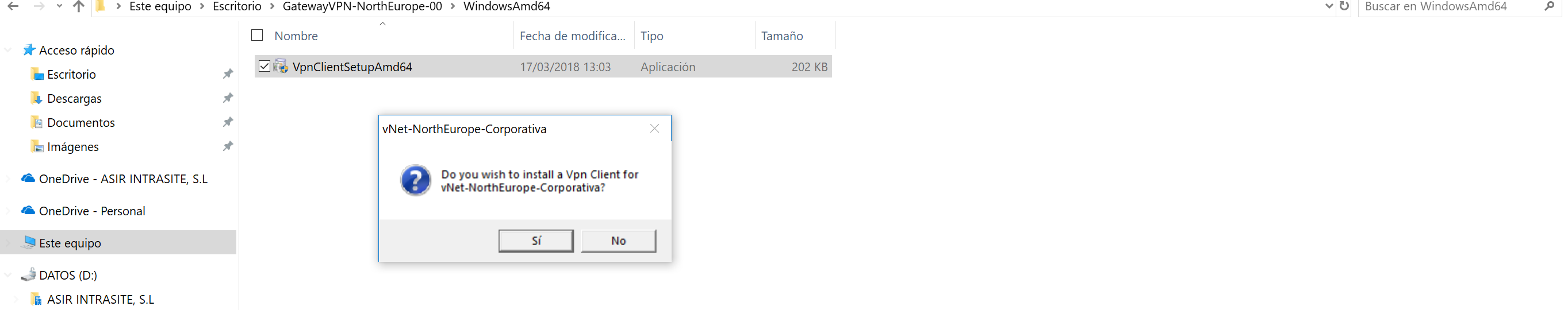

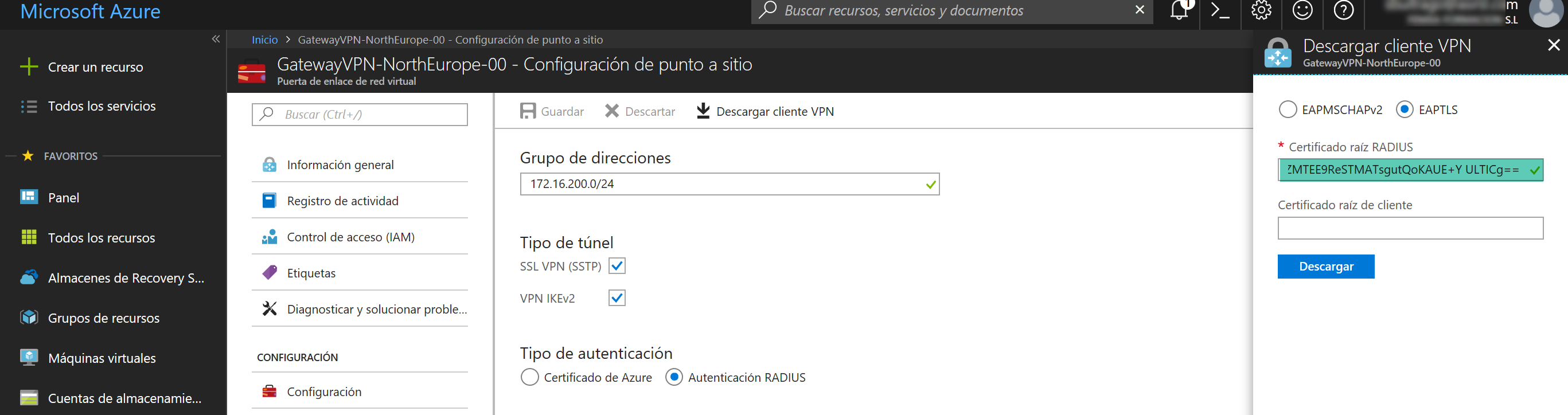

Bien, ahora volvemos a Azure para descarga el cliente VPN, que no es más que la un pequeño instalador (script) que configurar una conexión VPN en nuestro equipo. En función del tipo de autenticación, nos descargará una configuración diferentes. Como estoy configurando EAPMSCHAP v2, será lo que seleccione una vez que pulsamos en Descargar cliente VPN desde la opción de Configuración de punto a sitio:

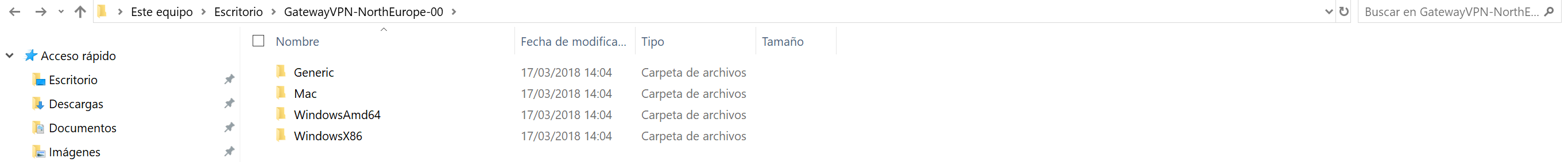

Una vez descargado el fichero .zip, simplemente los decomprimimos y elegimos la opción a instalar:

Se tiene que instalar con derechos de Administrador ..

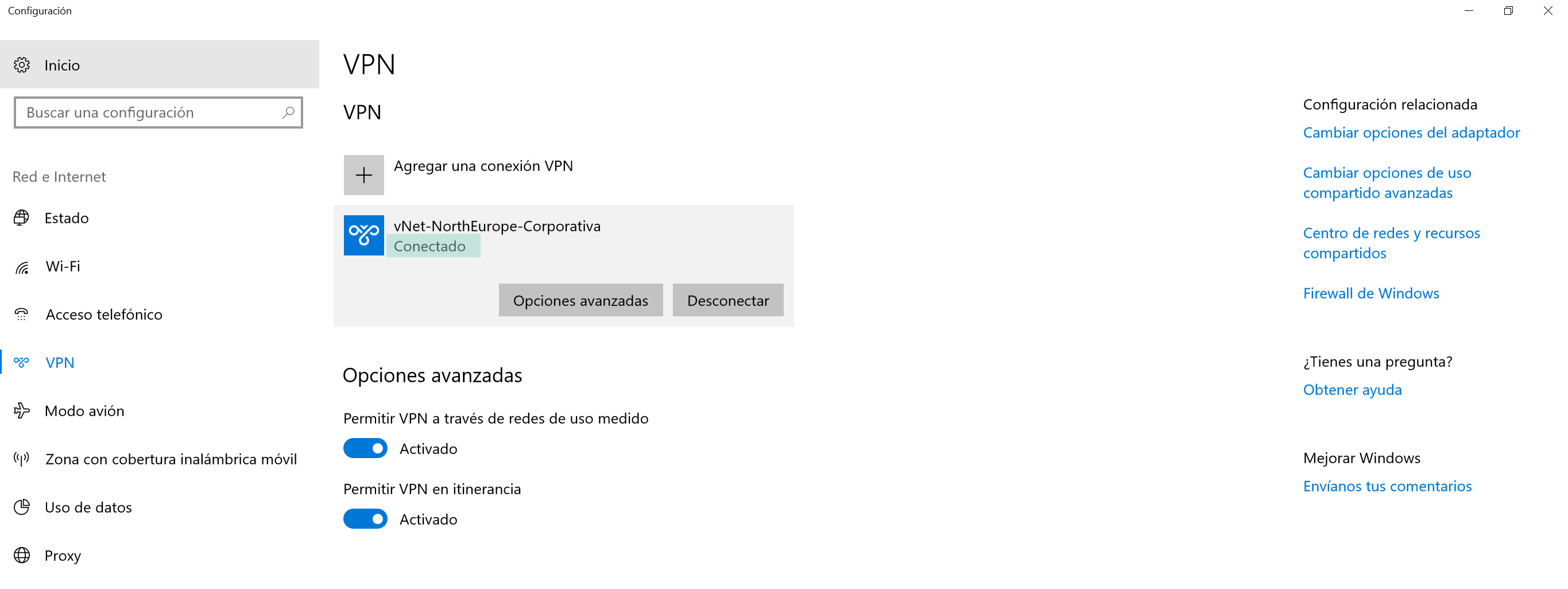

Una vez configurado, si os vais a la configuración VPN desde el panel de Configuración de Windows (en Windows 10), veréis ahí la nueva conexión VPN:

Ahora toca probarla, por lo que pulsamos en la conexión y le damos a Conectar, ahora nos aparecerá una nueva ventana con el logo de Azure, en donde escribiremos las credenciales de la conexión

Si el usuario que hemos especificado cumple las condiciones que hemos establecido en la directiva de red del NPS, veremos como se establece la conexión VPN y ya estamos conectados a Azure:

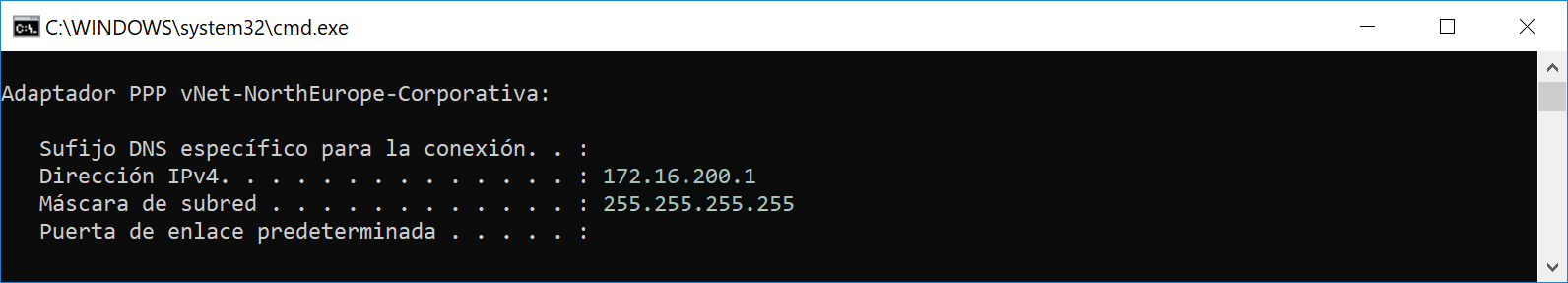

Si ejecutáis un IPCONFIG veréis que tenemos una dirección IP del rango que hemos establecido en la configuración de Punto a Sitio:

Además, si nos vamos al Visor de Eventos del servidor radius, podemos ver el registro de las conexiones VPN:

Si no podéis ver este registro, aquí os dejo unos comandos para ejecutar en el servidor Radius y habilitar el registro de este servicio:

- auditpol /get /subcategory:”Network Policy Server”

- auditpol /set /subcategory:”Network Policy Server” /success:enable /failure:enable

Bien, con esto hemos visto como los usuarios que necesiten conectarse a la red(es) de Azure pueden conectarse con sus credenciales del dominio. Pero es posible y deseable, que los usuarios se conecten utilizando un certificado digital de usuario, de esta forma utilizaremos EAPTLS como método de autenticación.

Aquí podemos hacer varias cosas, utilizar la misma directiva de red y añadir como método de autenticación Microsoft: Smart Card or other certificate:

Claramente, para esto necesitamos tener un certificado instalado en el servidor. Si tenemos una PKI privada, perfecto, siempre y cuando el cliente que se quiere conectar por VPN tenga el certificado raíz instalado. Aquí os dejo como configurar una CA con Windows Server y una configuración de SSTP de forma manual, que al final es lo que haces con Azure (sino utilizas IKE v2):

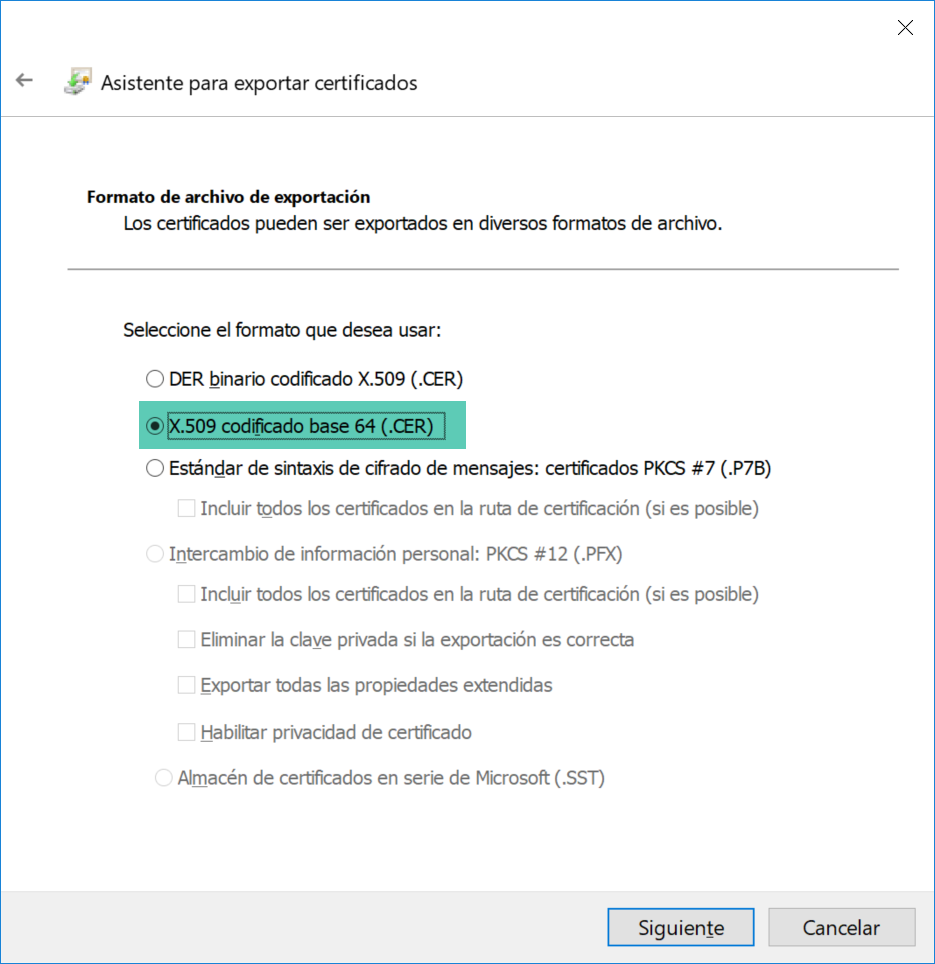

Por último, antes de poder descargar el cliente VPN configurado para autenticar vía EAPTLS, debemos exportar el certificado raíz de la CA que ha emitido los certificados que usarán los usuarios para presentar al servidor. Esa exportación es sin clave privada, en formato X.509 codificado base 64 (.cer)

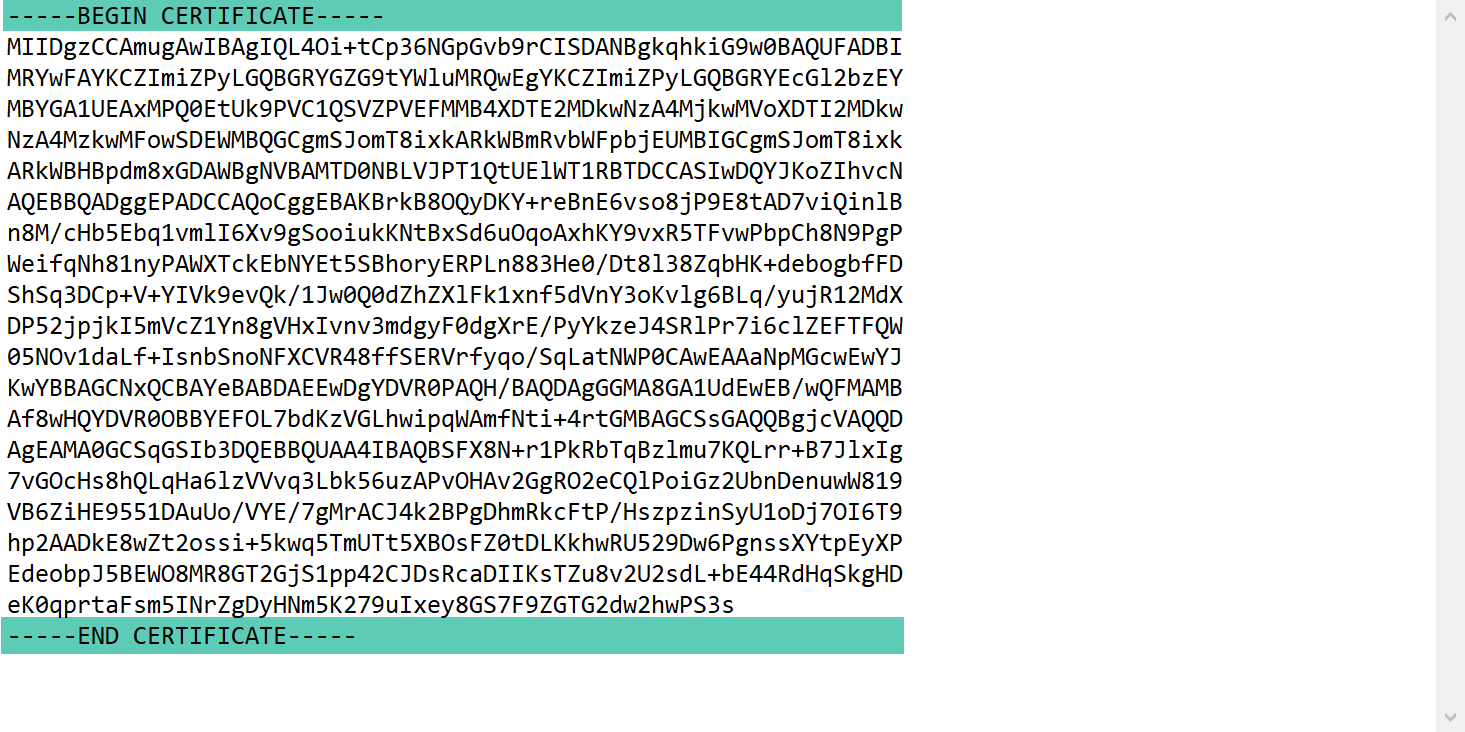

El fichero guardado editaremos con el notepad, copiaremos el texto que está entre —–BEGIN CERTIFICATE—– y —–END CERTIFICATE—–:

Este código es el que tenéis que copiar aquí cuando os estés descargando el cliente VPN con la configuración de EAPTLS, esto lo necesitará para comprobar que el certificado que estáis utilizando para conectaros a la VPN está emitido por dicha CA:

Una vez descargado e instalado, ya os podéis conectar a la VPN utilizando un certificado de usuario de la CA que habías configurado para autenticaros:

Cuando iniciéis el proceso de conexión, si tenéis más de un certificado en vuestro almacén de certificados de usuario, os mostrará el listado de certificados que elijáis uno de ellos:

Si todo está correctamente configurado, la VPN se habrá completado y el proceso finalizado. Si ahora os vais al Visor de Eventos, podéis observar que la autenticación ha sido con certificado digital!!

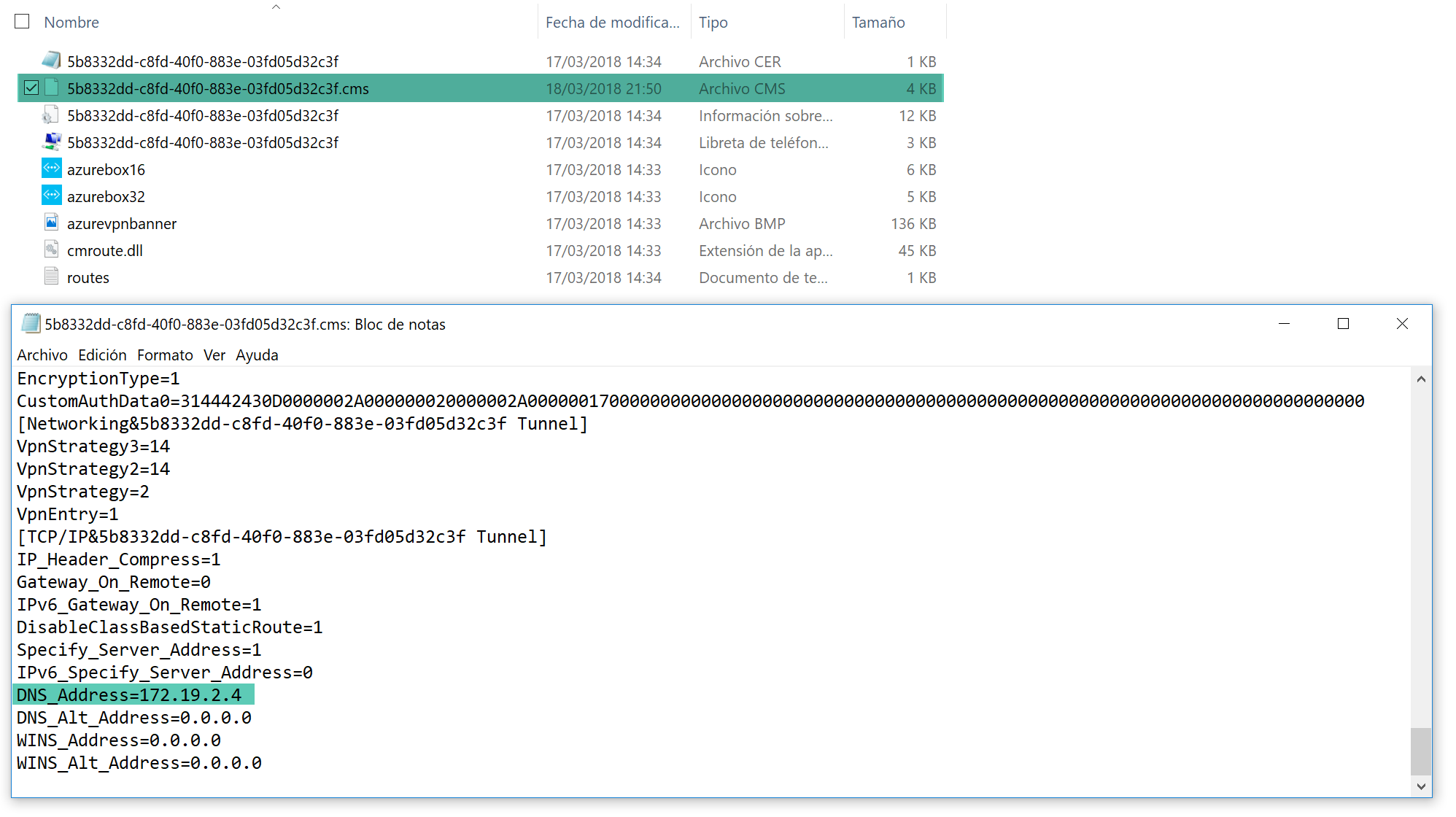

Una cosa más, la resolución DNS… se os asignará como servidor DNS la configuración que tengáis en la red de Azure, por lo que si queréis resolución DNS interna, debéis configurar previamente la red virtual con el DNS deseado y luego volver a descarga el cliente VPN. Esto es lo suyo, si por el contrario no queréis modificar la configuración DNS ni tener que descarga el cliente VPN, podéis editar el fichero de configuración del cliente VPN desde aquí: %appdata%\Microsoft\Network\Connections\Cm. Dentro de la carpeta CM tendréis dos carpetas con un GUID de la conexión, tenéis que ver cual es cual y luego editar el fichero con extensión .cms que hay dentro de cada carpeta y buscar la sección DNS_Address=

Luego volvéis a iniciar la conexión del cliente VPN y listo, ya tenéis la resolución DNS interna sin tener que descarga el cliente nuevamente ni tener que configurar absolutamente nada.

Como podéis apreciar la configuración es muy sencilla, tanto a nivel de EAPMSCHAP v2 como EAPTLS, aunque algo más de complejidad claramente la tiene EAPTLS. No lo he explicado en detalle porque serían un artículo enorme, pero si alguien tiene alguna duda, por favor, plantearla en los comentarios y os las resolveré encantado.

Una cosa más … también se puede configurar la VPN con MFA de Azure .. esto os lo enseñaré en el próximo artículo pero .. con TS Gateway que está muy bien!!

Pedro Gonzalez / 7 abril, 2018

He coincidido con el señor Buitrago, en Madrid en conferencias de Microsoft.

Es una persona muy amable y muy agradable.

Muy sabia e inteligente.

Miguel López / 10 noviembre, 2020

Dando un paso más, para hacernos llegar de forma fácil y relevante un excelente contenido que nos ayuda en nuestro día a día.

Enhorabuena por el articulo!

Un Saludo!

Santiago Buitrago Reis / Autor / 11 noviembre, 2020

Muchas gracias por tus comentarios Miguel, es un placer poder compartir experiencias del día a día en este blog y que puedan ser de ayuda para otras personas.