Windows Virtual Desktop: Configuración de FSLogix para los perfiles de los usuarios

Para los que estáis inmersos en el mundo del WVD (Windows Virtual Desktop) seguro que estáis luchando con la ardua gestión de los perfiles de los usuarios, desde su exponencial crecimiento hasta su rendimiento. FSLogix es una tecnología que MSFT había comprado en 2018, la cual desde ese momento se ha ido incorporando en las sesiones de escritorio (RDSH) o VDI (Escritorios Virtuales). Esta tecnología nos permite configurar que los perfiles de usuarios se almacenen en ficheros VHD(x) almacenados en diferentes almacenamientos, lo que permite optimizar los inicios de sesión de los usuarios y la gestión de los tamaños de perfiles.

Hoy voy a comentaros como podemos implementar FSLogix para nuestros entornos de WVD en Azure, utilizando dos almacenamientos diferentes:

- File Server: un servidor de ficheros con una carpeta compartida donde almacenaremos los VHD(x)

- Azure File Server: utilizaremos el servidor de Azure Files para almacenar los VHD(x), además, utilizaremos PrivateLink para acceder a dicho almacenamiento para securizar la cuenta de almacenamiento.

Me voy a centrar en el despliegue y configuración de FSLogix vía GPO, no en los detalles de configuración de las carpetas compartidas donde alojaremos nuestros VHD(x) de los usuarios. Pero aquí os dejo algunos artículos que tengo sobre como configurar las cuentas de almacenamiento y los private link para que tengáis ahí todo el detalle:

- Microsoft Azure Files: Migración, Conexión Privada vía Private Link utilizando DNS Privados para Clientes VPN en Azure

- Microsoft Azure: Windows Virtual Desktop + Acceso Condicional + Teams

- Microsoft Azure: Infraestructura VDI con Azure Files, DFS, GPOs y Licenciamiento Usuarios Automático

En los artículos que os he compartido, ahí tenéis un paso a pasa de como configurar todo lo que hoy no voy a dejar documentado. Si lo hiciese .. el artículo sería infinito, además, es que ya lo tengo documentado y sería repetitivo.

A continuación, como casi siempre, la infografía con todos los servicios que tienen relación directa o indirecta con FSLogix y WVD en Azure:

Antes de nada, comentaros cuales son los requisitos con los que debemos contar:

- Active Directory sincronizado con AzureAD

- Una cuenta de almacenamiento de Azure con una carpeta compartida (opcional: integración con ADDS para aplicar permisos con los grupos de On-Premises)

- Servidor de ficheros con una carpeta compartida a disposición de los usuarios para que puedan almacenar sus VHD(x)

- Configuración de PrivateLink para que el acceso a la cuenta de almacenamiento de Azure sea de forma privada

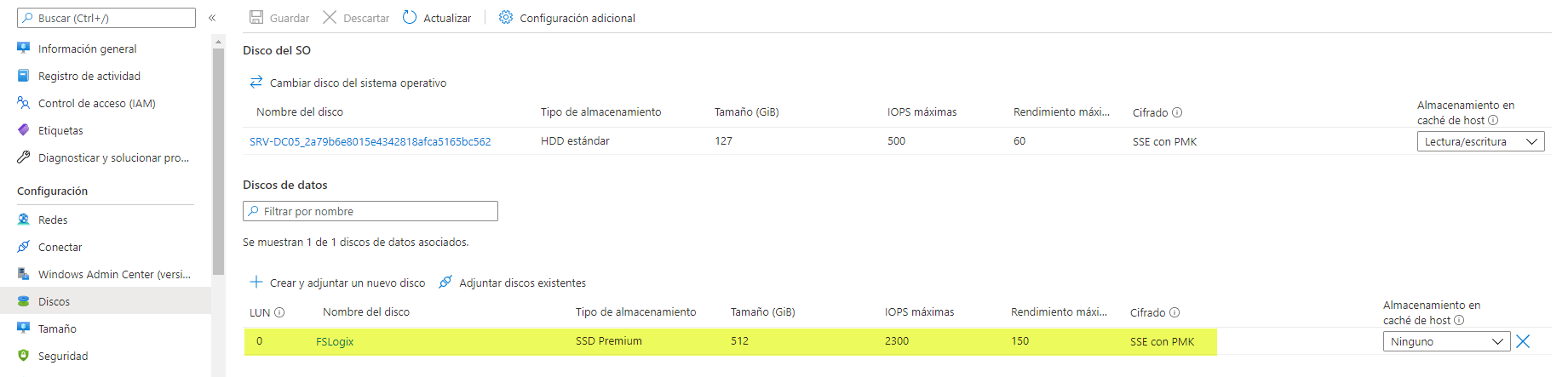

Aquí os muestro el servidor de ficheros con un disco de 512GB SSD Premium, para este caso mejor siempre premium para no tener problemas con el rendimiento de acceso a disco:

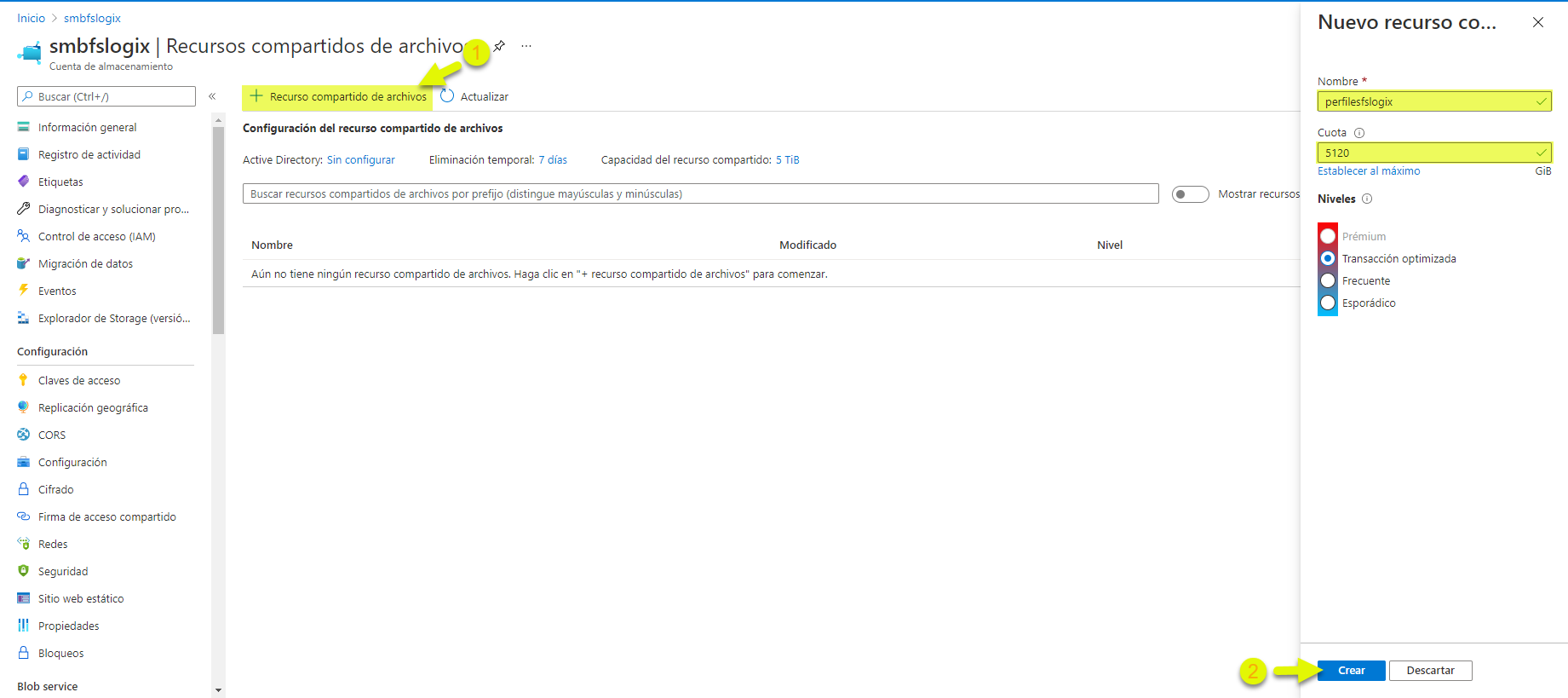

Tengo la cuenta de almacenamiento creada y con un rendimiento de Transacción optimizada (recomendable) sino queremos tener problemas con el rendimiento:

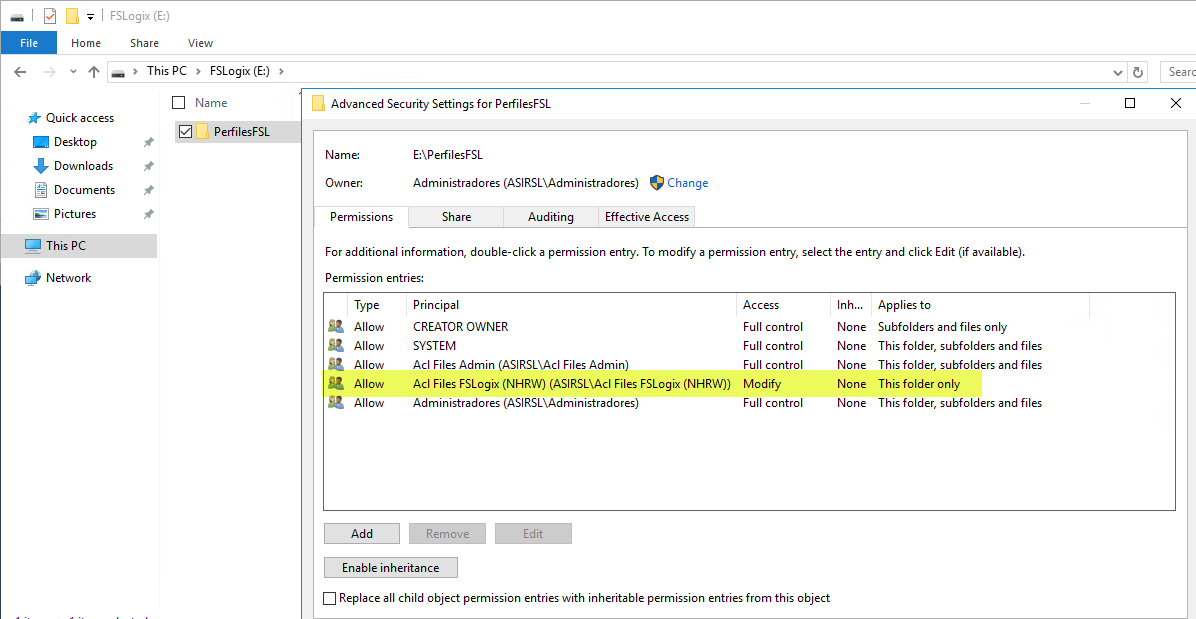

A continuación os muestro los permisos que debemos configurar en las diferentes carpetas compartidas, a continuación las carpetas ubicadas en el servidor de ficheros:

- Creado/Propietario: control total sobre las subcarpetas y ficheros

- Administradores: control total sobre toda la estructura (mi grupo es Acl Files Admin)

- Usuarios: permiso de modificación sobre la carpeta exclusivamente (mi grupo es Acl Files FSLogix (NRHW))

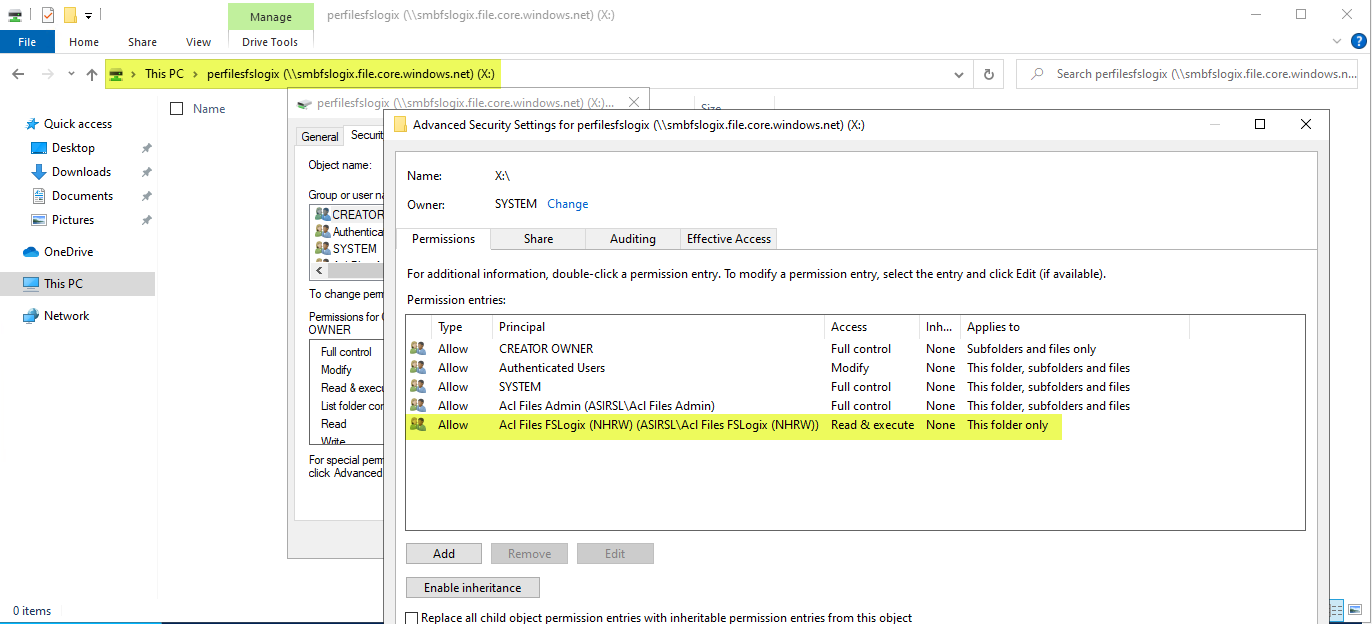

Una vez integrada la cuenta de almacenamiento con nuestro ADDS ya podemos aplicar las ACL con los grupos de nuestro ADDS, es la misma configuración que la anterior en cuanto a permisos y grupos, pero podrían ser diferentes en cuanto a grupos:

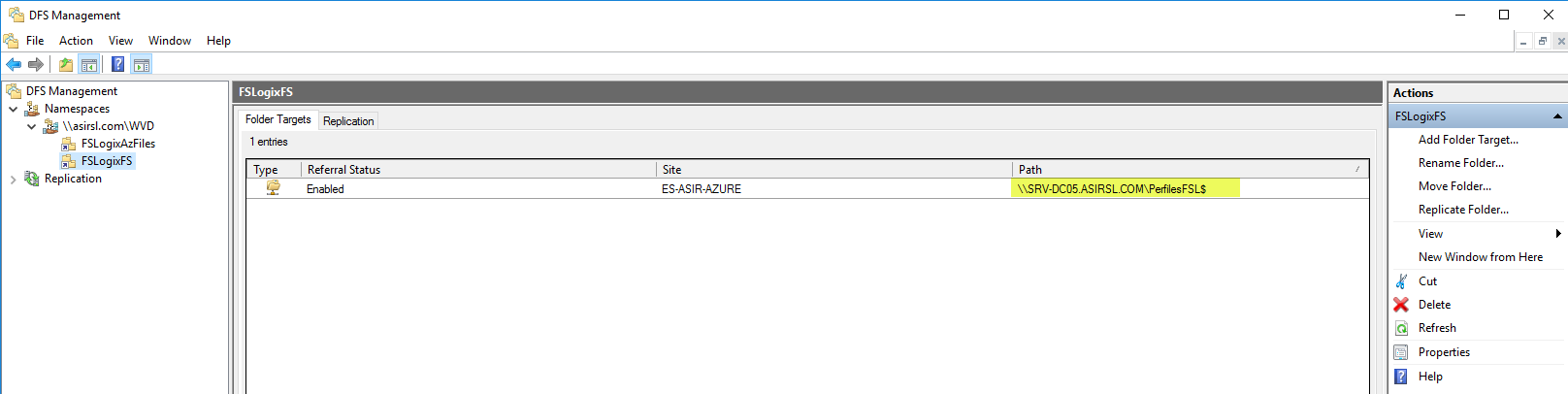

Soy partidario de configurar DFS para crear rutas del espacio de nombres y no directas a los servidores, puesto que así los usuarios acceder a rutas como esta: \\dominio.local\Carpeta\xxx en vez de a \\nombre-servidor\Carpeta\xxx. Aquí vais a ver configurado en el DFS la ruta de Azure Files:

Aquí el file server,

Y por último, he añadido una carpeta más que es donde dejaré el instalador de FSLogix que utilizaré para la instalación vía GPO. Esta carpeta debe tener los siguientes permisos:

- Compartido: permiso para el grupo equipos del dominio con lectura

- NTFS: permiso para el grupo equipos del dominio con lectura

Esto es así puesto que, la GPO lanzará un script de PowerShell que buscará el instalador en dicha ruta y se ejecutará en el contexto de seguridad de la cuenta de equipo:

A continuación voy a mostraros la GPO que instalará automáticamente el FSLogix, el cual debemos tener instalado en todos los equipos de nuestro entorno de WVD. Es una GPO en la que configuraremos un script de PowerShell el cual se ejecutará el inicio del equipo:

PS: start-process -FilePath \\ruta-carpeta-comparti\FSLogixAppsSetup.exe -Argumentlist “/install”,”/quiet” -NoNewWindow

Antes de poder configurar la GPO de FSLogix, tenemos que descargarnos FSLogix (Descargar) y una vez descargado, lo descomprimimos y vemos que tenemos los siguientes ficheros:

Dentro del fichero zip que os habéis descargado hay un fichero de texto (README.TXT) con las instrucciones de “instalación de las plantillas administrativas de FSLogix”, pero básicamente es copiar los ficheros en las ubicaciones que os muestro a continuación:

- fslogix.adml: copiaremos el fichero dentro de la carpeta en-US que está en PolicyDefinitions

- fslogix.adms: copiaremos el fichero dentro de la carpeta PolicyDefinitions

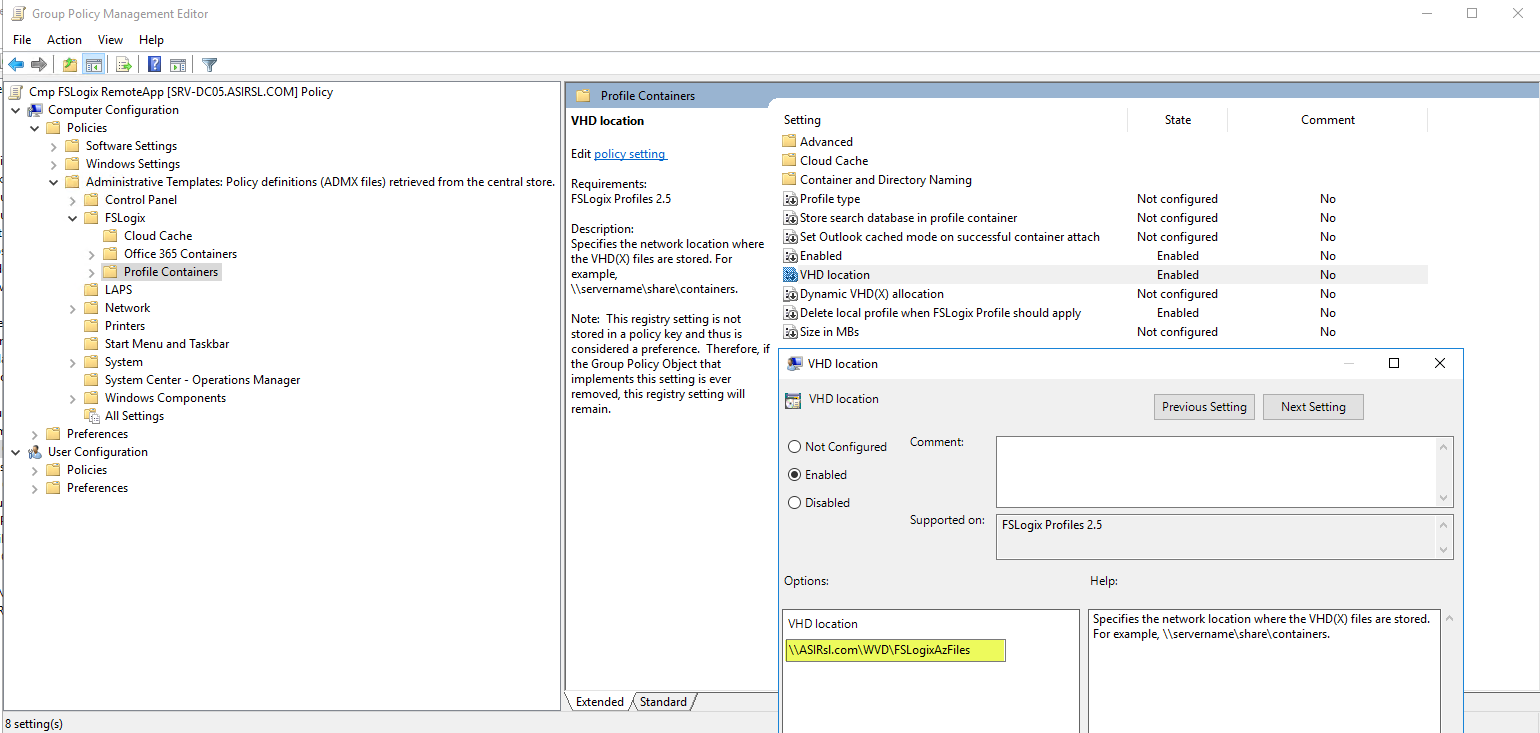

Una vez actualizado el almacén central de nuestras directivas, podemos editar las diferentes GPOs que vamos a crear:

- Configuración de FSLogix para los usuarios que almacenarán sus perfiles en Azure Files.

2. Configuración de FSLogix para los usuarios que almacenarán sus perfiles en el file server.

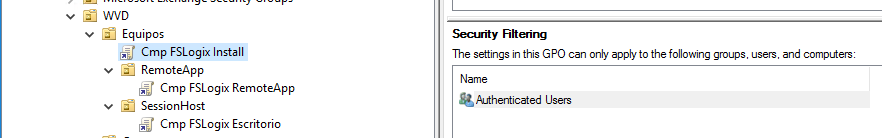

Aquí os muestro las tres GPOs configuradas y asociadas a las diferentes OU donde tenemos los equipos:

- Equipos: se aplica la GPO Cmp FSLogix Install que es donde hemos configurado la instalación de FSLogix y se aplica a todas las OU que están anidas a esta primera

- RemoteApp: equipos que tienen un aplicación publicada y que queremos que los VHD se almacenen en Azure Files

- SessionHost: equipos que utilizarán los usuarios para disponer de una sesión de escritorio completa, sus ficheros de almacenarán en el file server

De esta forma y por anidación de GPO, a todos los equipos se les instalará el FSLogix tengan el rol de WVD que tengan instalado, luego ya cada equipo en función de la OU donde se encuentre se le configurarán las opciones de FSLogix correspondientes:

Ahora toca probarlo, iniciamos el cliente de Escritorio Remoto y ejecutamos SessionDesktop:

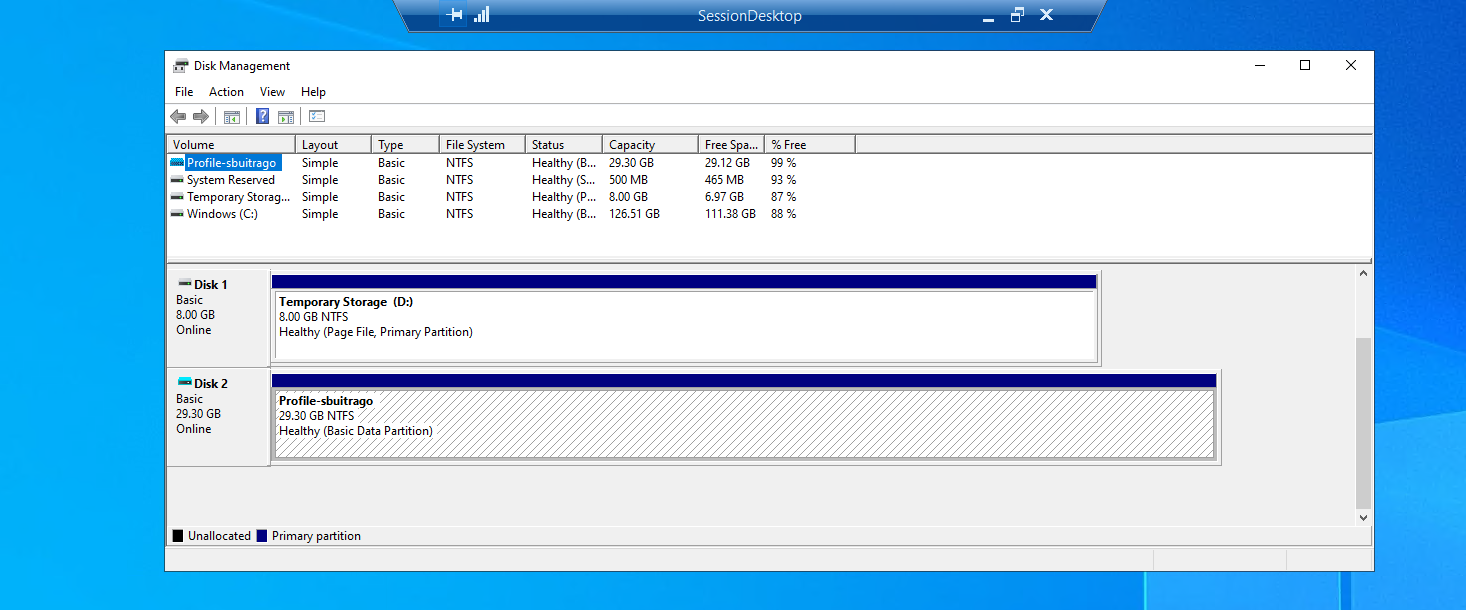

Una vez dentro de la sesión, si accedemos al Administrador de Discos debemos tantos discos (en azul) como usuarios conectados al equipo. Se ve claramente quien es el usuario que tiene cada disco, puesto que muestra el nombre del usuario en cada cual:

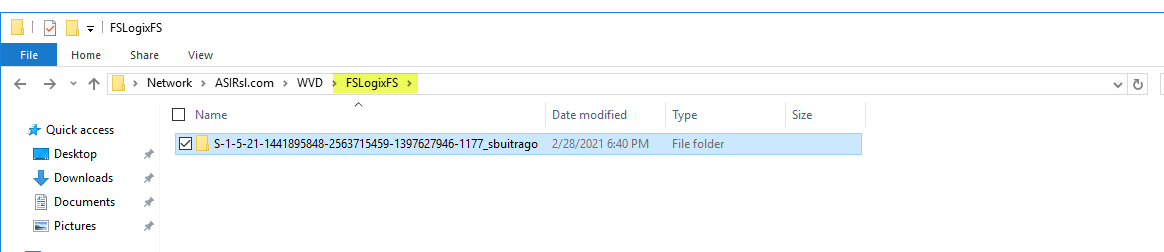

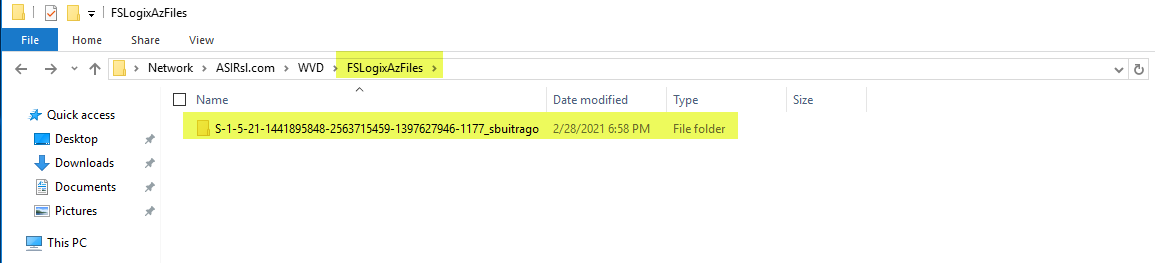

Si ahora nos vamos a la carpeta compartida donde debería estar el disco, aquí lo tenemos:

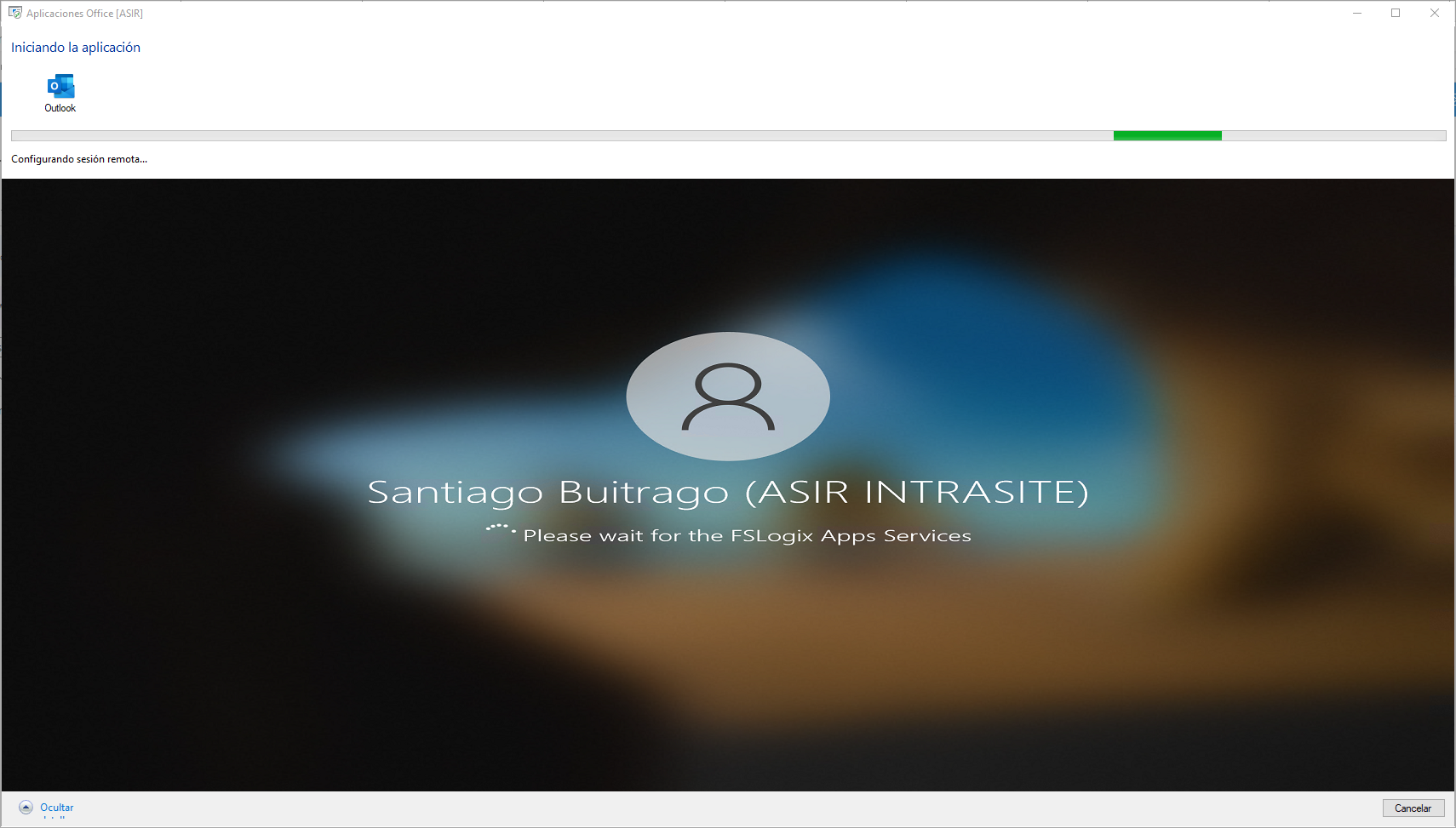

Si ahora ejecutamos una de las aplicaciones publicadas, podemos apreciar (en la sesión completa también, pero no he podido capturarla a tiempo) que la sesión está buscando por FSLogix:

Y más de lo mismo, si ahora accedemos al almacenamiento que habíamos compartido y configurado con la GPO la ubicación del VHD(x) pues vemos que está el fichero del usuario:

Poco a poco iré profundizando en las opciones que tiene FSLogix de configuración, que son muchas y muy interesantes a la par que útiles.

Espero que se haya entendido la idea de FSLogix, que lo que pretender en quitar el concepto anticuado de perfil móvil al usuario y salvar las diferentes limitaciones de tamaño, rendimiento y configuraciones (aplicaciones de O365) que se tienen cuando los usuarios se conectan remotamente a sus sesiones.

Además, como podéis apreciar, se puede configurar con diferentes almacenamientos y entornos. En mi caso, toda la infraestructura de servidores la tengo en Azure, porque no tiene sentido tener los hosts de sesión en Azure y los servidores de ficheros (IaaS o SaaS) en ubicaciones con cierta latencia, puesto que así se vería penalizado siempre el rendimiento.

Espero que os haya gustado, ahora como siempre, os toca probarlo a vosotros!!